| MONOGRÁFICO: Zenmap - Nmap |

|

|

|

| SOFTWARE - General | ||||||||||

| Escrito por Elvira Mifsud | ||||||||||

| Xoves, 14 Xuño 2012 00:00 | ||||||||||

Páxina 2 de 8

NmapIntroducciónNmap, cuyo nombre significa mapeador de redes, es software libre y puede redistribuirse y/o modificarse bajo los términos de la Licencia Publica General GNU. La web oficial es http://nmap.org de la que puede bajarse la herramienta. En concreto Ubuntu la incluye en su Centro de Software y en la web hay también versión disponible para Windows y otros sistemas operativos. La versión actual es la 5.6. En http://nmap.org/man/es/ existe un manual oficial que detalla su funcionamiento. Nmap ha sido diseñada para permitir a administradores de sistemas y a usuarios curiosos en general, explorar y realizar auditorías de seguridad de redes para determinar qué servidores se encuentran activos y qué servicios ofrecen. Su funcionamiento se basa en el envío de paquetes IP en formato raw (crudo), es decir paquetes que no han sufrido ningún tipo de modificación, y por lo tanto son originales sea cual sea el protocolo utilizado. ¿Qué permite nmap?

Es compatible con un gran numero de técnicas de escaneo como: UDP, TCP connect(), TCP SYN (half open), ICMP (ping sweep), FIN, ACK sweep, Xmas Tree y Null scan. De todas estás técnicas comentaremos aquellas de las cuales se incluyan ejemplos concretos de uso. La salida que genera nmap es un listado de hosts/redes analizadas, con información específica para cada uno ellos dependiendo de las opciones utilizadas. De ellas la mas importante es la tabla que muestra el número de puertos, el nombre del servicio asociado y su estado. El estado puede ser:

La tabla de puertos también puede informar sobre la versión de la aplicación si se le pide. Y mucha mas información que dependerá de las opciones utilizadas. Además de la tabla de puertos con nmap, se puede obtener información sobre los hosts/redes como son el nombre de DNS según la resolución inversa de la IP, un listado de sistemas operativos posibles, tipos de dispositivo y direcciones MAC. A lo largo de la explicación de los ejemplos de uso se hace referencia a conceptos relacionados con la seguridad. Algunos de ellos se describen a continuación:

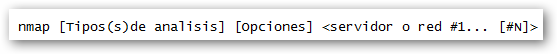

Sintaxis de la herramienta

En general para obtener ayuda ejecutar:

La red que se utilizará para algunos de los ejemplos será 192.168.0.0/24. En otros se utilizarán IPs de dominios públicos. |