| WIFI de gestión avanzada |

|

|

|

| EQUIPAMIENTO TECNOLÓGICO - Redes |

| Javier Rodríguez e Ismael Senés-k idatzia |

| Astelehena, 2013(e)ko urtarrila(r)en 28-(e)an 10:18etan |

|

There are no translations available.

Uno de los problemas mayores que nos estamos encontrando a la hora de implantar redes WIFI en los centros docentes es el de la elección de la tecnología. En muchos casos se han instalado puntos de acceso "domésticos" que son aptos para un entorno de baja demanda, pero que no son válidos para su uso en redes escolares debido al número de equipos que deben conectarse a cada punto de acceso y el consecuente solapamiento de canales. No es objeto de este artículo ver en detalle el funcionamiento de las redes inalámbricas, por lo que únicamente se dará una breve introducción para posteriormente, centrarse en las wifis con una gestión avanzada, capaces de solucionar los problemas de conectividad WIFI en los centros docentes. Para más información de esta tecnología, existe un monográfico disponible en el Observatorio Tecnológico en la siguiente dirección: Como todos sabemos, una red wifi es una red de datos que utiliza la señal de radio como soporte de transmisión, conformando por ejemplo una red de ordenadores que se conectan entre sí por una red inalámbrica, normalmente utilizando la banda de los 2.4 GHz, y cada día más, también la de los 5 GHz según la norma usada en cada caso.

Hasta hace poco hemos estado utilizando las normas 802.11b/g, que trabajan sobre la banda de 2.4GHz. Dicha banda está dividida en 13 canales de comunicación, el problema es que dichos canales están solapados, y pueden interferir en la comunicación entre varias redes inalámbricas, empeorando la calidad en la comunicación.

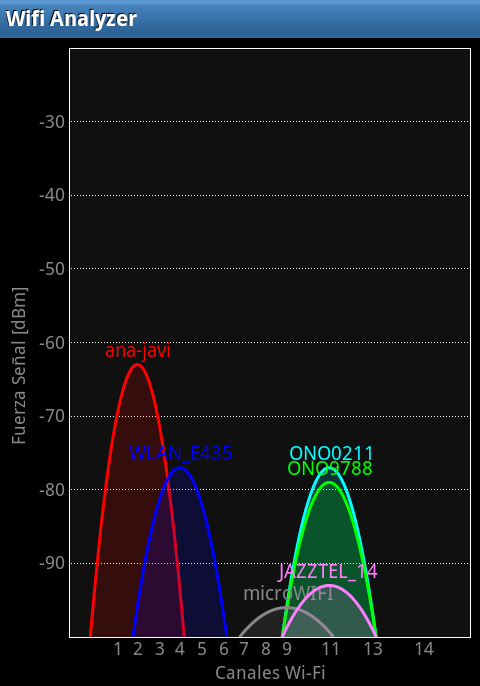

Ante esta situación, un estudio de coberturas se hace imprescindible para dar a nuestra red la mayor potencia de comunicación de dicha banda. Por ejemplo, en la imagen adjunta obtenida con Wifi Analyzer para Android, se puede apreciar la masificación del canal 11, una de las causas de que nuestra red no tenga un funcionamiento óptimo. Existen tres redes inalámbricas sobre el mismo canal, compitiendo por la banda. El estandar 802.11n, posterior al estandar 802.11b/g, es capaz de utilizar la banda de 2.4GHz como las anteriores normas, pero además, puede usar la de 5GHz, mucho más limpia y sin uso. La banda de 5 GHz tiene 24 canales, y estos no están solapados, por lo que la posibilidad de interferencias y por tanto, bajo rendimiento, es muy inferior. Las wifis avanzadas pueden ser configuradas sobre la banda de 2.4 GHz, pero preferiblemente lo serán sobre la de 5 GHz, ya que es una banda mucho más limpia y sin solapamiento de canales como se ha comentado. Soho de uso profesionalSoho es la contracción del término “Small Office – Home office”. Este término se utiliza habitualmente para indicar que un determinado hardware o elemento, está diseñado para un uso doméstico o de pequeña oficina, pero no a un nivel profesional, ya que tiene ciertas limitaciones que podrían hacer caer su rendimiento o incluso inutilizarlo en el caso de usos intensivos, las redes wifi actuales se ven en muchos casos infradimensionadas, demandando capacidades de conexión y funcionalidades para las que no fueron creadas. Comentado esto, quizá el lector vaya tomando conciencia de la problemática actual de las redes wifis. La sensación generalizada es que la red wifi no funciona como la cableada. En muchas ocasiones hemos tenido que escuchar la frase de “la wifi funciona a ratos” o “se cuelga muy a menudo y deja de funcionar hasta que reseteamos los puntos”. Esto no sucede porque los puntos de acceso sean malos, es porque hemos tratado de utilizar un hardware que tenía unas limitaciones y nos las hemos saltado. Por ejemplo, en algunos entornos, como pudiera ser un centro educativo, en el que se han montado redes inalámbricas con este tipo de dispositivos, en un primer momento, todo funciona, ya que pocas personas conocen la clave de acceso a la red inalámbrica, y la usan con moderación, siempre dentro de las limitaciones marcadas por el fabricante. Con el tiempo, la conectividad wifi comienza a dar problemas, ya que la clave se ha extendido rápidamente y el número de dispositivos ha aumentado de manera considerable. En la actualidad, casi todos llevamos un terminal wifi en el bolsillo, nuestro teléfono móvil por ejemplo. ¿Qué sucedería si nada más entrar al centro educativo todos activáramos nuestra wifi para conectar a las antenas del centro?, que en la mayoría de los casos saturamos los dispositivos hasta el punto de dejarlos colgados o en el mejor de los casos, que cuando llegan a su límite, no aceptan más conexiones inalámbricas y se produzca una denegación de servicio. Para tratar de paliar esta problemática surgen las redes wifi profesionales, y como evolución de éstas, las redes wifi con gestión avanzada los puntos, objeto de este artículo. La evolución, Wifis de gestión avanzadaHasta la aparición de esta tecnología, la configuración de las redes era muy rudimentaria, dejando a la destreza del instalador gran parte del buen o mal funcionamiento de la red inalámbrica. En muchas ocasiones no se ha realizado un estudio de coberturas previo, de canales ya utilizados, etc., lo que hace que el rendimiento de la red caiga y no sea óptimo, como ya se ha comentado. Con las wifis de gestión avanzada, son los dispositivos los que toman capacidad de determinadas decisiones, incluso para modificar su configuración, con el consiguiente aumento de rendimiento. Los puntos de acceso y posibles controladores (que trataremos más adelante) se comunican entre sí a nivel 2 del protocolo OSI (OSI, una normativa formada por siete capas que define las diferentes fases por las que deben pasar los datos para viajar de un dispositivo a otro sobre una red de comunicaciones), por lo que son capaces de ponerse de acuerdo entre todos y establecer una configuración óptima, incluso teniendo en cuenta la configuración de otras redes cercanas y que pudieran interferir con la nuestra. Además, esta “inteligencia” del hardware, le permite protegerse de ataques, de determinados dispositivos no deseados en nuestra red o de caídas de algunos de los puntos de acceso. Veamos algunas de las funcionalidades que nos ofrecen: Diferentes tipos de redesCon un solo punto de acceso, es posible crear diferentes redes que serán difundidas como si se trataran de un grupo de puntos de acceso convencionales. Es decir, que con el mismo hardware, podemos hacer que se difundan tres redes inalámbricas diferentes:

Banda preferenteSe puede elegir la banda que utilizaremos para la emisión de radio. Si todo nuestro hardware de red es más bien moderno, podemos utilizar la banda de 5 GHz, con las ventajas que ya se han comentado. En caso de tener un parque informático un poco más antiguo, es posible que las tarjetas de red inalámbrica no soporten esa banda, teniendo que utilizar la de 2.4 GHz, o incluso dejar abierto a que se establezca la banda en cada caso concreto, priorizando el utilizar la banda superior en caso de que sea posible su uso. Elección del canal más adecuadoUn sistema wifi de gestión avanzada es capaz de hacer su propio estudio de uso de canales y frecuencias, y adaptarse al más óptimo en cada caso. Incluso algunos puntos de acceso tienen la capacidad de aumentar o disminuir su potencia para no influir en zonas donde tienen visibilidad con otros puntos, evitando de esta forma interferencias entre ellos. Métodos de autenticaciónUno de los mayores problemas de las redes wifis era el logado masivo de dispositivos a nuestra red, lo que hacía que los puntos se colapsaran o dejaran de prestar servicio una vez llegado a su límite. Para evitar este problema, aparecen diferentes formas de autenticar a las máquinas que pueden utilizar nuestra red inalámbrica, impidiendo los accesos no autorizados a la red. Las más conocidas son:

VLANsCuando el parque informático es grande, si todos los equipos estuvieran conectados a la misma red, determinados paquetes de difusión podrían perjudicar el rendimiento, es por esto, que se hace necesaria una segmentación de la misma, evitando las colisiones de un gran número de equipos tratando de acceder al mismo medio de comunicación. Al igual que en las redes cableadas, en las inalámbricas tenemos la capacidad de crear diferentes redes locales virtuales (Vlans = Virtual Local Area Network), organizando nuestra red e incluso, dando diferentes permisos de acceso a determinados recursos dependiendo de la vlan a la que nos conectemos. Detección de intrusosTodos sabemos que con determinado software, es posible sacar algunas claves de redes inalámbricas, lanzando ataques sobre los puntos de acceso. El hardware de wifis de gestión avanzada es capaz de detectar estos ataques y protegerse de ellos, obviando todos los paquetes que provienen de la máquina atacante, de tal forma que no sea posible obtener la clave por los métodos convencionales. Por tanto, redes más seguras y eficientes, ya que evitamos usos indebidos de las mismas. Filtrado de contenidosEs posible la generación de un listado de páginas web prohibidas, o lista negra, y el propio sistema se encargará de que ningún terminal conectado pueda acceder hasta ellas. También al contrario, se puede prohibir toda la navegación a excepción de las webs autorizadas mediante lista blanca. Este sistema puede suponer un duro trabajo de recopilación de páginas web susceptibles de ser prohibidas, además de su categorización. Para hacer esto más sencillo, en Internet hay grupos de trabajo que ya han hecho gran parte de esta catalogación, pudiendo utilizar sus listas negras y mejorarlas con el día a día. Filtrado de conexiones por protocoloEn muchas ocasiones se ha logrado prohibir un determinado tráfico de descargas cerrando los puertos más utilizados. Por ejemplo, podemos cerrar los puertos del protocolo TCP 4661, 4662 y UDP 4665 y 4672 para evitar descargas con Emule o similares, pero estos programas tienen la capacidad de poder configurar el puerto, siendo muy complicada la detección de su funcionamiento en una red, a no ser por el consumo de ancho de banda. En las wifis de gestión avanzada, es posible prohibir por tipo de tráfico, pase por el puerto que sea, o incluso permitirlo, pero con un consumo moderado de la red. Se podría llegar a dejar abierto el uso de programas de descargas tipo Emule, pero limitarle el tráfico a un 5% del total de nuestra red. ¿Es necesario un controlador?En la mayoría de estos sistemas, se hace necesaria la inclusión de un nuevo elemento, el controlador. Este hardware suele ser una máquina, u ordenador, con la misión de controlar todos los puntos de acceso que hay en el sistema y aportarles algunas de las funcionalidades comentadas anteriormente. Estos controladores dan acceso a un gran número de funcionalidades adicionales:

El inconveniente en este caso, es que un sistema con controlador, hace que el precio suba considerablemente, lo que en muchos casos lo convierte en inviable. Por esta razón, comienzan a estar disponibles sistemas en los que el controlador es virtual, y su potencia está distribuida entre los puntos de acceso, que al comunicarse entre sí, son capaces de realizar una gran parte de las funcionalidades que aportaría un controlador, con un nivel de exigencias inferior, pero suficiente para muchos de los entornos. ConclusionesLas wifis des gestión avanzada no sólo nos aportan un mayor ancho de banda por el aumento en la velocidad del tráfico que son capaces de gestionar, si no que además, añaden los mecanismos suficientes para poder optimizar los consumos y moldear las necesidades y permisos en cada caso concreto. Por contra, es necesaria una mínima gestión de estos sistemas, pudiendo vigilarse de forma centralizada o no. Al igual que con anteriores tecnologías, es vital un primer estudio en el que poder detectar e implantar la mejor configuración posible para obtener el máximo rendimiento. Un sistema bien configurado puede soportar 30 terminales con vídeo en tiempo real y de alta definición (en red local o Internet dependiendo del ancho de banda de salida y la caché local) sobre el mismo punto de acceso. Aunque son redes mucho más potentes, también tienen sus limitaciones, por lo que antes de adquirir un sistema u otro, habrá que fijarse bien en las características técnicas del equipamiento. Todas las marcas tienen varias gamas de productos de cuarta generación, por lo que habrá que prestar especial atención a qué nos permite cada dispositivo y las diferencias entre unos y otros. |