| MONOGRÁFICO: Introducción a la seguridad informática - Amenzas |

|

|

|

| SOFTWARE - General |

| Elvira Mifsud-k idatzia |

| Astelehena, 2012(e)ko martxoa(r)en 26-(e)an 09:18etan |

|

JPAGE_CURRENT_OF_TOTAL

AmenazasClasificación de las amenazasDe forma general podemos agrupar las amenazas en:

Estas amenazas, tanto físicas como lógicas, son materializadas básicamente por:

Podemos tener otros criterios de agrupación de las amenazas, como son: Origen de las amenazas

Intencionalidad de las amenazas

Naturaleza de las amenazasLa agrupación de las amenazas atendiendo al factor de seguridad que comprometen es la siguiente:

1. Flujo normal de la información: se corresponde con el esquema superior de la figura. Se garantiza:

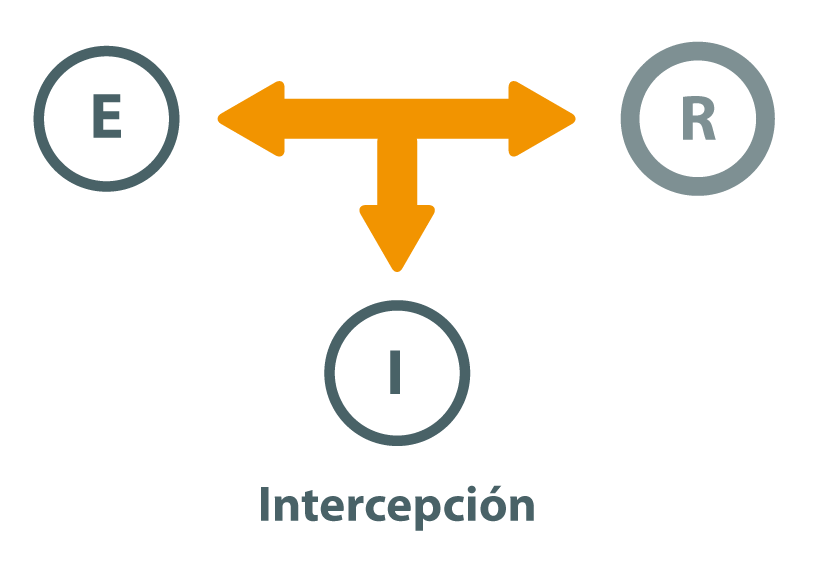

2. Interceptación: acceso a la información por parte de personas no autorizadas. Uso de privilegios no adquiridos.

Se garantiza:

No se garantiza:

Ejemplos:

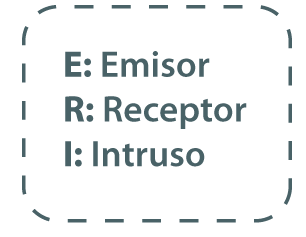

3. Modificación: acceso no autorizado que cambia el entorno para su beneficio.

Se garantiza:

No se garantiza:

Ejemplos:

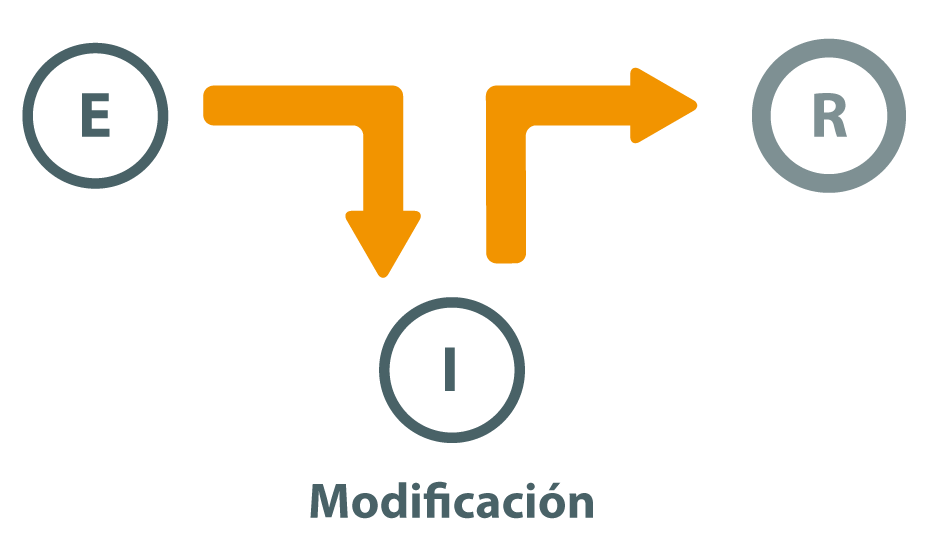

4. Interrupción: puede provocar que un objeto del sistema se pierda, quede no utilizable o no disponible.

Se garantiza:

No se garantiza:

Ejemplos:

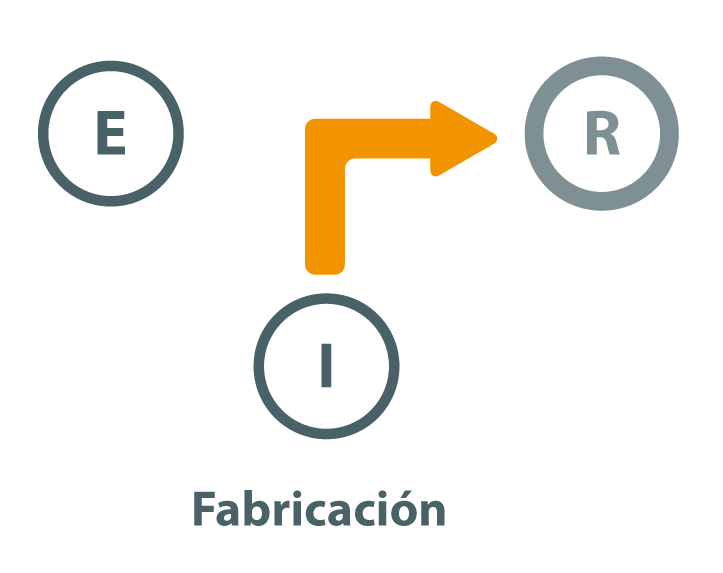

5. Fabricación: puede considerarse como un caso concreto de modificación ya que se consigue un objeto similar al atacado de forma que no resulte sencillo distinguir entre objeto original y el fabricado.

En este caso se garantiza:

Ejemplos:

Amenazas provocadas por personasLa mayor parte de los ataques a los sistemas informáticos son provocados, intencionadamente o no, por las personas. ¿Qué se busca? En general lo que se busca es conseguir un nivel de privilegio en el sistema que les permita realizar acciones sobre el sistema no autorizadas. Podemos clasificar las personas 'atacantes' en dos grupos:

Repasamos ahora todos los tipos de personas que pueden constituir una amenaza para el sistema informático sin entrar en detalles:

Amenazas físicasDentro de las amenazas físicas podemos englobar cualquier error o daño en el hardware que se puede presentar en cualquier momento. Por ejemplo, daños en discos duros, en los procesadores, errores de funcionamiento de la memoria, etc. Todos ellos hacen que la información o no esté accesible o no sea fiable. Otro tipo de amenazas físicas son las catástrofes naturales. Por ejemplo hay zonas geográficas del planeta en las que las probabilidades de sufrir terremotos, huracanes, inundaciones, etc, son mucho mas elevadas. En estos casos en los que es la propia Naturaleza la que ha provocado el desastre de seguridad, no por ello hay que descuidarlo e intentar prever al máximo este tipo de situaciones. Hay otro tipo de catástrofes que se conocen como de riesgo poco probable. Dentro de este grupo tenemos los taques nucleares, impactos de meteoritos, etc. y que, aunque se sabe que están ahí, las probabilidades de que se desencadenen son muy bajas y en principio no se toman medidas contra ellos. Ya hemos explicado el concepto de amenaza física. Vamos a conocer ahora cuáles son las principales amenazas físicas de un sistema informático. Tipos de amenazas físicasLas amenazas físicas las podemos agrupar en las producidas por: 1. Acceso físico Hay que tener en cuenta que cuando existe acceso físico a un recurso ya no existe seguridad sobre él. Supone entonces un gran riesgo y probablemente con un impacto muy alto. A menudo se descuida este tipo de seguridad. El ejemplo típico de este tipo es el de una organización que dispone de tomas de red que no están controladas, son libres. 2. Radiaciones electromagnéticas Sabemos que cualquier aparato eléctrico emite radiaciones y que dichas radiaciones se pueden capturar y reproducir, si se dispone del equipamiento adecuado. Por ejemplo, un posible atacante podría 'escuchar' los datos que circulan por el cable telefónico. Es un problema que hoy día con las redes wifi desprotegidas, por ejemplo, vuelve a estar vigente. 3. Desastres naturales Respecto a terremotos el riesgo es reducido en nuestro entorno, ya que España no es una zona sísmica muy activa. Pero son fenómenos naturales que si se produjeran tendrían un gran impacto y no solo en términos de sistemas informáticos, sino en general para la sociedad. Siempre hay que tener en cuenta las características de cada zona en particular. Las posibilidades de que ocurra una inundación son las mismas en todas las regiones de España. Hay que conocer bien el entorno en el que están físicamente los sistemas informáticos. 4. Desastres del entorno Dentro de este grupo estarían incluidos sucesos que, sin llegar a ser desastres naturales, pueden tener un impacto igual de importante si no se disponen de las medidas de salvaguarda listas y operativas. Puede ocurrir un incendio o un apagón y no tener bien definidas las medidas a tomar en estas situaciones o simplemente no tener operativo el SAI que debería responder de forma inmediata al corte de suministro eléctrico. Descripcion de algunas amenazas físicasVeamos algunas amenazas físicas a las que se puede ver sometido un CPD y alguna sugerencia para evitar este tipo de riesgo.

Como se puede comprobar, evaluar y controlar permanentemente la seguridad física del edificio que alberga el CPD es la base para comenzar a integrar la seguridad como una función primordial dentro de cualquier organismo. Tener controlado el ambiente y acceso físico permite:

Las distintas alternativas enumeradas son suficientes para conocer en todo momento el estado del medio en el que se trabaja y así tomar decisiones en base a la información ofrecida por los medios de control adecuados. Estas decisiones pueden variar desde el conocimiento de la áreas que recorren ciertas personas hasta la extremo de evacuar el edificio en caso de accidentes. Amenazas lógicasEl punto más débil de un sistema informático son las personas relacionadas en mayor o menor medida con él. Puede ser inexperiencia o falta de preparación, o sin llegar a ataques intencionados propiamente, simplemente sucesos accidentales. Pero que, en cualquier caso, hay que prevenir. Entre algunos de los ataques potenciales que pueden ser causados por estas personas, encontramos:

Algunas amenazas lógicasLas amenazas lógicas comprenden una serie de programas que pueden dañar el sistema informático. Y estos programas han sido creados:

Enumeramos algunas de las amenazas con las que nos podemos encontrar: 1. Software incorrecto Son errores de programación (bugs) y los programas utilizados para aprovechar uno de estos fallos y atacar al sistema son los exploits. Es la amenaza más habitual, ya que es muy sencillo conseguir un exploit y utilizarlo sin tener grandes conocimientos. 2. Exploits Son los programas que aprovechan una vulnerabilidad del sistema. Son específicos de cada sistema operativo, de la configuración del sistema y del tipo de red en la que se encuentren. Pueden haber exploits diferentes en función del tipo de vulnerabilidad. 3. Herramientas de seguridad Puede ser utilizada para detectar y solucionar fallos en el sistema o un intruso puede utilizarlas para detectar esos mismos fallos y aprovechar para atacar el sistema. Herramientas como Nessus o Satan pueden ser útiles pero también peligrosas si son utilizadas por crackers buscando información sobre las vulnerabilidades de un host o de una red completa. 4. Puertas traseras Durante el desarrollo de aplicaciones los programadores pueden incluir 'atajos' en los sistemas de autenticación de la aplicación. Estos atajos se llaman puertas traseras, y con ellos se consigue mayor velocidad a la hora de detectar y depurar fallos. Si estas puertas traseras, una vez la aplicación ha sido finalizada, no se destruyen, se está dejando abierta una puerta de entrada rápida. 5. Bombas lógicas Son partes de código que no se ejecutan hasta que se cumple una condición. Al activarse, la función que realizan no esta relacionada con el programa, su objetivo es es completamente diferente. 6. Virus Secuencia de código que se incluye en un archivo ejecutable (llamado huésped), y cuando el archivo se ejecuta, el virus también se ejecuta, propagándose a otros programas. 7. Gusanos Programa capaz de ejecutarse y propagarse por sí mismo a través de redes, y puede llevar virus o aprovechar bugs de los sistemas a los que conecta para dañarlos. 8. Caballos de Troya Los caballos de Troya son instrucciones incluidas en un programa que simulan realizar tareas que se esperan de ellas, pero en realidad ejecutan funciones con el objetivo de ocultar la presencia de un atacante o para asegurarse la entrada en caso de ser descubierto. 9. Spyware Programas espía que recopilan información sobre una persona o una organización sin su conocimiento. Esta información luego puede ser cedida o vendida a empresas publicitarias. Pueden recopilar información del teclado de la víctima pudiendo así conocer contraseña o nº de cuentas bancarias o pines. 10. Adware Programas que abren ventanas emergentes mostrando publicidad de productos y servicios. Se suele utilizar para subvencionar la aplicación y que el usuario pueda bajarla gratis u obtener un descuento. Normalmente el usuario es consciente de ello y da su permiso. 11. Spoofing Técnicas de suplantación de identidad con fines dudosos. 12. Phishing Intenta conseguir información confidencial de forma fraudulenta (conseguir contraseñas o pines bancarios) haciendo una suplantación de identidad. Para ello el estafador se hace pasar por una persona o empresa de la confianza del usuario mediante un correo electrónico oficial o mensajería instantánea, y de esta forma conseguir la información. 13. Spam Recepción de mensajes no solicitados. Se suele utilizar esta técnica en los correos electrónicos, mensajería instantánea y mensajes a móviles. 14. Programas conejo o bacterias Programas que no hacen nada, solo se reproducen rápidamente hasta que el número de copias acaba con los recursos del sistema (memoria, procesador, disco, etc.). 15. Técnicas salami Robo automatizado de pequeñas cantidades dinero de una gran cantidad origen. Es muy difícil su detección y se suelen utilizar para atacar en sistemas bancarios. |