| MONOGRÁFICO: Introducción a la seguridad informática - Nesus |

|

|

|

| SOFTWARE - General | ||||||||

| Elvira Mifsud-k idatzia | ||||||||

| Astelehena, 2012(e)ko martxoa(r)en 26-(e)an 09:18etan | ||||||||

|

JPAGE_CURRENT_OF_TOTAL

Uso básico de NessusVamos a utilizar la herramienta Nessus, desde Ubuntu, para realizar un análisis de vulnerabilidades en los equipos, por ejemplo, de la red de un aula, de la misma forma que se realizaría en una auditoría de seguridad en red. Nessus se instala en un servidor y puede gestionarse desde una consola web remota. Existen versiones para GNU/Linux, Mac OS X, Solaris, FreeBSD y para Windows. Instalación de NessusPara ello ir a http://www.tenable.com/products/nessus/nessus-download-agreement y descargar la versión de Nessus para Ubuntu 10.10 de 32 bits. Instalar la herramienta. Hay que ir también a la página http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code, a la opción de HomeFeed para particulares que es gratuita. Dar los datos de nombre y correo electrónico y se recibirá el código de activación que habrá que guardar hasta que se pida. Una vez instalado creamos un usuario para poder usarlo. Para ello ejecutamos en una terminal la orden:

Asignar login (usuario) y contraseña y aceptar (Y). El usuario no tiene porque existir en el sistema. Establecer este usuario como admin y no asignar reglas. A continuación hay que registrarlo y es cuando se utiliza el código que se ha recibido por correo electrónico (donde XXXX-XXXX-XXXX-XXXX-XXXX es el código):

Indica que todo ha ido bien y comienza la actualización, si es necesaria. Si el archivo de configuración /opt/nessus/etc/nessus/nessusd.conf indica que la actualización es automática, Nessus la hará en su momento, probablemente cuando accedamos al servicio por primera vez. En este archivo se pueden configurar otras opciones de funcionamiento de la herramienta. También se puede hacer directamente por línea de orden:

No hay que cancelarla hasta que termine (puede tardar unos minutos en función del volumen de plugins a actualizar y del tipo de conexión) y muestra por terminal:

Ejecución del servicioEjecutar el servicio:

Para comprobar que Nessus se está ejecutando correctamente ejecutar la orden:

El puerto de escucha de Nessus es el 1241. Para el entorno gráfico el puerto utilizado es el 8834. Utilización en modo consolaHay que cerrar la consola gráfica.

Hay que crear el archivo targets.txt donde se encuentran los hosts a escanear. El archivo debe contener el host o la IP.

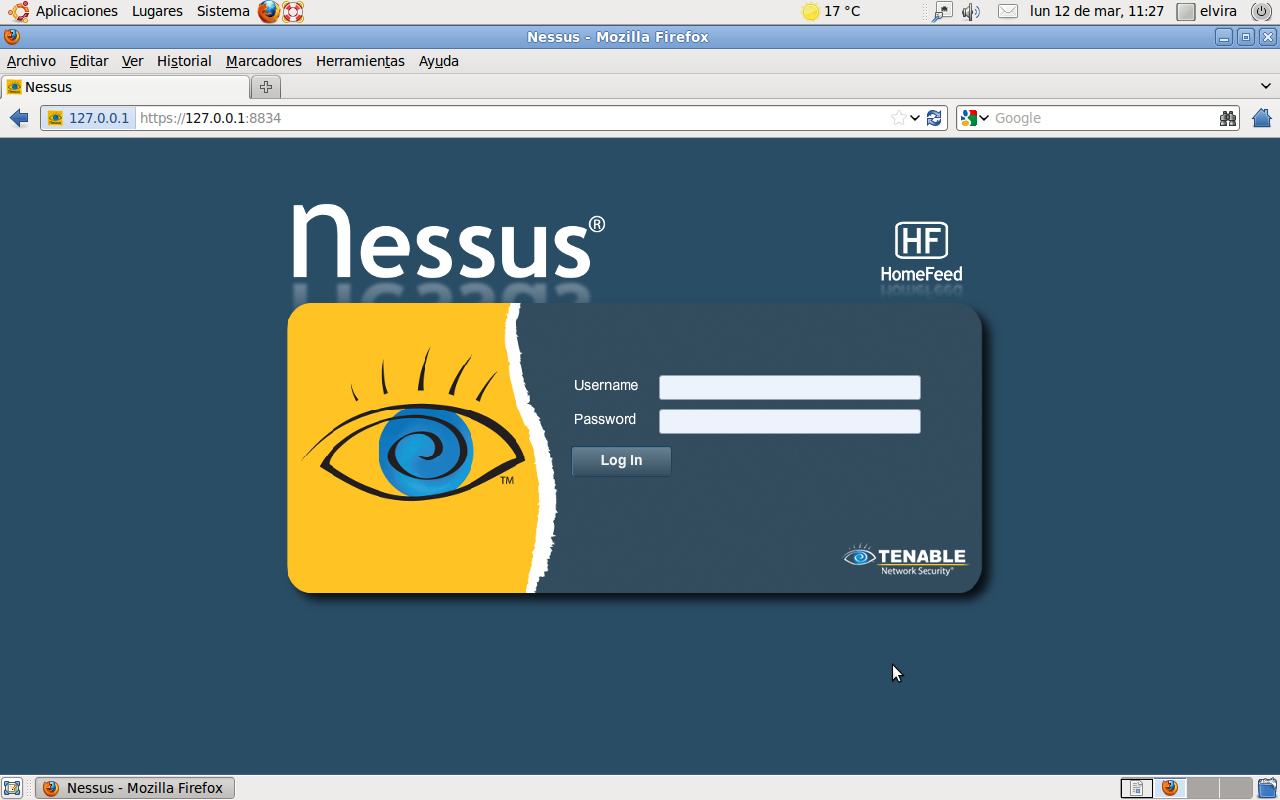

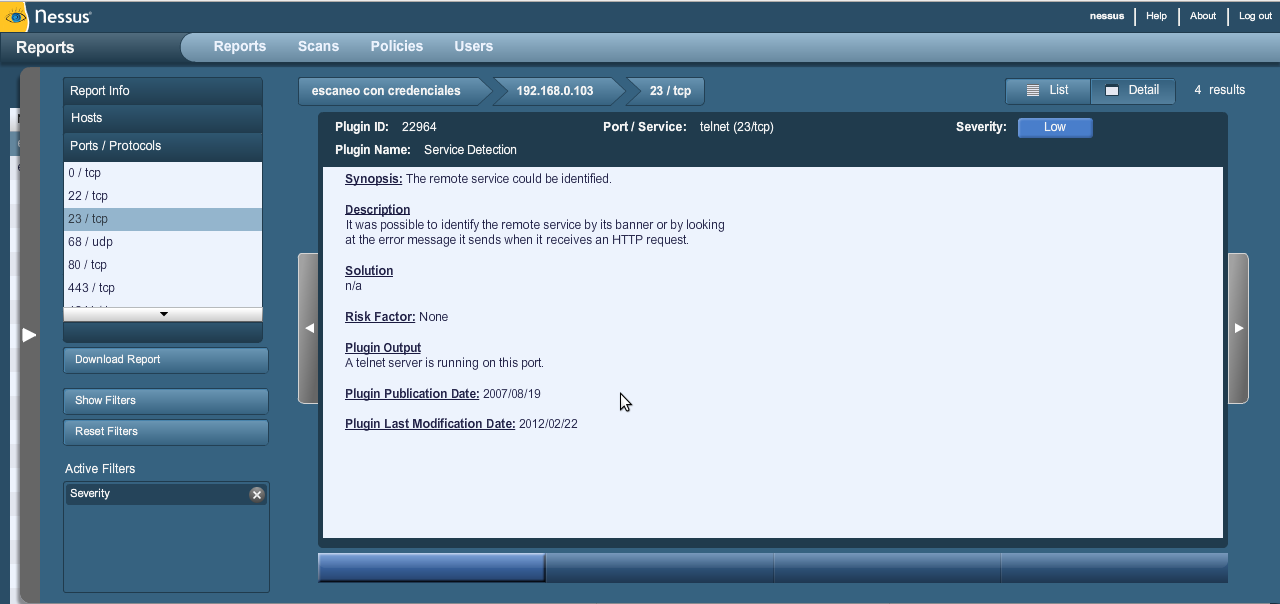

El archivo targets debe ser creado antes de ejecutar el cliente, con un nombre cualquiera y guardado donde se quiera ,pero especificando la ubicación. En el archivo resultados.txt van los logs del escaneo. Utilización desde el navegador webPara ello hay que abrir una nueva pestaña en el navegador para acceder a la consola web de administración y teclear en URL: https://localhost:8834 / https://ip_servidor:8834 Aceptar la advertencia de seguridad del certificado digital y aparecerá la ventana de login, en la que introducimos el login y contraseña del usuario que se creó. La imagen siguiente muestra lo que hemos de ver en el navegador:

Políticas de usoPara realizar un escaneo de vulnerabilidades es necesario crear una política. Definir una política consiste en establecer un conjunto de opciones de configuración para ejecutar el escaneo de vulnerabilidades. Incluye parámetros como:

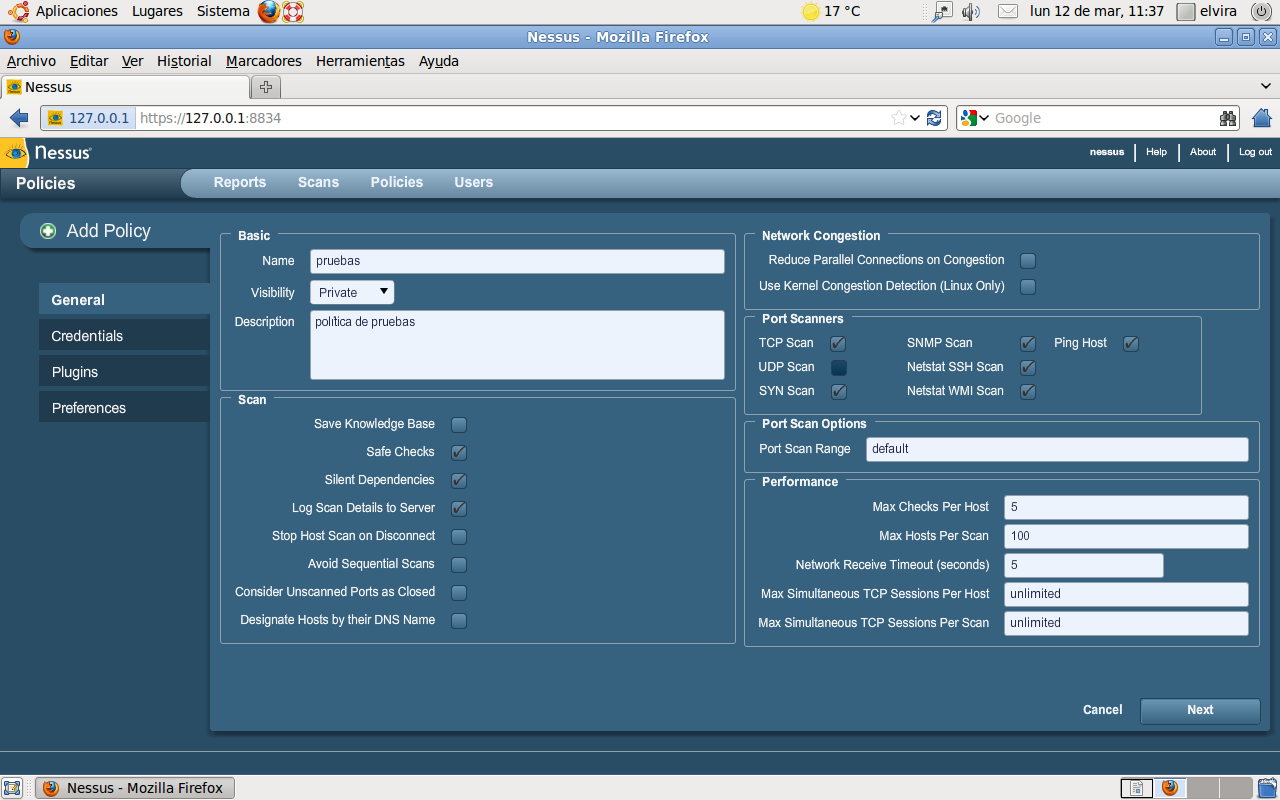

Para crear la política ir a la pestaña Policies y pulsamos Add.

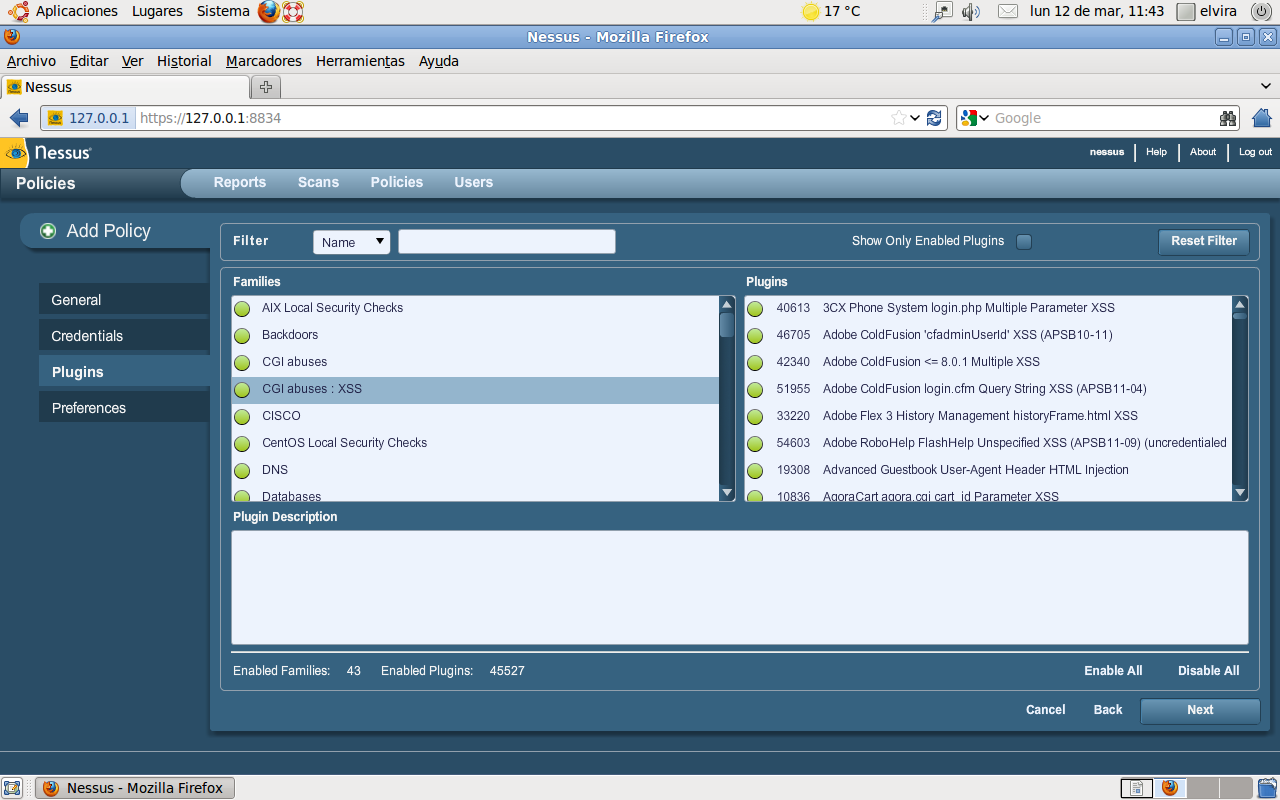

Vemos 4 pestañas a la izquierda. En la pestaña General asignar un nombre y dejar las demás opciones por defecto ya que son suficientes para un escaneo 'rutinario'. Si necesitamos hacer uso de la ayuda de cada opción, pasando el ratón por encima de ella se muestra la ayuda asociada a la opción. También hay disponible un manual de usuario desde la pestaña Help. La pestaña de Credenciales la dejamos igual. En la pestaña de Plugins tenemos disponibles hasta 43 familias y un total de 45527 plugins que habrá que periódicamente actualizar.

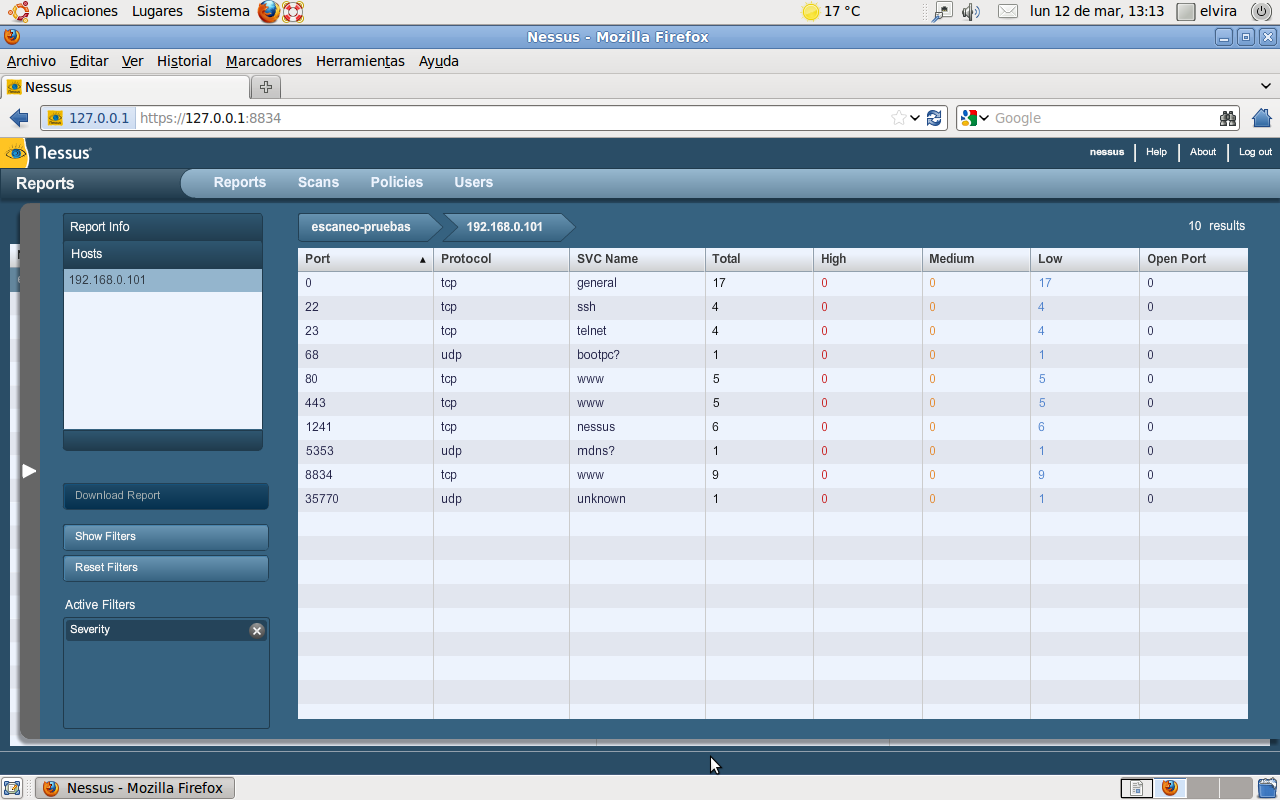

En la pestaña Preferences existen muchas opciones para personalizar Nessus y realizar escaneos. Por ejemplo permite configurarlo para comprobar vulnerabilidades en servidores de bases de datos, en aplicaciones web (inyección SQL, XSS, etc. ), spam en servidores de correo, SNMP, etc. En general esta pestaña permite personalizar el escaneo de vulnerabilidades en función de los servicios y aplicaciones disponibles en nuestra red. Para finalizar y guardar la política, pulsar el botón Submit. Tenemos ya disponible nuestra política de escaneo de vulnerabilidades llamada 'pruebas'. Escaneo de vulnerabilidadesIr a la pestaña Scans > Add y asignar un nombre. Seleccionar la política creada anteriormente 'pruebas' y escribir las direcciones IP de los hosts objetivos, indicando sus direcciones IP una en cada línea. Ejecutar el escaneo pulsando Launch Scan. Sobre la marcha desde Browse podemos hacer el seguimiento o desde la pestaña Scans o Reports se puede consultar el estado del escaneo. Una vez ha terminado se puede consultar en la pestaña Reports. Haciendo clic en el informe generado, se pueden ver los equipos analizados (en nuestro caso solo una IP) así como la cantidad de vulnerabilidades o alertas y su riesgo. Podemos ver agrupadas las vulnerabilidades en función del riesgo: bajo, medio, alto, puertos abiertos, etc.

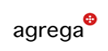

Haciendo clic en cada una de las líneas se puede ver información relacionada con la vulnerabilidad o aviso e incluso referencias a webs donde se puede encontrar la solución. Escaneo con credenciales de administradorSi utilizamos el análisis con credenciales se pueden detectar muchas mas vulnerabilidades de tipo High. Para realizar un análisis más exhaustivo, primero se debe crear una política con credenciales definidas. Para ello ir a la pestaña Policies y crear una nueva o copia la anterior con el botón Copy. Editar la nueva política creada, asignar un nombre y desde la pestaña Credenciales introducir el usuario y contraseña de un usuario con suficientes privilegios tanto en Windows como en GNU/Linux. Recordar que el usuario creado en el proceso de instalación de Ubuntu es un usuario sudo (permisos de administrador). Esta contraseña hay que definirla como tipo de credencial SSH settings. Para equipos con Windows, hay añadir la credencial como tipo Windows credentials. Para ello hay que asegurarse que los equipos Windows que se van a analizar tienen una contraseña definida como Administrador. Podemos guardar la política y crear un nuevo escaneo asignándole la política con credenciales que acabamos de crear. Para cada vulnerabilidad detectada, sea del nivel que sea, emite un informe asociado en el que da información relacionada. En la captura vemos el informe de telnet, que lo ha detectado como vulnerabilidad del sistema.

|