En los últimos años hemos asistido a una invasión de los productos y las bondades de las redes de comunicaciones inalámbricas...

|

Configuración de Redes Inalámbricas 802.11

|

|

|

| |

| Objetivos |

|

El lector al acabar de leer el artículo debería ser capaz de:

|

- Enumerar, al menos tres de las diferentes tecnologías inambricas.

- Describir los distintos dispositivos que participan en una red inalámbrica.

- Construir una red inalámbrica con dos ordenadores.

- Configurar un punto de acceso.

- Planer la conexión de un dispositivo inalámbrico a una red cableada.

- Proponer una política de seguridad básica en una red inalámbrica.

- Explicar que características deben garantizar la redes.

|

| Contenidos |

- Introducción

- Dispositivos

- Configuración de un punto de acceso

- Instalación de una tarjeta de red inalámbrica

- Configuración en modo infraestructura

- Configuración en modo Ad-hoc

- Seguridad

|

|

| Introducción |

|

En los últimos años hemos asistido a una invasión de los productos y las bondades de las redes de comunicaciones inalámbricas. Prácticamente todo ciudadano español tiene un dispositivo inalámbrico que le permite comunicarse allí donde se encuentre.

|

|

Podemos clasificar los dispositivos móviles según su radio de acción:

WAN-MAN (Redes de área extensa - metropolitana): los teléfonos móviles fueron los primeros dispositivos que fueron consumidos masivamente.

LAN (Redes de área local): Estos dispositivos son el centro de atención del resto del artículo. Estamos hablando de dispositivos que cumplen el estándar 802.11, que su alcance se centra en espacios cerrados a decenas de metros y velocidades de 54 Mbps.

PAN (Redes de área personal): Aquí, incluyo aquellos dispositivos que utilizan tecnologias de infra-rojos o bluetooth y que se caracterizan por alcances de pocos metros y velocidades de transmisión pequeñas.

|

| 802.11 |

|

El éxito de estos productos ha sido debido fundamentalmente a la estandarización.

Wi-Fi Alliance está formado por más la práctica totalidad de las empresas que tienen algo que ver con las comunicaciones. Wi-Fi Alliance está formado por más la práctica totalidad de las empresas que tienen algo que ver con las comunicaciones.

|

|

|

|

Pero no olvidemos que este proceso es reciente y lento. La mayoría de productos del mercado cumplen la norma, pero no sólo se conforman con ello, sino que, ofrecen prestaciones superiores y para conseguirlo deben salirse de la misma. Esta es la razón por la que se recomienda que todos los dispositivos sean del mismo fabricante.

Si queremos que nuestra red tenga la funcionalidad que dicta el estándar podremos mezclar fabricantes diferentes, pero si queremos obtener las mayores prestaciones posibles deberemos acudir a un único fabricante.

|

|

Tenemos tres tipos de dispositivos:

802.11b que funciona a 2.4 GHz, al igual que los dispositivos bluetooth, lo ratones y teclados inalámbricos y los hornos microondas. Es un banda de frecuencias libres y que puede presentar algunas interferencias entre dispositivos. Funciona a 11 Mbps.

802.11g funciona a 2.4 GHz, es compatible con 802.11b y alcanza 54 Mbps. Es lo que encontraremos en las tiendas.

802.11a que funciona a 5 GHz y que en Europa no está permitido su uso por trabajar en rango de frecuencias que no es libre. Alcanza 54 Mbps. No es compatible con los anteriores.

|

| Ventajas |

|

La principal característica es su movilidad, lo cual, las hace aptas para disposiciones flexibles, que se modifican con frecuencia o que son temporales.

La instalación se realiza de forma fácil y rápida.

Son imprescindibles para edificios donde por diferentes razones (valor protegido, dificultad de acceso, ...) no podemos instalar estructuras definitivas.

Para conectar edificios separados por algún obstáculo que hiciera muy caro o imposible llegar por cable. Cruzar una autovía o una calle, por ejemplo.

|

| Inconvenientes |

|

El rendimiento es inferior a las redes cableadas.

La seguridad.

|

|

| Dispositivos 802.11 |

|

Nos centraremos en los dispositivos más comunes y que necesitaremos posteriormente para configurar nuestra red doméstica.

|

| Tarjetas Inalámbricas |

Son el dispositivo imprescindible, se conectan a los ordenadores y funcionan en la capa física y en la capa de enlace de datos. Podremos encontrarlas para portátiles con conexión a PCMCIA o para PC de sobremesa con conexión a PCI.

Otra característica es el tipo de antena que presentan: fija o reemplazable. En este último caso nos puede permitir sustituir la antena que viene por defecto por otra cuyas características se ajusten mejor a nuestras necesidades.

Si vamos a utilizar linux deberemos ver cuales funcionan, en que núcleo, con que distribución y con que grado de madurez.

|

|

|

| Punto de Acceso |

|

Es el dispositivo que nos va a permitir conectar los dispositivos inalámbricos con una red cableada, también será el arbitro entre los diferentes dispositivos que compartan el ancho de banda.

Un punto de acceso es un dispositivo inalambrico más con un software de gestión específico. Podemos construir con un ordenador viejo, una tarjeta de red inalámbrica y una tarjeta red ethernet nuestro propio punto de acceso. Pero al precio que están los puntos de acceso no se si la faena compensa. Esto lo dejaremos para los románticos.

El punto de acceso será un elemento básico para la seguridad de la red, todas las comunicaciones entre la red cableada y la inalámbrica pasan por él. Esta característica también lo convierte en un cuello de botella del rendimiento.

Podemos pensar que un punto de acceso es como un hub desde el punto de vista de los dispositivos inalámbricos.

En algunos caso puede presentar servicios adicionales: servidor de DHCP, cortafuegos, registro de eventos.

Normalmente se pueden configurar vía web, mediante un interfaz muy intuitivo.

|

|

|

| Antenas |

|

Las dos características principales a la hora de definir las características de una antena son: la ganancia y la direccionalidad.

La ganancia es la cantidad de energía que la antena parece añadir a la señal de radio frecuencia en el lóbulo principal.

Para el caso de las antenas se habla de dBd, que es ganancia de una antena comparada con una antena de tipo dipolo.

|

|

|

|

Es una antena omnidireccional, es decir, que radia por igual en todas direcciones (hacia arriba y hacia abajo no). Los fabricante dicen que tienen un alcance de cientos de metros, pero eso debe ser en condiciones muy excepcionales. En uso interior, y dependiendo del tipo de paredes (1 ó 2) puede alcanzar 10 ó 20 metros. La atenuación (disminución de la potencia de la señal) no es uniforme, se ve afectada por múltiples efectos como las reflexiones, el tipo de paredes, las fuentes de ruido, etc..

Existen muchos tipos de antenas, una para cada aplicación. Las antenas con mayor ganancia son las unidireccionales, pudiendo una parabólica comunicar dos bridges (un tipo especial de punto de acceso especializado en comunicar redes separadas) distanciados 40 km.

|

|

| Configuración del punto de acceso |

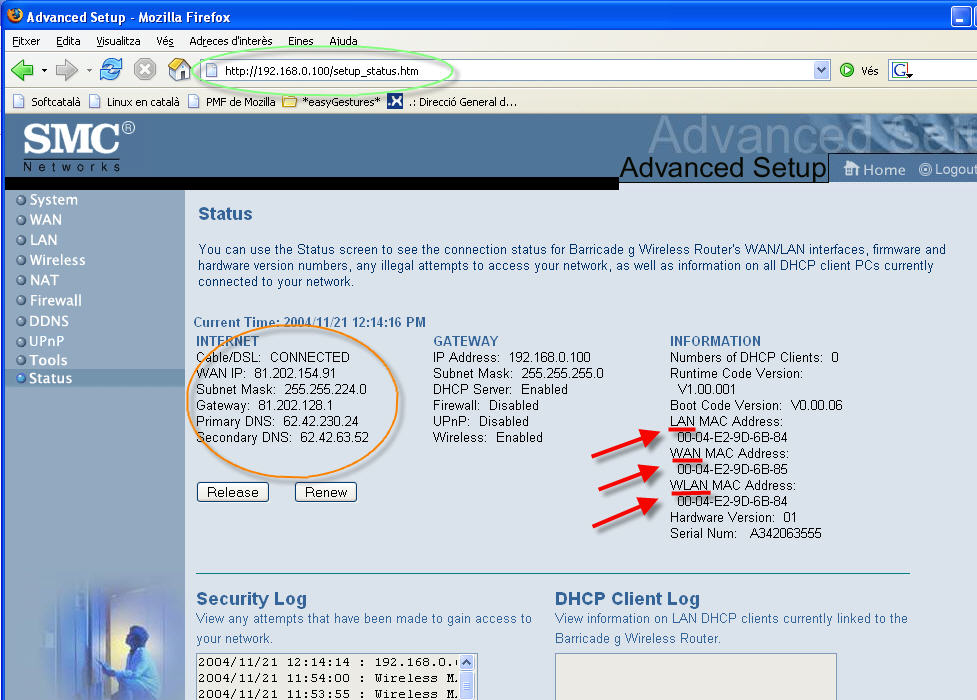

| La práctica la vamos a realizar con un Router SMC barricade, el SMC2804WBR, que además de los interfaces para WLAN y Ethernet, permite un segundo interfaz Ethernet para conectarse a un cable modem y tener acceso a Internet. |

| Menú Web |

|

Indicamos en el navegador la dirección IP del router. Esta nos vendrá indicada de fabrica, siendo posible su modificación.

Introduciremos la contraseña y nos aparecerá la pantalla de bienvenida.

|

| Estado |

| Seleccionaremos el enlace a la página de estado y nos aparecerá |

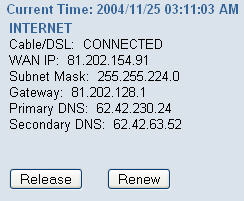

|

|

| En las figuras inferior podemos ver información del estado del dispositivo. Nos indica los parámetros de WAN: Si estamos conectados al proveedor, la dirección IP pública, etc.. |

|

|

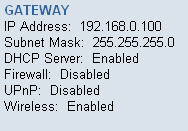

| Características de la LAN: Dirección IP Privada y estado de los servicios. |

|

|

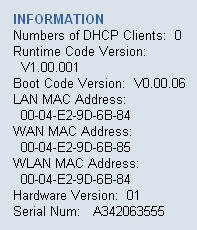

| Las direcciones MAC de las tres interfaces que presenta el router. |

|

|

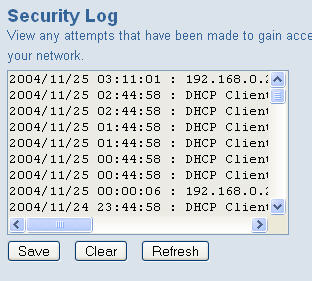

| Registro de actividad. Conviene observarlo de cuando en cuando a fin de descubrir accesos no permitidos. |

|

|

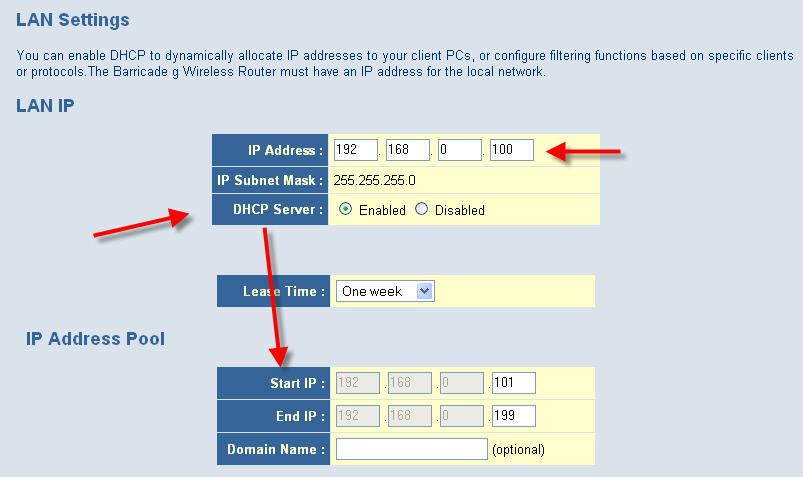

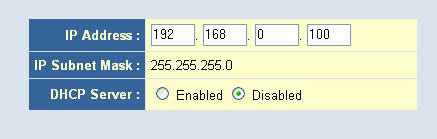

| LAN |

| La dirección IP, la máscara y las características del servidor DHCP que incorpora: rango y periodo de caducidad de las direcciones que asigna. A nuestro punto de acceso se conectará cualquier ordenador que pase por las próximidades. Fijaros que el router le puede dar la configuración automáticamente. |

|

|

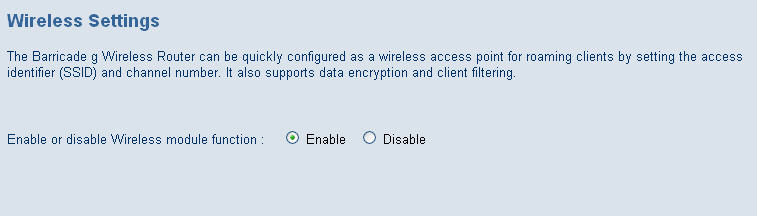

| Wireless |

| Si está la interfaz habilitada. |

|

|

|

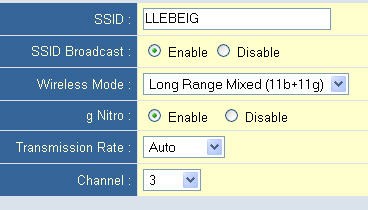

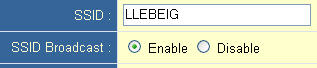

Indicamos el SSID y si lo transmitimos periodicamente, el canal (3) por el que trabajaremos y la velocidad de transmisión que dejaremos auto para que la adapte en función del dispositivo que se conecta y la calidad de la señal. A menor velocidad, el alcance de la señal aumento.

g Nitro es una característica de D-Link y Wireless Mode es decirle si le permitimos trabajar con dispositivos 802.11 b o no.

|

|

|

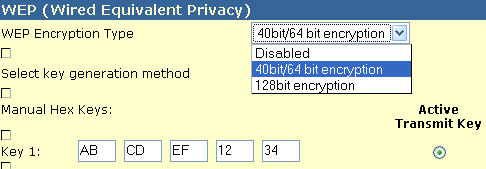

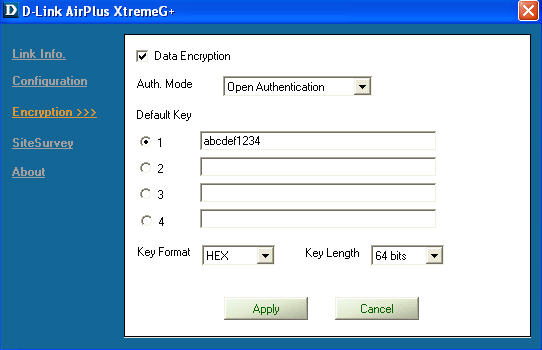

| Para evitar acceso no deseados seleccionamos el tamaño de la clave y la introducimos. |

|

|

|

| Instalación de una tarjeta de red inalámbrica. |

|

El ejemplo lo vamos a desarrollar con un ordenador portatil, Pentium IV, con MS Windows XP Professional instalado con el servi-pack 2 y con una tarjeta de red PCMCIA.

|

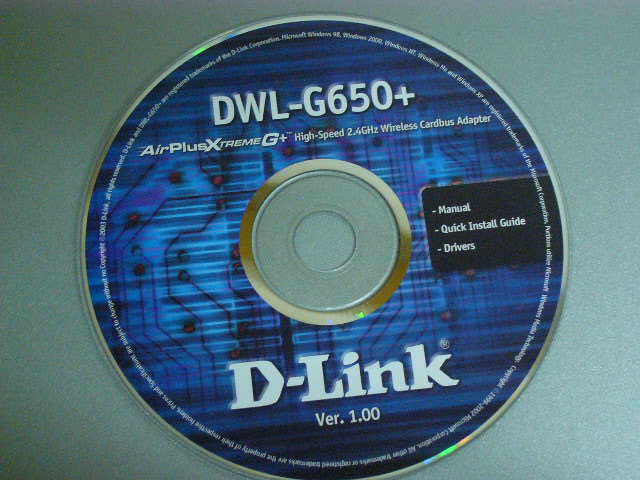

| Tarjeta |

|

Necesitamos la tarjeta y el CD ROM que viene con la misma.

|

|

|

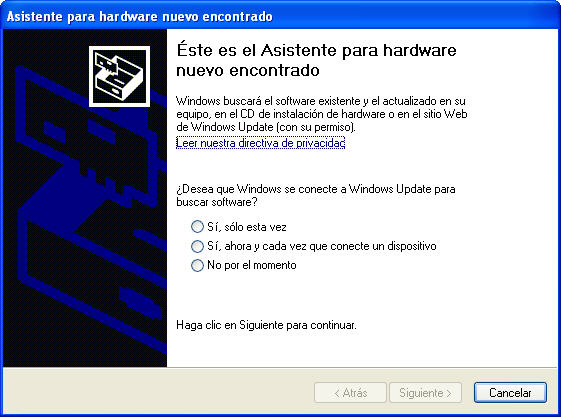

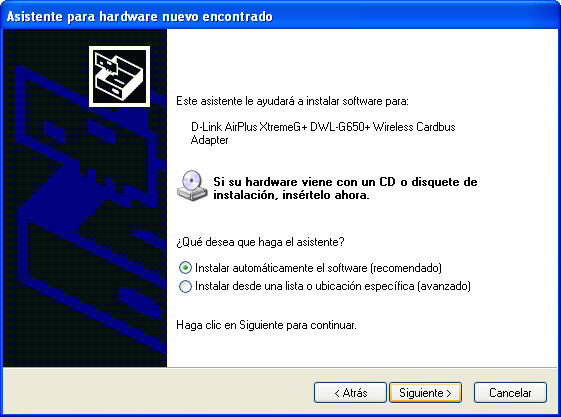

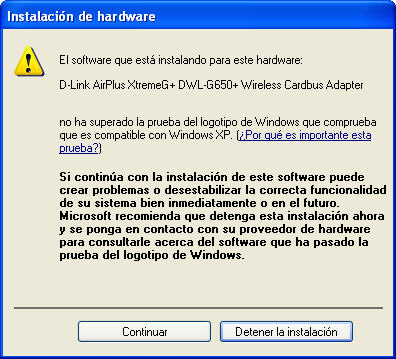

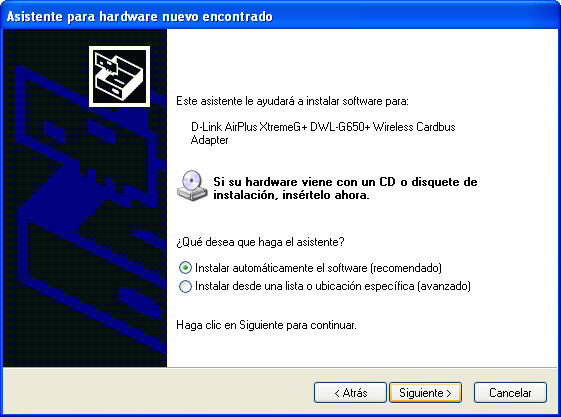

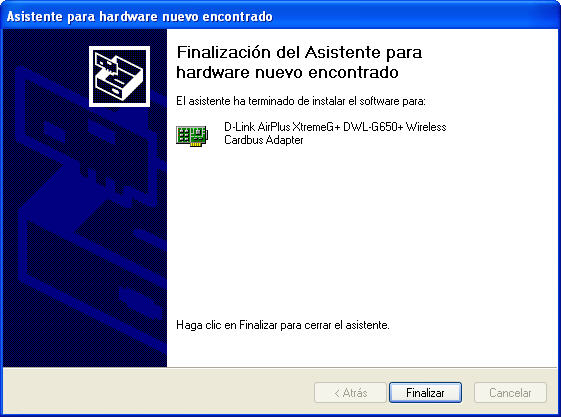

| Instalación de los drivers |

| Introducimos el CD-ROM y seguimos las instrucciones de instalación |

|

|

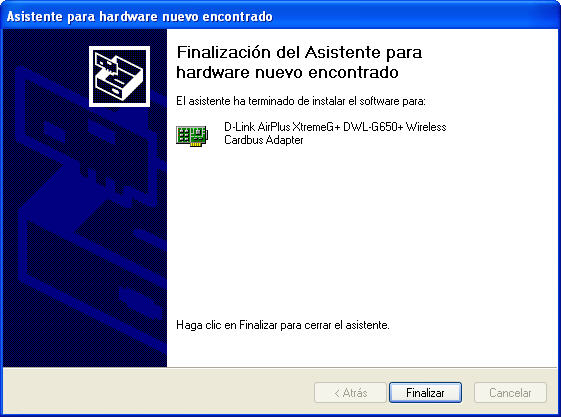

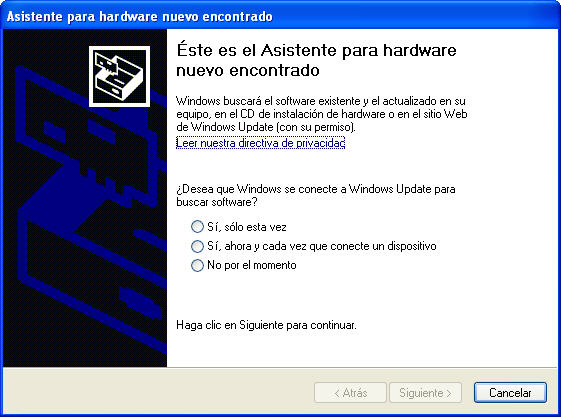

| Al finalizar nos pide que reinicialicemos el ordenador y en este momento introduciremos la tarjeta en el slot pertinente. Al volver a iniciar el ordenador el sistema operativo detecta los cambios y pide instrucciones. |

|

| Seleccionamos: No por el momento |

|

|

|

| Continuamos |

|

|

Y finalizamos . Ahora en la parte inferior de la ventana nos aparecen nuevos iconos:

- Nos indica que ha detectado una red inalámbrica y que no tiene conexión

- Hemos insertado un nuevo dispositivo, que podemos retirar

- Es el icono propio de D-Link, que nos muestra el estado de conexión de la tarjeta, en este caso no hay conexión. Si hubiera conexión el color del mismo sería verde.

|

|

|

|

| Configuración en modo infrestructura. |

| El objetivo es comunicar entre un ordenador con un adaptador inalámbrico con una red cableada. |

|

|

| Tarjeta |

|

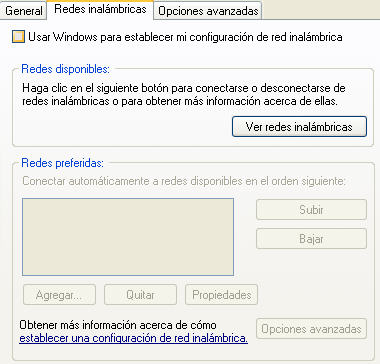

Una vez listo el punto de acceso hemos de configurar la tarjeta, en propiedades de las Conexiones de Red Inalámbrica, a la cual llegamos haciendo clic con el botón derecho del ratón sobre el icono

|

|

|

|

Abrir conexiones de red y quitamos la selección a la opción de Usar Windows para establecer mi configuración inalámbrica. Nos será más fácil trabajar con el programa de utilidad de la tarjeta porque nos indicará que características tiene y cuales serán sus valores por defecto.

|

|

|

| A partir de ahora utilizaremos el programa de utilidad suministrado por el fabricante. Doble clic sobre el icono de la aplicación. |

|

|

|

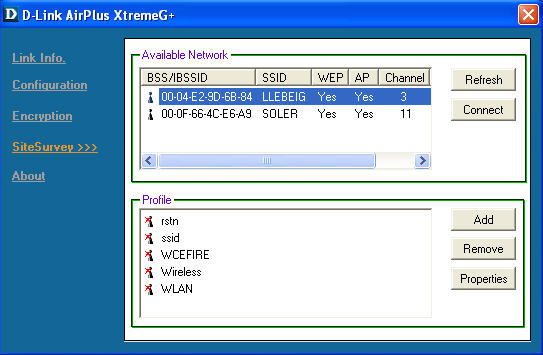

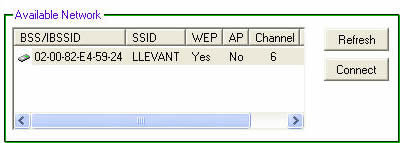

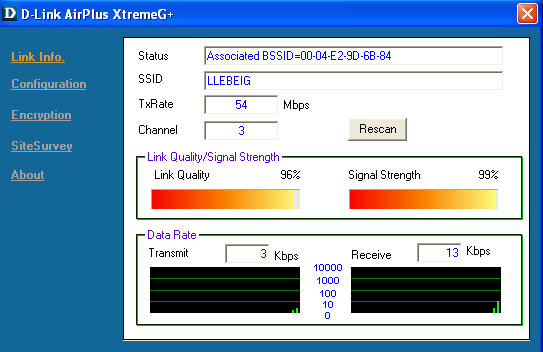

El programa de utilidad detectará todas las redes disponibles y nos dará información sobre las mismas. Vemos que el SSID, el canal, si está encriptado es detectado por la tarjeta.

En el recuadro inferior nos aparecen los perfiles que hemos usado. Esto nos permitirá si utilizamos nuestro portátil en dos ubicaciones distintas (el centro de trabajo y nuestra casa) seleccionar el perfil (características de conexión) de la red a la cual queremos conectarnos.

Introduciremos la clave, la misma que hemos introducido en el punto de acceso

|

|

|

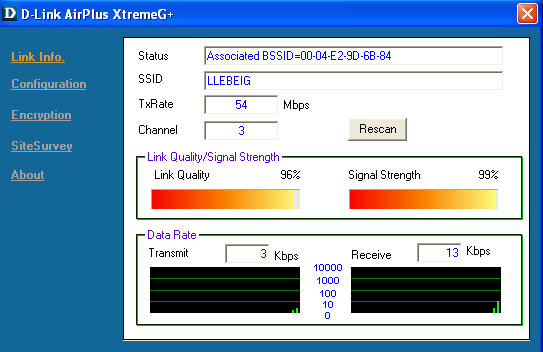

| Apply y volvemos a SiteSurvey , seleccionamos LLEBEIG y conectamos |

|

| y nos aparecerá información de la dirección MAC del punto de acceso, en Status y la fuerza y calidad de la señal recibida. |

|

| Configuración en modo ad-hoc. |

| El objetivo es comunicar entre si dos ordenadadores a través de sus tarjetas de red inalámbricas ya instaladas. |

|

|

| Ad-Hoc |

|

En el primer ordenador configuramos.

|

|

|

|

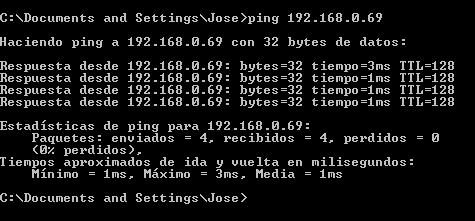

y le asignamos la dirección ip: 192.168.0.69 / 255.255.255.0 . Tengamos en cuenta que ahora no tenemos ningún servidor de DHCP.

|

|

El segundo ordenador lo configuramos de una manera similar

|

|

|

|

y le asignamos 192.168.0.20 / 255.255.255.0, y al hacer clic sobre el botón de Refresh, nos aparece es SSID que hemos definido

|

|

|

| Clic sobre Connect y comprobamos la conectividad... |

|

|

|

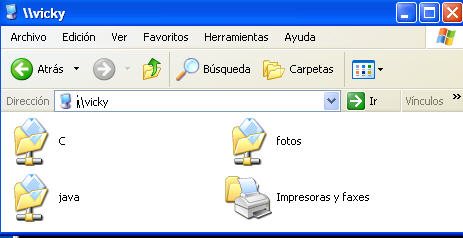

A partir de ahora ya podemos compartir recursos entre estos dos ordenadores

|

|

|

|

| Seguridad |

|

Cualquier red debe mantener la integridad, confidencialidad y disponibilidad de las comunicaciones.

En las redes inalámbricas cualquiera que pase cerca tiene acceso físico a la misma. El área que cubre la señal de las antenas no está físicamente limitida. Un curioso con un portátil y el software adecuado puede interceptar todas las tramas que viajan por la red.

|

| Medidas |

|

Para protegernos de accesos no desados que puedan comprometer nuestra organización, o que utilicen nuestros recursos hemos de adoptar una serie de medidas:

|

- Encriptar las comunicaciones. Es la forma de que nuestro curioso, aunque pueda capturar las tramas, no pueda interpretarlas.

|

|

|

- Evitar la difusión de SSID (Service Set Identifier) por parte del punto de acceso. El SSID es una palabra de entre 1 y 32 carácteres ASCII. Por defecto, los puntos de acceso difunden periódicamente su SSID (paquetes beacom).

|

|

|

- Deshabilitar los servicios innecesarios, como puede ser el servidor de DHCP, el acceso a través de Web (si tenemos y sabemos utilizar otro mediante SSH).

|

|

|

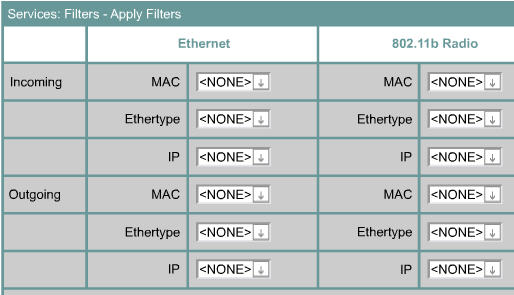

- Establecer filtros de acceso, por ejemplo, mediante listas de direcciones MAC. Este proceso es laborioso y lo que conseguiríamos es que sólo se permitiera la asociación a aquellos dispositivos cuyas direcciones estén registradas.

|

|

|

| WEP ( Wired equivalent privacy) |

|

Para garantizar la confidencialidad de las transmisiones se utiliza un algoritmo de cifrado simétrico. Esto es todos los dispositivos tienen una clave común que les permite transformar (encriptar) el mensaje a enviar y desencriptar el mensaje recibido. La longitud de las claves puede ser de 64(40), 128(102), 256() bits. A mayor longitud de clave, mayor dificultad en ser descubierta. Con los medios necesarios un intruso podría descubrir la clave. Otro problema es que todos los dispositivos tiene la misma clave, y por un robo o descuido se puede comprometer la seguridad de la red.

Uno de los caminos que están siguiendo los nuevos estándares de seguridad es utilizar otros algoritmos de encriptación más seguros como AES.

|

| Asociación |

|

El primer paso que debe realizar un dispositivo inalámbrico para conectarse a una red es asociarse a un punto de acceso. Para ello existe un procedimiento que consta de tres partes:

- prueba.

- autentificación.

- asociación.

Para realizarla existe dos métodos:

|

| Open Authentication |

|

Es el más sencillo, y el más desaconsejable. Realiza este proceso sin encriptar los paquetes. En realidad en este método, no existe autentificación. Por ello, un cliente puede asociarse a un punto de acceso aunque no tenga una clave WEP. Este cliente será incapaz de enviar/recibir datos.

|

| Shared Key |

|

En este método, sólo se podrán asociar, aquellos dispositivos que superen el "desafio". El desafío consiste en:

- El cliente envia una petición de autentificación al punto de acceso

- El punto de acceso envia un texto en claro al cliente en la respuesta de autentificación.

- El cliente encripta el texto con su clave WEP y lo envia al punto de acceso.

- El punto de acceso encripta el texto y lo compara con el que ha recibido del cliente. Si coinciden le permite asociarse. Pensemos que sólo aquellos dispositivos que dispongan de la misma clave podrán transformar la frase de desafio obteniendo el mismo resultado. Cada desafio utiliza frases distintas.

|

| Conclusiones |

|

No debemos obsesionarnos con la seguridad, a la hora de establecer nuestra política de seguridad hemos de valorar los bienes que estamos protegiendo y el esfuerzo de protegerlo.

Es obligado como mínimo utilizar una clave WEP con la longitud mayor que nuestros dispositivos soporten. El estándar habla de 40 bits reales, pero existen dispositivos que permiten longitudes mayores.

Existen otras medidas de seguridad, pero creo que exceden del nivel y no todos los dispositivos lo soportan.

|

|

|

Wi-Fi Alliance está formado por más la práctica totalidad de las empresas que tienen algo que ver con las comunicaciones.

Wi-Fi Alliance está formado por más la práctica totalidad de las empresas que tienen algo que ver con las comunicaciones.