| MONOGRÁFICO: Listas de control de acceso (ACL) - Utilización de ACLs en routers |

|

|

|

| SOFTWARE - Servidores | |||||||

| Écrit par Elvira Mifsud | |||||||

| Dimanche, 30 Septembre 2012 00:00 | |||||||

Page 4 sur 5

Utilización de ACLs en routersDefiniciónEn el ámbito de los dispositivos routers, las ACLs son listas de condiciones que se aplican al tráfico que viaja a través de la interfaz del router. Las ACL indican al router qué tipo de paquetes aceptar o rechazar en base a las condiciones establecidas en ellas y que permiten la administración del tráfico y aseguran el acceso, bajo esas condiciones, hacia y desde una red. La aceptación y rechazo se pueden basar en la dirección origen, dirección destino, protocolo de capa superior y números de puerto. Por lo tanto, una ACL es un grupo de sentencias que define cómo se procesan los paquetes que:

En principio si las ACL no están configuradas en el router, todos los paquetes que pasen a través del router tendrán acceso a todas las partes de la red. Es posible crear ACL en protocolos de red enrutados, como el Protocolo de Internet (IP) y el Intercambio de paquetes de internetwork (IPX), entre otros. Se debe definir una ACL para cada protocolo enrutado habilitado en la interfaz. Además, se necesita crear una ACL por separado para cada dirección, una para el tráfico entrante y otra para el saliente. Como hemos comentado, las ACL se definen según el protocolo, la dirección o el puerto. Por ejemplo, si el router tiene dos interfaces configuradas para IP, IPX y AppleTalk, se necesitan 12 ACLs separadas. Una ACL por cada protocolo, multiplicada por dos por dirección entrante y saliente, multiplicada por dos por el número de interfaces. Se puede configurar una ACL por protocolo, por dirección y por interfaz.

Las ACL no actúan sobre paquetes que se originan en el mismo router. Las ACL se configuran para ser aplicadas al tráfico entrante o saliente.

Objetivos de las ACLEn resumen, los objetivos que se persiguen con la creación de ACL son:

Funcionamiento de las ACLPara explicar el funcionamiento utilizaremos el software Cisco IOS. El orden de las sentencias ACL es importante .

Por lo tanto, Cisco IOS verifica si los paquetes cumplen cada sentencia de condición de arriba hacia abajo, en orden. Cuando se encuentra una coincidencia, se ejecuta la acción de aceptar o rechazar y ya no se continua comprobando otras ACL. Por ejemplo, si una ACL permite todo el tráfico y está ubicada en la parte superior de la lista, ya no se verifica ninguna sentencia que esté por debajo. Si no hay coincidencia con ninguna de las ACL existentes en el extremo de la lista se coloca por defecto una sentencia implícita deny any (denegar cualquiera). Y, aunque la línea deny any no sea visible sí que está ahí y no permitirá que ningún paquete que no coincida con alguna de las ACL anteriores sea aceptado. Se puede añadir de forma explícita por aquello de 'verla' escrita y tener esa tranquilidad. Veamos el proceso completo:

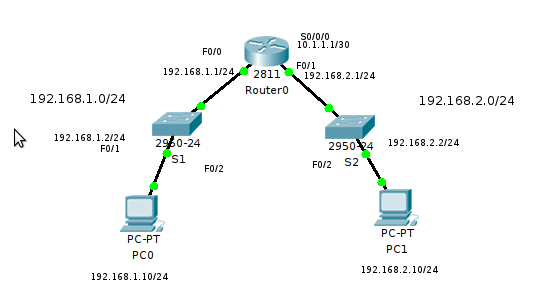

Creación de ACLUtilizamos la herramienta de simulación Packet Tracer y una topología de red muy sencilla, formada por un router, dos switch y 2PCs, cada uno de ellos en una subred. Trabajaremos desde el modo de configuración global: (config)# Hay dos tipos de ACL y utilizan una numeración para identificarse:

ACLs estándar: sintaxisLas ACL estándar en un router Cisco siempre se crean primero y luego se asignan a una interfaz. Tienen la configuración siguiente: Router(config)# access-list numACL permit|deny origen [wild-mask]El comando de configuración global access-list define una ACL estándar con un número entre 1 y 99. Se aplican a los interfaces con: Router (config-if)# ip access-group numACL in|out

Para la creación de ACL estándar en importante:

Ejemplo 1 Supongamos que queremos crear en un Router0 una ACL con el número 1 (numACL) que deniegue el host 192.168.1.2. Desde configuración global: Router0(config)# access-list 1 deny 192.168.1.2 0.0.0.0 Si queremos eliminar una ACL: Router0(config)# no access-list Para mostrar las ACL: Router0# show access-list Recordar que para salir del modo de configuración global (config) hay que escribir 'exit'. Ahora hay que utilizar el comando de configuración de interfaz para seleccionar una interfaz a la que aplicarle la ACL: Router0(config)# interface FastEthernet 0/0Por último utilizamos el comando de configuración de interfaz ip access-group para activar la ACL actual en la interfaz como filtro de salida: Router0(config-if)# ip access-group 1 outEjemplo 2 Tenemos la siguiente topología de red.

Vamos a definir una ACL estándar que permita el trafico de salida de la red 192.168.1.0/24. La primera cuestión que se plantea es ¿dónde instalar la ACL? ¿en qué router? ¿en qué interfaz de ese router?. En este caso no habría problema porque solo tenemos un router, el Router0. Pero la regla siempre es instalar la ACL lo más cerca posible del destino. Router0#configure terminalAhora borramos la ACL anterior y vamos a definir una ACL estándar que deniegue un host concreto. Router0(config)#no access-list 1ACLs extendidasLas ACL extendidas filtran paquetes IP según:

Las ACLs extendidas usan un número dentro del intervalo del 100 al 199.

Al final de la sentencia de la ACL extendida se puede especificar, opcionalmente, el número de puerto de protocolo TCP o UDP para el que se aplica la sentencia:

Router(config)# access-list numACL {permit|deny} protocolo fuente

Asociar ACL a interfaz, sintaxis: Router(config-if)# ip access-group num_ACL {in | out} Ejemplo 1 En el esquema anterior, denegar FTP entre las subredes y permitir todo lo demás. Router0(config)# access-list 101 deny tcp 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 eq 21Ejemplo 2 En el esquema anterior, denegar solo telnet a la subred 192.168.1.0. Router0(config)# access-list 101 deny tcp 192.168.1.0 0.0.0.255 any eq 23 Ubicación de las ACLsEs muy importante el lugar donde se ubique una ACL ya que influye en la reducción del tráfico innecesario. El tráfico que será denegado en un destino remoto no debe usar los recursos de la red en el camino hacia ese destino. La regla es colocar las:

|