| Administrar la red en un IES |

|

|

|

| EQUIPAMIENTO TECNOLÓGICO - Redes | |||||||||||||||||||||||||||||||||||

| Ricardo Iglesias Ranilla -k idatzia | |||||||||||||||||||||||||||||||||||

| Igandea, 2009(e)ko apirila(r)en 26-(e)an 12:42etan | |||||||||||||||||||||||||||||||||||

|

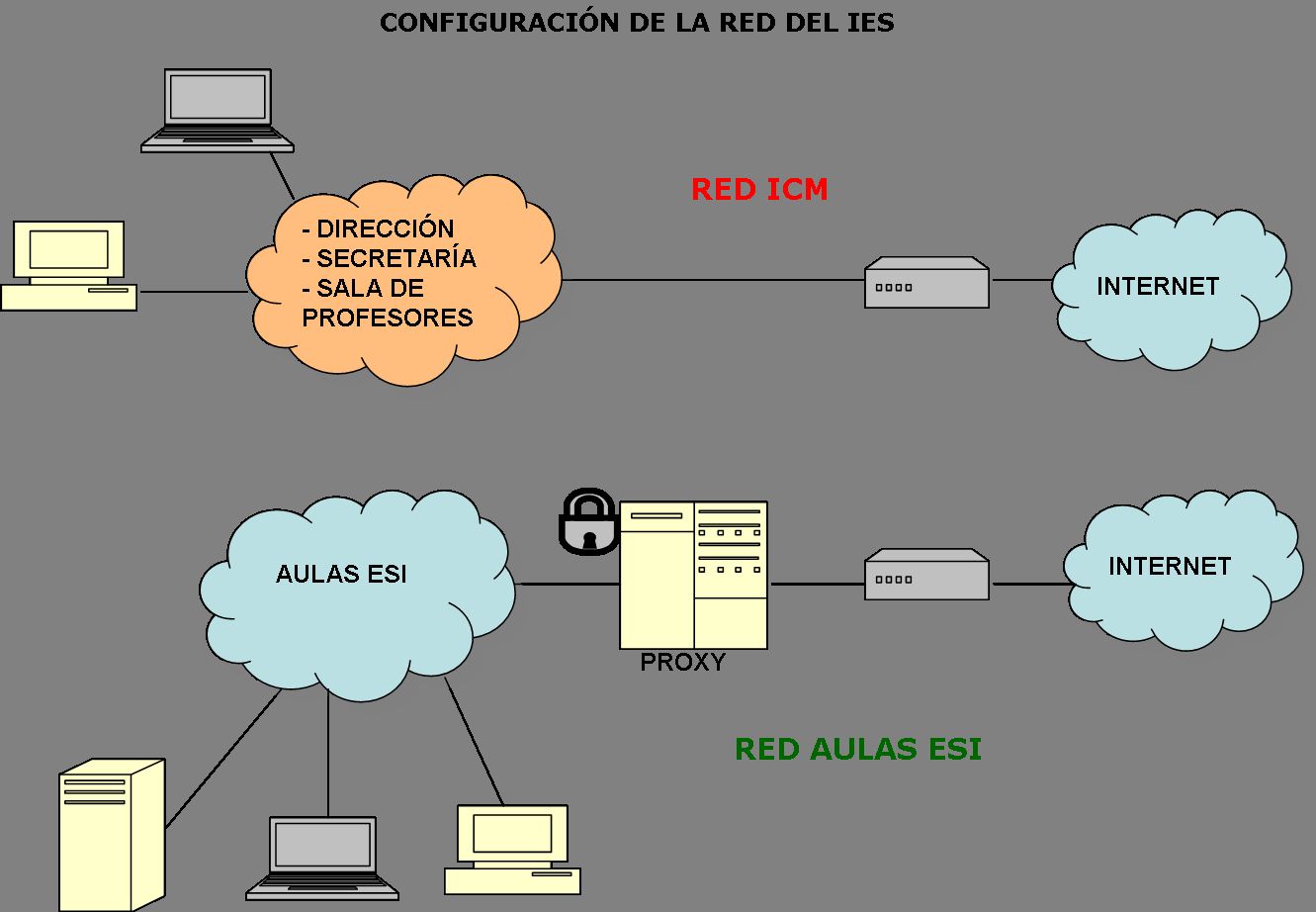

There are no translations available. Aprende cómo administrar la red en un Instituto de Enseñanza Secundaria... ADMINISTRAR LA RED EN UN IESANTECEDENTES.Nuestro Instituto de Enseñanza Secundaria está formado por unos 30 profesores y 400 alumnos, además de 5 personas que trabajan como Personal Auxiliar de Control. La oferta educativa comprende las Familias de Sanidad, Servicios a la Comunidad e Informática, y se imparten ciclos formativos de Grado Medio (ESI, Atención sociosanitaria, Farmacia, Enfermería y ciclos formativos de Grado Superior (Educación Infantil, Diagnóstico Clínico, Salud Ambiental). Esta comunidad educativa realiza tareas diversas, que requieren además de una red de área local, una conexión a Internet . La Comunidad de Madrid provee a los centros de Educación Secundaria de diferentes tipos de instalaciones, en concreto nosotros tenemos dos redes de área local y dos accesos a Internet diferenciados. En primer lugar tenemos la red ICM1, que utilizan la Secretaría del Centro, los Órganos de dirección y sala de profesores. Esta red la mantiene por completo el personal de ICM, y el acceso a Internet se realiza a través del proxy 213.4.106.164. La segunda red es utilizada por las aulas de informática. Tenemos cinco aulas distribuidas en las tres plantas del instituto, con unos 18 equipos cada una. Estos equipos son ordenadores personales y servidores. Cada aula está dotada con un swtich de 10/100 Mbps al que están conectados todos los equipos. Hemos instalado un filtro utilizando un servidor proxy Squid a través del que pasan los PC's de estas aulas, con el que controlamos las páginas que visitan los alumnos; para ello utilizamos herramientas como Dansguardian y Sarg en las que entraremos en detalle más adelante. Por otro lado, nuestro ISP o proveedor de servicios de Internet es Telefónica. Utilizamos un router Zyxel y el ancho de banda es de 3 Mb.

NECESIDADES WIFIAunque el servicio básico de acceso a Internet está cubierto, es necesario dotar de acceso a Internet (inalámbrico) a los equipos portátiles de los departamentos, personas ajenas al centro que utilicen dispositivos móviles, así como prestar un servicio añadido a los alumnos para utilizar videoconsolas, teléfonos móviles etc.. ESTUDIO PRELIMINAR.Hacemos un estudio del centro con los alumnos de 1º de ESI. Trataremos de instalar una red Wifi dando cobertura a la totalidad del IES, poniendo hincapié en algunas zonas comunes del centro como la Biblioteca, la Sala de profesores, Cafetería y parte del patio. TECNOLOGÍA WIFI.Wi-Fi (Wireless Fidelity) es una de las tecnologías de comunicación inalámbrica (sin cables - wireless) más extendidas. También se conoce como WLAN o como IEEE 802.11. Los subestándares de Wi-Fi actualmente en el ámbito comercial son:

Pionero en 1999.

Estrenado en 2003, y actualmente el más extendido. Opera en la banda de los 2.4 Ghz. Alcanza una velocidad máxima de 54 Mb/sg.

Desde 2006 hay productos. Aprobado en Enero de 2008 Opera en la banda de los 2.4 Ghz y 5 Ghz. Alcanza una velocidad máxima de 300/100 Mb/sg (teóricos/reales) 1. WIFI. CONCETPOS BÁSICOS.

Estos accesorios pueden encontrarse en formato de tarjetas PCMCIA (para portátil), PCI y USB.

Nombre con el que se identifica a una red Wi-Fi. Este identificador viene establecido de fábrica pero puede modificarse a través del panel de administración del Punto de Acceso. Podemos habilitar o deshabilitar su difusión.

La frecuencia más usada es la de 2.4 Ghz; esta frecuencia está libre en casi todos los países del mundo. Los canales que se pueden utilizar varían según el punto geofráfico: América, Europa, Japón etc.

Modo de conexión en una red wireless que define que nuestro equipo (cualquier dispositivo móvil) se conectará a un Punto de Acceso. El modo de conexión deberá de especificarse en la configuración de nuestro equipo o del accesorio Wi-Fi. En redes inalámbricas la asociación a un AP equivale a conectarse por cable a un switch en una red ethernet . Ad-Hoc: Punto a punto. Modo de conexión en una red wireless que define que nuestro equipo se conectará directamente a otro equipo, en vez de hacerlo a un Punto de Acceso. 2. ELEGIR ARQUITECTURA.

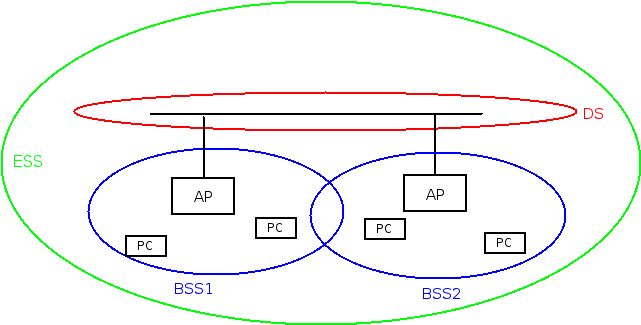

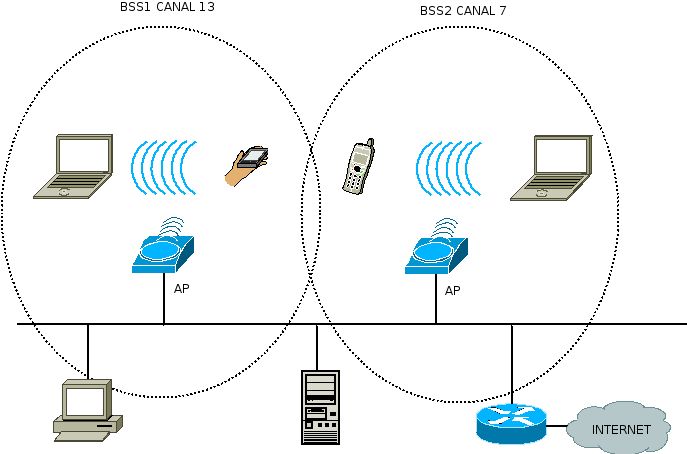

Vamos a utilizar una arquitectura de este tipo

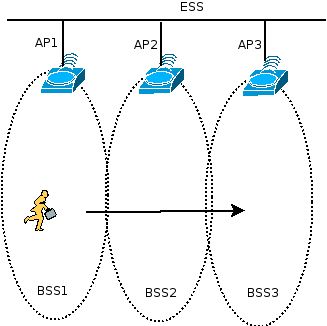

Como vemos, los portátiles, la pda y el móvil están conectados de forma inalámbrica a varios AP's que hemos conectado a la red Ethernet, a través de la cual accedemos a Internet previo paso por el router. Si movemos uno de estos dispositvos desde el BSS1 al BSS2, se produce lo que se llama itinerancia o roaming. 3. SEGURIDAD, ROAMING Y AUTENTIFICACIÓNItinerancia (Roaming):

del grado de solapamiento de las áreas de cobertura de los dos APs y de la velocidad con que se esté moviendo la estación.

Autentificación:

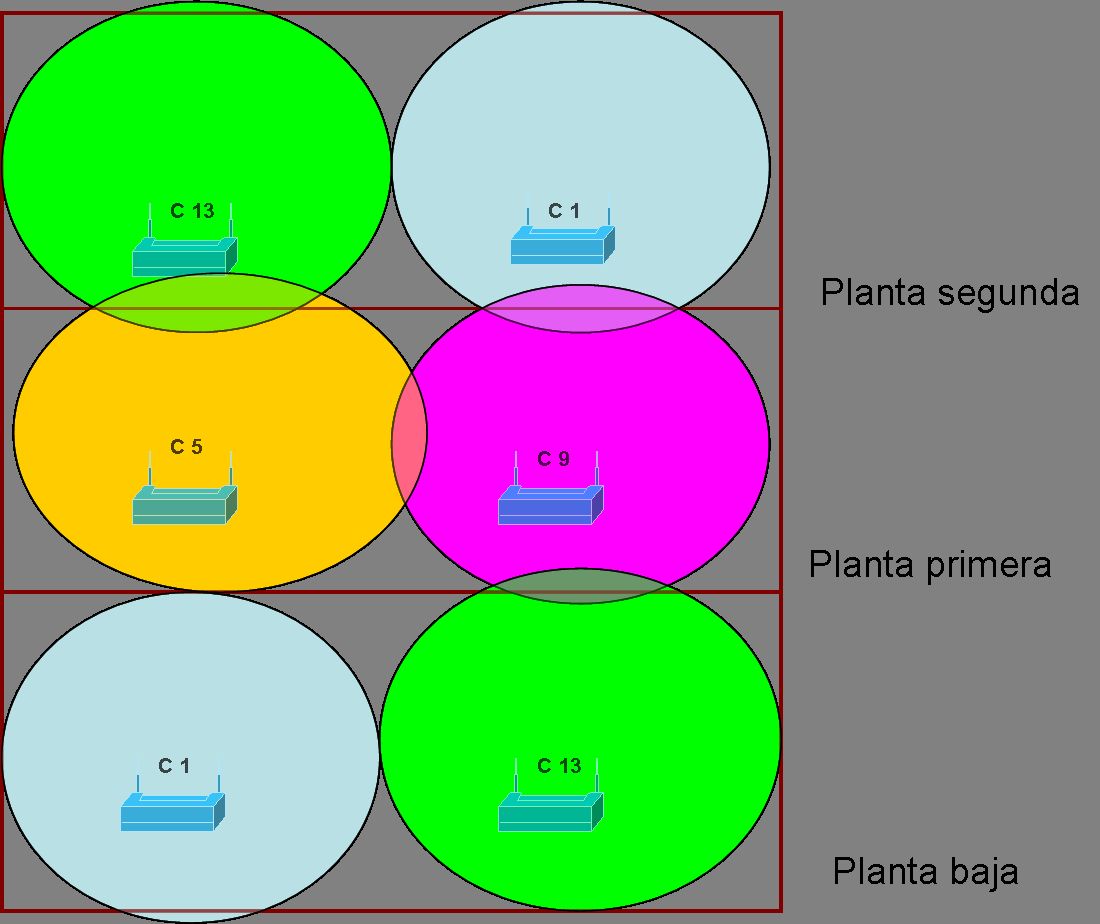

PRESUPUESTO. ¿QUÉ COMPRAMOS?.Decidimos comprar 6 AP'S. Desechamos las antenas porque con los AP's habrá suficiente cobertura; podríamos colocar una antena tipo parche para el patio, pero la señal se alejaría demasiado. Nuestra elección es Wireless-G Broadband Router WRT54GL (54 euros + IVA) con antenas dipolo diversidad, que trabaja como AP y si fuera necesario como router. Además tiene 4 puertos Ethernet. Con unos 360 euros podemos construir la Wifi. TRABAJO DE CAMPO. COBERTURA, CANALES Y DISPOSICIÓN DE LOS AP'S.Las tres plantas del edificio quedan con cobertura, pondremos dos puntos de acceso en cada planta. Elegimos canales que no estén solapados para evitar interferencias. En Europa se pueden utilizar los canales del 1 al 13 en el rango de frecuencias 2.412-2.484 MHz. Para no solaparlos podemos elegir 1-5-9-13 ó 1-7-13. Una vez hecho el diseño es imprescindible un trabajo de campo, para ver si hay zonas sin cobertura o con interferencias, siendo necesario añadir o eliminar AP'S.

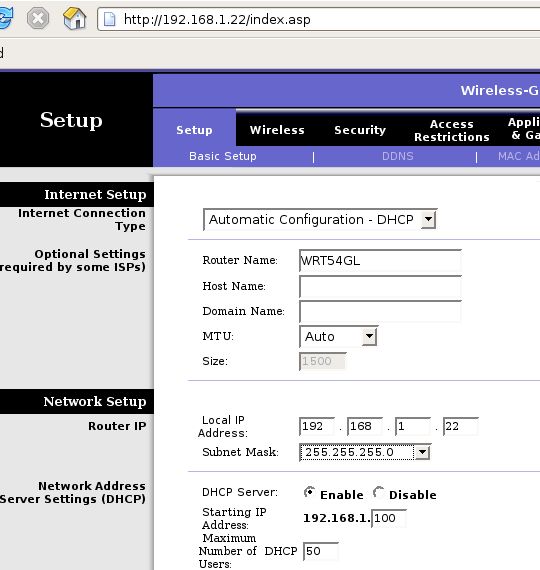

CONFIGURACIÓN DE LOS APPara la configuración del AP debemos conectarlo al PC con un cable de red que proporciona el fabricante (se podría usar un cable de par trenzado normal). Abrimos un navegador y tecleamos la ip del AP (típicamente http://192.168.1.1). Cada router, dependiendo del fabricante y/o modelo, tiene una ip y usuario/password diferentes; se puede ver en la documentación del producto). Todos los AP han de tener el mismo SSID (ej. 'villaverde'), le asignamos una IP fija, y cada vez que queramos cambiar la configuración utilizaremos la fija. Si por casualidad se nos olvidara la IP, deberíamos resetear el router apretando un botón en la parte posterior del AP. El router que nos da acceso a Internet nos da IP's por DHCP6 desde la 192.168.1.2 hasta la 192.168.1.100 (para aulas y despachos que están cableados). Utilizaremos las restantes para nuestra red Wifi. En la pestaña 'Setup' podemos ver la asignación dinámica de la IP, 'Automatic Configuration-DHCP' lo que significa que la IP Wifi y el DNS nos lo proporcionará el router 'principal' del centro. También vemos que la Local IP Adress es 192.168.1.22, es decir, la IP para la configuración del AP. Por último hemos elegido que cada AP 'reparta' IP's a los dispositivos móviles que se conecten a él ('DHCP Server: Enable'), así la configuración será más fácil. Vemos que podemos limitar el número de usuarios por AP, en este caso está marcado un límite de 50.

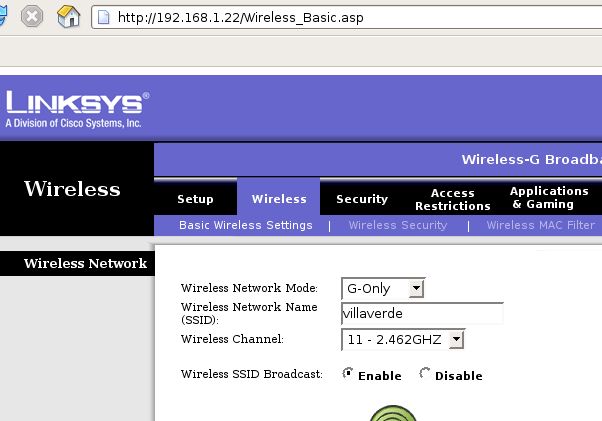

En la pestaña 'Wireless' podemos elegir el SSID ('villaverde'), el canal (11) y el modo B,G ó mixto. El modo recomendado es mixto porque hay dispositivos que todavía no utilizan 802.11g. Habilitamos además el broadcast de nuestro SSID, para que los dispositivos móviles 'vean' el nombre de la red.

La configuración de todos los AP's sería ésta. (Los canales repetidos no se solapan al estar alejados).

CONSIDERACIONES FINALES WIFIEn cuanto a la red Wifi el trabajo que resta es observar el funcionamiento de la red, habrá un aumento de usuarios y se incrementará el tráfico, también puede haber zonas con interferencias o por el contrario lugares sin cobertura. Entre los aspectos a mejorar están:

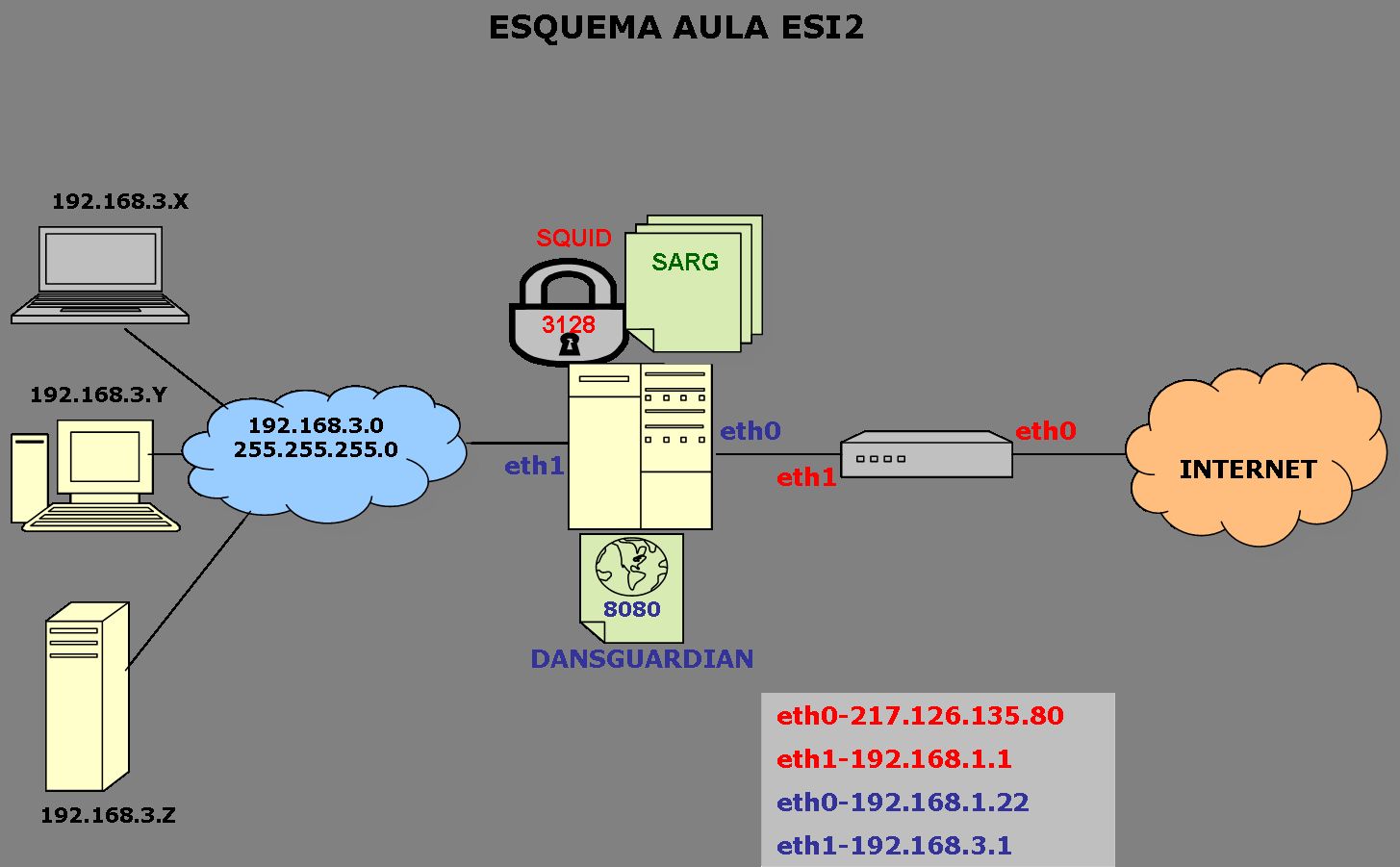

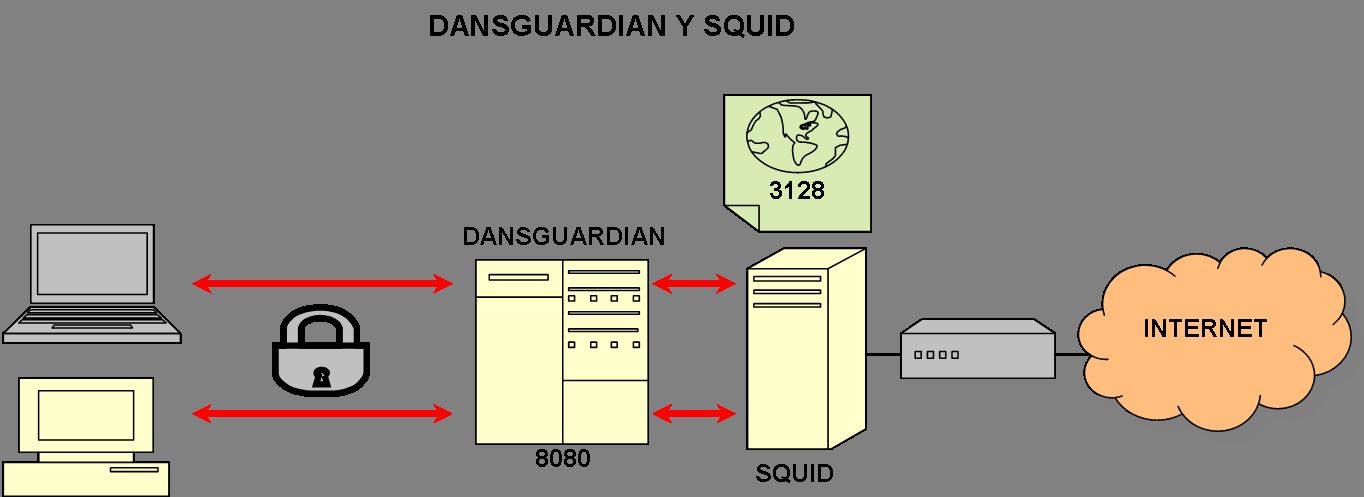

INSTALACIÓN DEL FILTRO.Como hemos comentado antes, nuestro instituto tiene un ciclo de grado medio de informática, ESI (Explotación de sistemas informáticos). Los alumnos de este ciclo suelen tener interés por la tecnología, pero a veces hacen un uso indebido de la conexión a Internet,utilizando el aula como un cibercafé; Es decir visitan páginas de correo, chat, redes sociales, juegos on-line, bajan música o archivos que no tienen nada que ver con los estudios, o simplemente acceden a páginas según sus hobbies (automóviles, deportes, moda etc.). Una solución es privarles del acceso a Internet, pero otra más interesante es prohibir el acceso a páginas de diversas temáticas o a páginas concretas (aunque siempre irán encontrando otras), dejando la conexión para el resto de direcciones . Para realizar este filtro, vamos a utilizar Squid7, Dansguardian8 y Sarg9. Necesitaremos instalar Apache10 y nos podemos ayudar de Webmin 11 (interfaz gráfica para administrar sistemas Unix). Este es el esquema de un aula de informática. En las tres aulas del ciclo ESI instalaremos el filtro de forma similar.

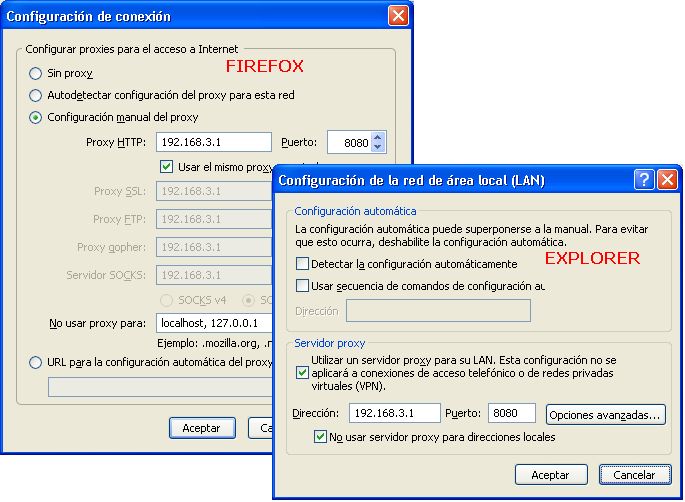

Para configurar el filtro tenemos dos opciones, hacerlo de forma transparente o no transparente. La primera opción es la más 'limpia' ya que el pc cliente no tiene que configurar nada. El usuario no se da cuenta de que pasa a través de un proxy hasta que éste le prohiba un acceso a una página determinada. Esta opción también es la más laboriosa ya que requiere la configuración de un firewall. Por ejemplo IPTABLES. Ha de estar colocado entre el proxy y el router. El proxy transparente requiere configurar el cortafuegos para que reenvíe todas las peticiones que se hagan a un puerto 80 hacia el puerto 3128 que utiliza SQUID, pero como hemos instalado DansGuardian entre ambos, es éste quien recibe la petición y la filtra. Por lo tanto en el cortafuegos IPTABLES, debemos redirigir el tráfico saliente del puerto 80 al puerto 8080. De esta forma #iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 8080 En nuestro IES nos hemos decantado por la opción 'no transparente', ya que es más flexible. En cualquier momento podemos 'saltarnos' el proxy si es necesario. Además cada aula tiene unas necesidades específicas. El único inconveniente es que hay que configurar el navegador para que salga a través del proxy. Si queremos que esta configuración esté de forma permanente podemos utilizar políticas de seguridad del sistema operativo para que el alumno no pueda acceder a la configuración de la red. Nuestra experiencia nos dice que es mejor permitir este acceso a la configuración de la red ya que en los ciclos de informática hay módulos concretos que requieren que el alumno experimente con estas configuraciones. Como comentamos en el primer punto de este documento hay dos redes diferenciadas; nosotros aplicaremos el filtro a las aulas de ESI, en cada una de ellas utilizaremos un servidor Proxy, que tendrá dos tarjetas de red. La interfaz eth0 tendrá una IP de la red 192.168.1.0/24. Hay que tener en cuenta que la IP del router es 192.168.1.1/24. La interfaz eth1 del servidor proxy tendrá una IP de la red 192.168.2.0 (ESI1),192.168.3.0 (ESI2) , ó 192.168.4.0 (ESI_TALLER). En esta interfaz configuraremos un servidor dhcp que 'repartirá' IP'S a los equipos de cada aula. En definitiva para acceder a Internet, los equipos de cada aula habrán de configurar su navegador con la IP y puerto de su servidor proxy. En Mozilla FireFox: Herramientas/Opciones/Red/Configuración. En Internet Explorer: Herramientas/Opciones de Internet/Conexiones/Configuración de LAN.

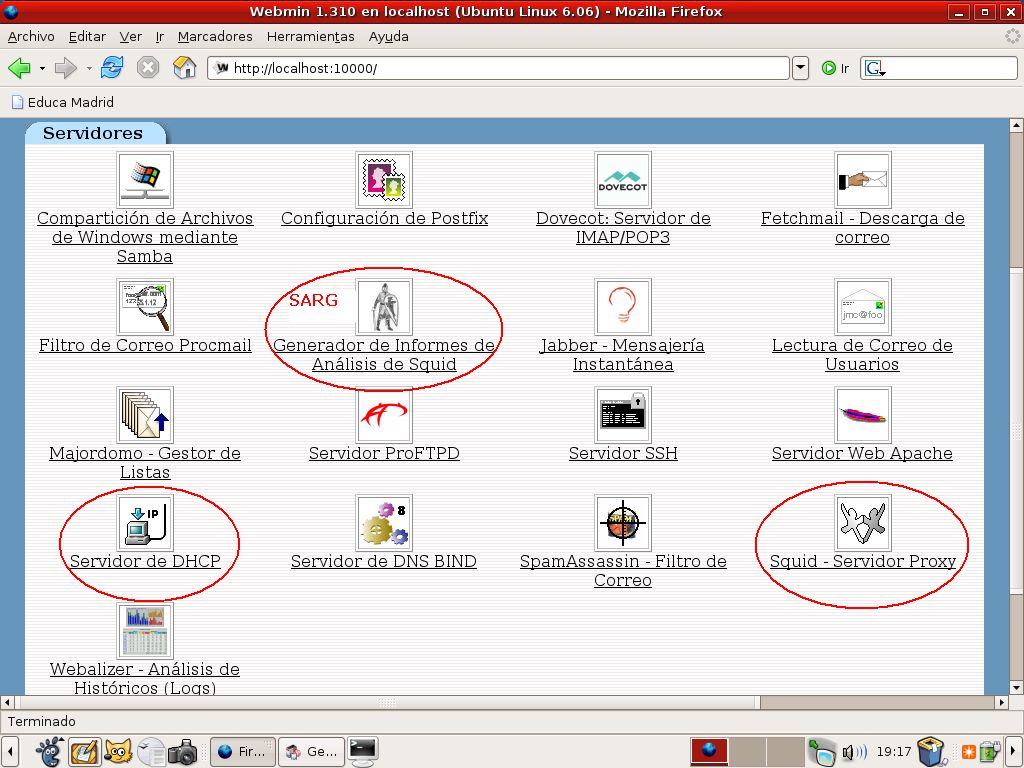

Como vemos en la imagen, el puerto es el 8080, que es en el que escucha Dansguardian, que a su vez se comunica con Squid. Ahora explicaremos paso a paso la instalación y configuración de las herramientas que necesitamos. 1. Webmin Esta herramienta nos permite administrar de modo gráfico varias aplicaciones y servicios. El equipo que utilizaremos para instalar el proxy es un servidor con Max 3.0, por defecto está instalado el Webmin, al que podemos acceder a través de un navegador tecleando la dirección http://localhost:10000/. El usuario es admin y la password cmadrid . Si esta aplicación no estuviera instalada bastaría con utilizar el gestor de paquetes de nuestro sistema operativo (en nuestro caso Synaptic), o hacerlo a través de línea de comandos de esta forma: sudo apt-get install webmin . La aplicación tiene este aspecto

2. Apache El servidor HTTP Apache es un servidor web de software libre de código abierto para diversas plataformas Unix (entre ellas Linux), Windows etc. Lo necesitaremos para utilizar Squid y lo podemos instalar de esta forma: sudo apt-get install apache2 . Para arrancarlo/pararlo/reiniciarlo sudo /etc/init.d/apache2 start/stop/restart . 3. Squid Squid es un servidor proxy-caché. Actúa como un agente, aceptando peticiones de clientes (los navegadores) en un puerto determinado (3128) y las envía a los servidores de Internet. Cuando el servidor de Internet proporciona la web a nuestro proxy, éste se guarda una copia (caché) y sirve la información al pc que ha hecho la petición. Recordemos que proxy significa 'delegado', es decir es alguien que hace un trabajo en lugar de otro (por los PC's de la LAN) Si hay una nueva petición de esa misma web por parte de cualquier equipo de la red, el proxy la servirá desde su caché y no hará falta hacer la petición al servidor externo, con lo cual ahorramos ancho de banda en nuestra LAN. Además Squid permite filtrar tráfico, pudiendo permitir o prohibir las peticiones de los equipos de la LAN a determinados sitios web. Instalamos el paquete desde la línea de comandos (apt-get install squid) o utilizando una herramienta gráfica. También podemos bajar diferentes versiones de esta página http://www.squid-cache.org/Versions/. La última versión estable es la 3.0 Tendremos que modificar el fichero de configuración (/etc/squid/squid.conf) con algunos parámetros. Básicamente habremos de modificar estas líneas....

http_port 3128

Visible_hostname ESI2

cache_dir ufs /usr/local/squid/var/cache 1000 16 256

acl all src 0.0.0.0/0.0.0.0 acl manager proto cache_object acl localhost src 127.0.0.1/255.255.255.255 acl to_localhost dst 127.0.0.0/8 acl SSL_ports port 443 563 acl Safe_ports port 80 # http acl Safe_ports port 777 # multiling http acl CONNECT method CONNECT

acl nuestra_red src 192.168.3.0/255.255.255.0

http_access allow nuestra_red

http_port 192.168.3.1:3128 transparent

/etc/init.d/squid start/stop/restart Hemos de reiniciar el Squid para que tengan efecto los cambios. Si queremos controlar de forma manual las webs que queremos prohibir o permitir, utilizaremos dos ficheros en los que pondremos las direcciones accesibles o no accesibles (/etc/squid/sitios-denegados y sitios-inocentes) Esto lleva bastante trabajo de actualización así que nos podemos ayudar de herramientas como Dansguardian, que nos proporicionan una serie de direcciones prohibidas (son direcciones de EEUU) a las cuales podremos añadir las que creamos oportunas. Ambas opciones son válidas pero no funcionan a la vez. Si utilizamos Dansguardian las direcciones prohibidas en el fichero sitios-denegados no se filtran. 4. Dansguardian DansGuardian es un filtro de contenido de sitios web que trabaja conjuntamente con el servidor proxy Squid, u otro proxy caché. Actúa entre el navegador cliente y el proxy, interceptando y modificando la comunicación entre ambos. Facilita la tarea de filtrado de páginas visitadas por el usuario desde el equipo cliente. Aunque en la imagen Dansguardian y Squid están por separado para mostrar la forma en que interactúan, recuerda que ambos irán instalados en el mismo servidor. Este es el esquema de sun funcionamiento.

Suele utilizar el puerto 8080, y ningún otro servicio puede utilizarlo. Normalmente lo utiliza Apache, por lo tanto será necesario cambiar el puerto en una u otra aplicación. Nosotros hemos decidido cambiar el de Apache. Para configurar Dansguardian hemos de modificar el fichero /etc/dansguardian/dansguardian.conf

#UNCONFIGURED - Please remove this line after configuration

virusscan=off #virusengine='clamav'

filterport=8080 /*Puerto de Dansguardian*/ proxyip=192.168.3.1 proxyport=3128 /* Puerto de Squid*/

languagedir='/etc/dansguardian/languages' #language to use from languagedir language='spanish'

/etc/init.d/dansguardian restart

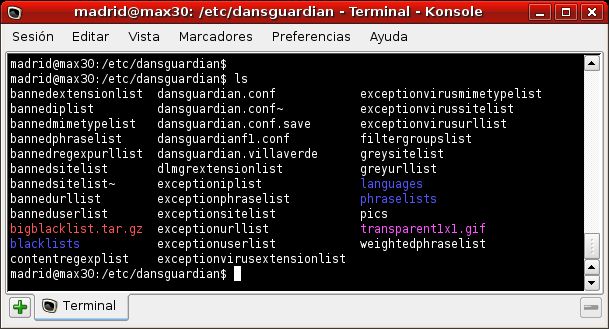

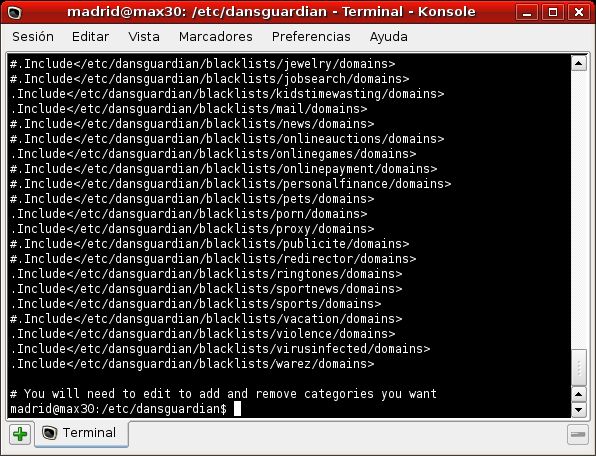

Uno de los pasos más importantes es configurar los filtros, es decir qué páginas vamos a prohibir y qué páginas vamos a permitir. Naturalmente queda a criterio del administrador, que lo podrá hacer bajando unas listas ya confeccionadas de direcciónes prohibidas (lo cual es una ayuda inestimable) y luego añadiendo otras que considere oportunas (modificando ciertos ficheros). Podemos bajar estas listas desde http://urlblacklist.com / Bajamos el archivo bigblacklist.tar.gz y lo copiamos en /etc/dansguardian, lo descomprimimos utilizando tar xvzf bigblacklist.tar.gz. Tendremos una estructura como esta:

Están situados en /etc/dansguardian bannedmimetypelist. Bloquea tipos MIME prohibidos bannedextensionlist. Contiene una lista de extensiones de archivos no permitidas bannedsitelist. Contiene directorios con listas de dominios prohibidos bannedurllist. Bloquea url's específicas, no todo el dominio. Hay también ficheros de excepciones como exceptionsitelist (dominios que no serán filtrados) o exceptioniplist ( Contiene ip's de clientes a los que no se les aplicará el filtro, como profesores, administrador, servidores que necesitan actualizaciones etc.).

Veamos un ejemplo.

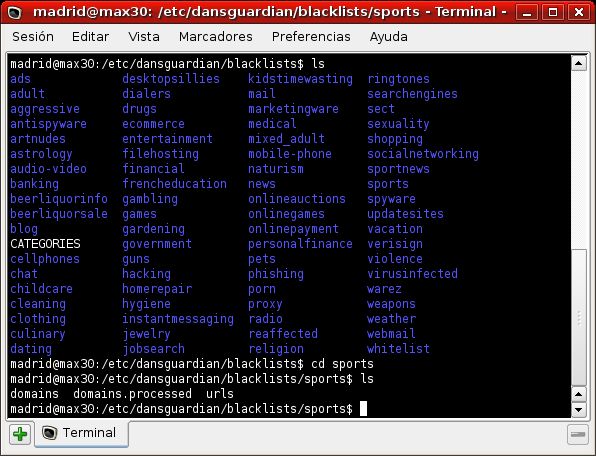

Los directorios que tienen un comentario '#' no se procesarán. Si hacemos un 'ls' en /etc/dansguadian/blaclists/ vemos todas las listas.

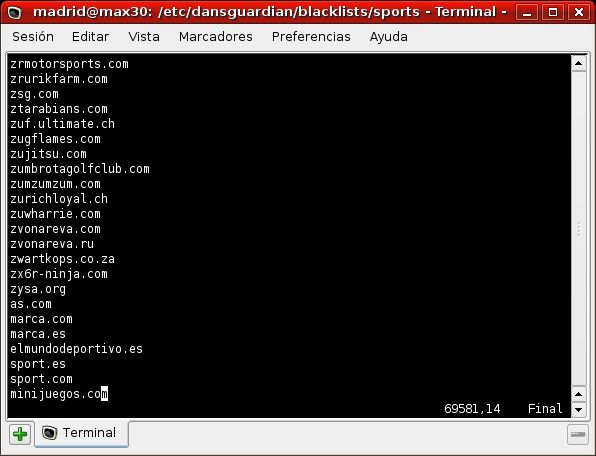

Las listas están ordenadas por categorías, así que es un poco engorroso clasificar cada dirección y ponerla en el sitio adecuado. Por ejemplo si quiere prohibir www.sport.com habría de ir a /blacklists/sports/ y añadir la dirección en el fichero domains.. para prohibir www.minijuegos.com habría de ira a /blacklists/games y añadir la dirección en el fichero domains. Algo un poco más práctico es añadir todas las direcciones (es igual la categoría a la que pertenezcan) en el mismo fichero. El filtro funciona igual. Por ejemplo todas en /blacklists/sports/domains.

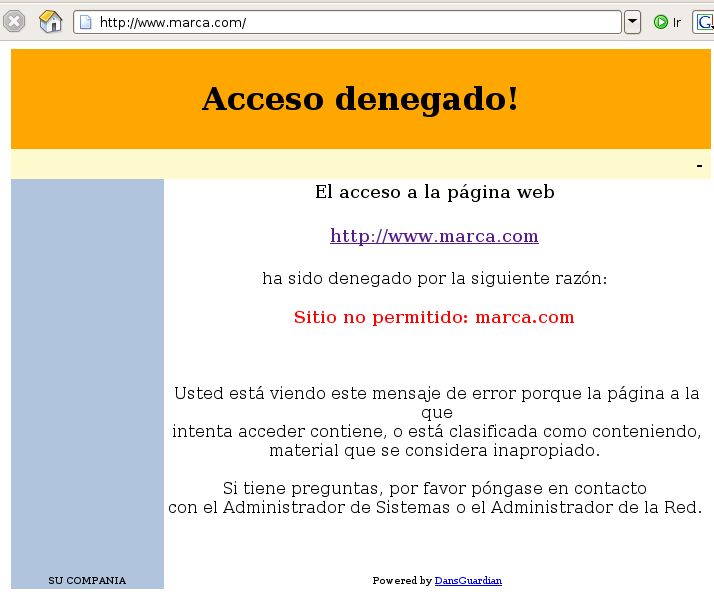

video/mpeg aplication/x-msn-messenger Y ya tendríamos un configuración básica con direcciones filtradas. Si Squid y Dansguardian están correctamente configurados, cuando accedamos a una página 'prohibida' nos mostrará algo así.

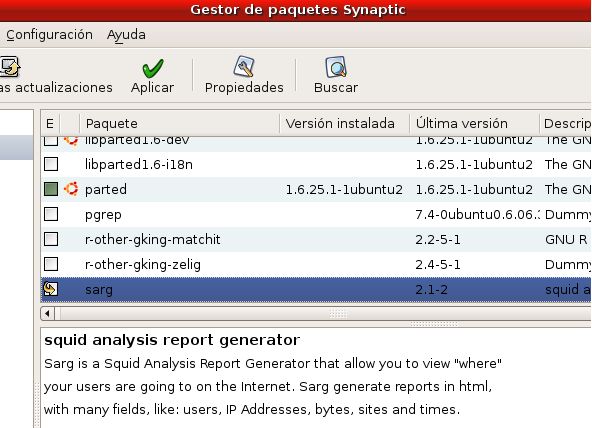

Generador de Informes de Análisis de Squid (Squid Analysis Report Generator, Sarg). Es una herramienta que analiza los registros de Squid,creando informes basados en los datos obtenidos de esos ficheros. Mostramos como instalarla desdel el gestor de paquetes (Synaptic) de Max. Obviamente se puede instalar desde la línea de comandos.

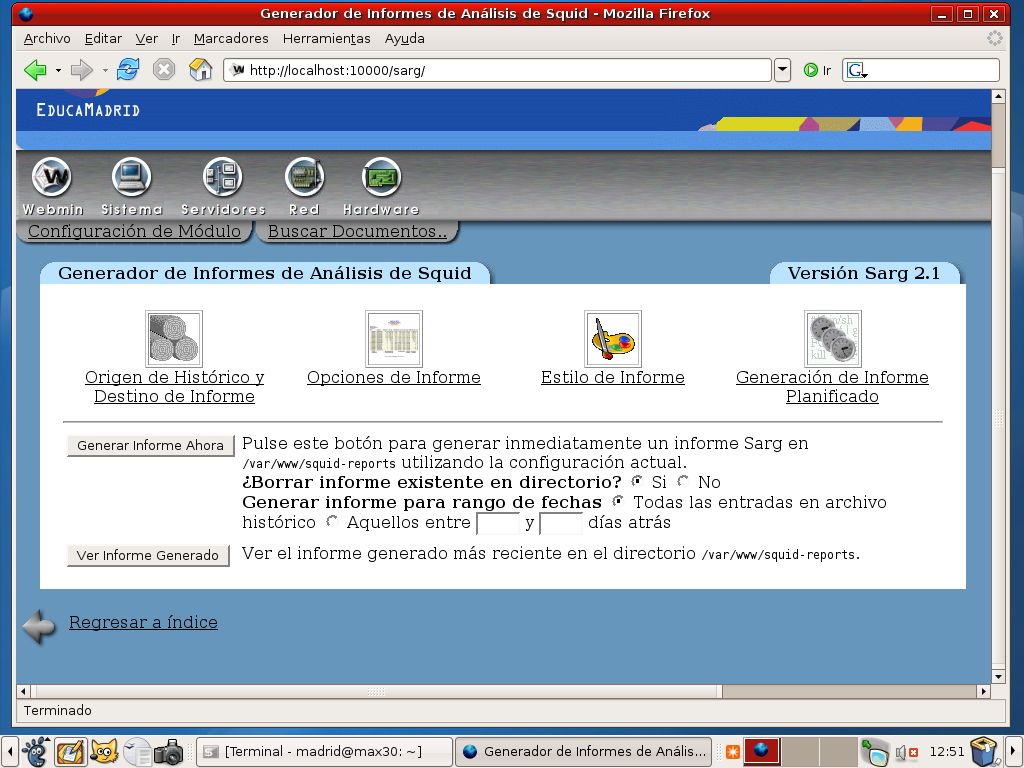

Parar parar/arrancar/reiniciar se utiliza /usr/bin/sarg stop/start/restart La aplicación Webmin necesita saber la ruta del fichero /etc/squid/sarg.conf, y nos la pedirá antes de poder generar los informes. La primera pantalla que vemos desde el Webmin es ésta, donde podemos definir el tipo de informe que queremos obtener,rango de fechas etc.

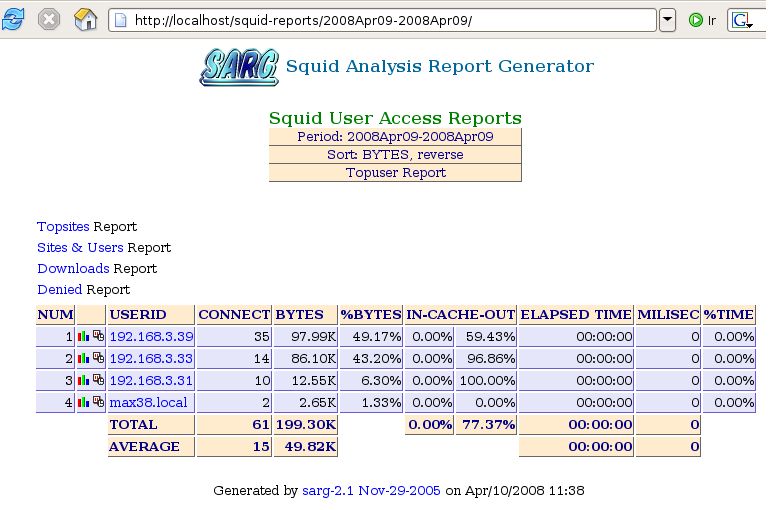

Podemos acceder a los informes que hemos generado desde el navegador web tecleando http://localhost/squid-reports/. Si elegimos un informe generado en una fecha determinada, obtendremos una información semejante a esta. Como podemos observar están las IP'S de los equipos que se han conectado a Internet, con fecha y hora las páginas a las que han accedido, las que se les han denegado, las descargas que han realizado, los sitios más accedidos etc.

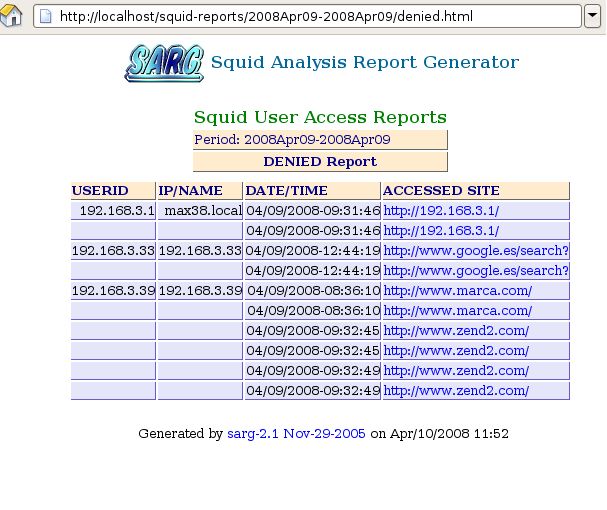

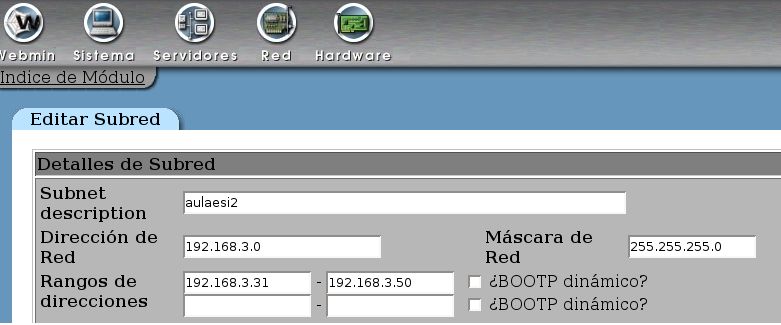

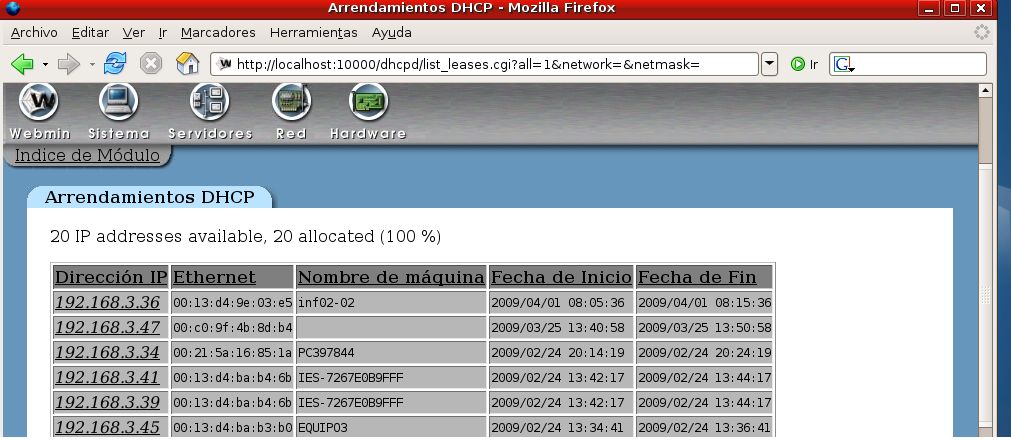

Adjuntamos un informe de ejemplo de sitios denegados a diferentes IP'S. 6. DHCP SERVER El servidor proxy además, puede hacer de servidor dhcp (con la ventaja de que no tendremos que configurar la ip de los equipos de forma manula), 'repartiendo' IP's a todos los equipos del aula. Para ello hemos de elegir el interfaz, definir la red y establecer el rango de ip's que ha de asignar. Este trabajo lo podemos hacer con Webmin, adjuntamos unos gráficos del proceso En primer lugar vemos una imagen, donde se observa cómo definimos la red, su nombre, máscara y el rango de direcciones. Seguidamente observamos otra gráfica en la que elegimos el interfaz de red ( hay que recordar que nuestro servidor proxy tiene dos tarjetas de red o interfaces, y tenemos que elegir el adecuado). Y por último mostramos un ejemplo del servidor DHCP transcurrido algún tiempo, en el que se muestran los 'préstamos de IP' que ha hecho el servidor, con la IP, MAC, nombre de la máquina y fecha de inicio y fin del préstamo de IP. Esta información nos será muy útil para cotejarla con los informes del Sarg, sabiendo desde qué equipo se ha accedido a determinadas páginas, ya sea por el nombre del equipo dirección física, etc. Definición de la red DHCP Server utilizando Webmin:

CONCLUSIONES SOBRE LA APLICACIÓN DEL FILTRO.Por nuestra experiencia en Institutos de Educación Secundaria y Centros de Formación Profesional, consideramos que las herramientas que filtran el acceso a Internet son necesarias. Aunque esta solución pueda parecer complicada no lo es en absoluto simplemente un poco laboriosa, y cumple perfectamente con el cometido, además de ser bastante flexible, ya que se puede modificar en cada aula.No obstante tiene algunas mejoras como la evolución hacia un filtro transparente con Iptables. BILIOGRAFÍA Y ENLACES.

NOTAS1 ICM. Informática de la Comunidad de Madrid

2 Nivel de enlace. Nivel 2 en el modelo OSI (Interconexión de Sistemas Abiertos). 3 WEP. Wireless Equivalent Privacy. Esquema de encriptación que protege los datos intercambiados entre los dispositivos móviles y los puntos de acceso.

4 WPA. Wifi Protected Access. Mejora el WEP. Claves de más de 128 bits. 5 RADIUS. (Remote Authentication Dial In User Server). Validación por usuario/password frente a estos servidores. Normalmente se utilizan túneles VPN. 6 DHCP (Dynamic Host Configuration Protocol ). Protocolo de red que permite a los nodos de una red obtener sus parámetros de configuración automáticamente como la IP, DNS etc.. 7Squid. Programa de software libre que implementa un servidor proxy y caché web. Licencia GPL. 8 DansGuardian. Es un filtro de contenidos de sitios web.Se sitúa entre el navegador cliente y el proxy, interceptando y modificando la comunicación entre ambos. http://dansguardian.org 9 Sarg. Analizador de ficheros de registro del Squid. http://sarg.sourceforge.net/sarg.php 10 Apache. Servidor web HTTP de código abierto. http://httpd.apache.org/ 11 Webmin. Intterfaz gráfica para administrar sistemas Unix. http://www.webmin.com |