| Sistemas físicos y biométricos de seguridad |

|

|

|

| CAJON DE SASTRE - Cajon de sastre |

| Escrito por Elvira Misfud |

| Viernes, 27 de Abril de 2012 09:52 |

|

Continuamos ampliando y profundizando en los diferentes ámbitos que engloba la seguridad informática. En este artículo hablaremos, dentro de la seguridad física, de la Biometría. Al hablar de seguridad física nos referimos a los procedimientos existentes para controlar el acceso físico al equipamiento informático. Consiste en la aplicación de barreras físicas y procedimientos de control que engloban la protección del hardware (del acceso físico y de desastres naturales o climatológicos) y la protección de los datos. Como ejemplo podemos nombrar las cámaras de vídeo en la sala del CPD (Centro de Proceso de Datos). Y dentro del apartado del control del acceso a los sistemas de información, tenemos la Biometría como conjunto de mecanismos que nos garantizan, en mayor o menor medida, dicho control de acceso. Medidas para la protección físicaEn general estas medidas se pueden agrupar en:

Protección electrónicaSu objetivo es la detección de robos, intrusiones, asaltos e incendios mediante la utilización de sensores conectados a centrales de alarmas. Una central de alarma dispone de elementos de señalización encargados de comunicar al personal que hay una situación de emergencia. Si un elemento sensor instalado detecta una situación de riesgo, transmite inmediatamente el aviso a la central. La central procesa la información recibida y como respuesta emite señales sonoras o luminosas que alertan de la situación. IncendiosLos incendios son causados por el uso inadecuado de combustibles, fallos en instalaciones eléctricas defectuosas y el almacenamiento inadecuado y traslado de sustancias peligrosas. El fuego es una de las principales amenazas contra la seguridad. Se puede considerar el enemigo número uno de los equipos informáticos ya que puede destruir fácilmente tanto datos como aplicaciones. Normalmente los sistemas contra incendios no son muy buenos y provocan prácticamente el mismo daño que el propio fuego, sobre todo a los componentes electrónicos. Una solución podría ser la utilización de dióxido de carbono (alternativa del agua), pero es peligroso por su toxicidad para los propios empleados si quedan atrapados en el CPD. Condiciones climatológicasHoy día con la tecnología disponible, tanto a nivel de dispositivos como de software, es posible predecir con mucha exactitud las condiciones climatológicas. Normalmente se reciben los avisos de tormentas, tempestades, huracanes, tifones y terremotos. En concreto, en el caso de los terremotos pueden ser tan poco intensos que solamente instrumentos muy sensibles los detecten o tan intensos que provoquen la destrucción de edificios e incluso pérdida de vidas humanas. Instalación eléctricaPara su funcionamiento los ordenadores necesitan electricidad y ésta es una de las principales áreas a tener en cuenta en la seguridad física. Posibles riesgos que se pueden presentar en el tema eléctrico:

Ergometría"La Ergonomía es una disciplina que se ocupa de estudiar la forma en que interactúa el cuerpo humano con los artefactos y elementos que lo rodean, buscando que esa interacción sea lo menos agresiva y traumática posible." La ergonomía estudia la adaptación de los métodos, objetos, maquinarias, herramientas e instrumentos o medios y las condiciones de trabajo a la anatomía, fisiología y psicología del operador. Su objetivo fundamental es la protección de los trabajadores contra problemas como el agotamiento, las sobrecargas y el envejecimiento prematuro. Las principales consecuencias de una mala ergonomía del puesto de trabajo son:

Utilización de guardiasPara el:

Ubicación y protección física de los equipos y servidoresRespecto a la ubicación y protección física del equipamiento informático crítico hay que tener en cuenta las consideraciones siguientes:

En función de estos valores se buscará el lugar idóneo para su ubicación y protección. En general será el lugar (CPD) más conservador y 'oculto', y que esté:

De forma general el CPD estará dentro de un edificio del que cual habrá que hacer un estudio de las condiciones para la seguridad física del equipamiento informático. Para ello habrá que tener en cuenta:

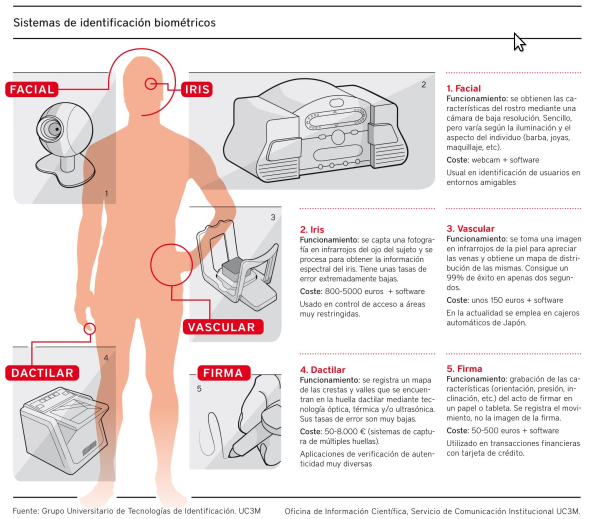

Sistemas biométricos de identificaciónLas tecnologías de identificación de personas, basadas en mediciones de características biológicas y sociales están teniendo un auge importante, incluso a niveles particulares. Biometría es la “parte de la biología que estudia en forma cuantitativa la variabilidad individual de los seres vivos utilizando métodos estadísticos”. Cuando este estudio cuantitativo se automatiza utilizando métodos matemáticos y ayudado por ordenadores, se llama Biometría informática. La identidad que se construye utilizando estos procedimientos se llama identidad biométrica de la persona. En definitiva lo que hace la Biometría es una serie de medidas de características específicas que permiten la identificación de personas utilizando dispositivos electrónicos que las almacena. Esta identificación consiste en comparar esas características físicas específicas de cada persona con un patrón conocido y almacenado en una base de datos. En general podemos decir que los lectores biométricos identifican a la persona por lo que es (manos, ojos, huellas digitales y voz). Una de las ventajas de la utilización de la tecnología biométrica es que pueden eliminar la necesidad de utilizar tarjetas de acceso, con todo lo que conlleva de gasto en su creación y sobre todo en su control y administración. Además, los dispositivos biométricos son mas sencillos de mantener ya que solo requieren el mantenimiento propio del dispositivo y el mantenimiento de la base de datos. Hemos definido la Biometría. Vamos ahora a definir qué es un Sistema Biométrico. Sistema biométricoes un sistema automatizado que realiza tareas de biometría. Es decir, un sistema que basa sus decisiones de reconocimiento mediante una característica personal que puede ser reconocida y/o verificada de forma automatizada. Tipos de Biometría:

Sistemas biométricos actualesLas técnicas biométricas más conocidas son nueve y están basadas en los siguientes indicadores biométricos:

Algunos de estos indicadores biométricos pueden combinarse dando paso a la Biometría Multi-Modal. Por ejemplo, son clásicas las siguientes combinaciones:

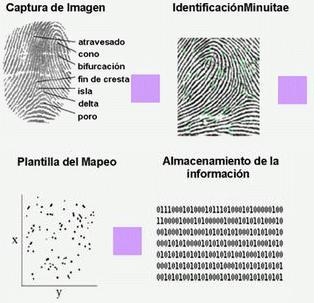

Algunos sistmas biométricosEmisión de calorMide la emisión de calor del cuerpo (también llamado termograma) y realiza un mapa de valores sobre la forma de cada persona. Huella digitalBasado en el principio de que no existen dos huellas dactilares exactamente iguales. Es un buen sistema con excelentes resultados. Cada huella digital tiene un conjunto de pequeños arcos, ángulos, bucles, remolinos, etc (llamados minucias) característicos y la posición relativa de cada una de ellas es lo que se analiza para establecer la identificación de una persona.

Imagen obtenida de http://es.wikipedia.org Está aceptado que dos personas no tienen más de ocho minucias iguales y cada una posee más de 30, lo que hace al método muy seguro. La figura siguiente muestra la forma de procesar una digital:

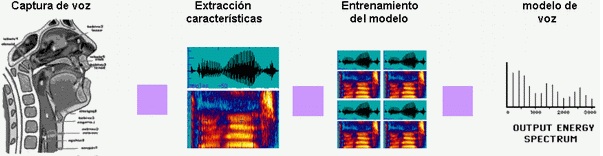

Imagen obtenida de http://dis.um.es Verificación de VozConsiste en grabar la lectura de una o varias frases por parte de los diferentes usuarios y en el momento de intentar acceder se compara la voz con sus diferentes cualidades como entonación, timbre, etc.). Esta tecnología tiene tres formas de reconocer la voz:

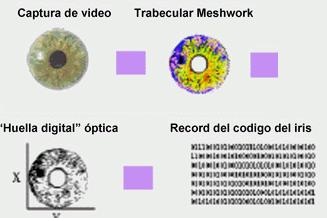

Este sistema es muy sensible a factores externos como el ruido, el estado de ánimo y enfermedades del tipo afonías u otras que alteren la voz, el envejecimiento, etc.  Imagen obtenida de http://dis.um.es Verificación de Patrones OcularesSon sistemas que están basados en patrones del iris o de la retina y hasta el momento son considerados los más efectivos ya que en 200 millones de personas la probabilidad de coincidencia es casi 0.  Imagen obtenida de Google Images Hay dos formas de escanear los ojos:

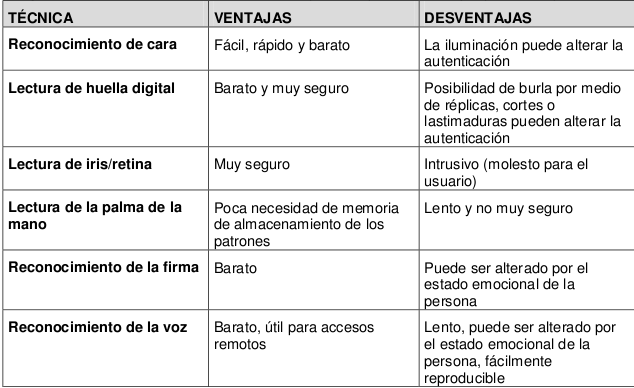

Imagen obtenida de http://dis.um.es Pero tiene una desventaja importante y es que cabe la posibilidad de que las personas se nieguen a que les analicen los ojos, ya que a través del iris se pueden detectar y/o predecir enfermedades que puede que se prefiera mantener en secreto. Adjuntamos esta tabla que muestra diferentes técnicas biométricas indicando sus ventajas e inconvenientes.

La imagen siguiente muestra los diferentes métodos biométricos mas usuales. Está obtenida de http://www.uc3m.es

Modelo del proceso de identificación personalEl proceso de identificación personal siempre se basa en tres indicadores de identidad que lo definen y son:

Cada uno de estos indicadores permite utilizar algún tipo de estrategia para el proceso de identificación personal. Además, tal y como hemos comentado antes, pueden combinarse para que sean mas seguros y fiables. En todo proceso de identificación personal siempre hay que tener en cuenta el valor de lo protegido, las posibles amenazas a las que pueda estar expuesto, la respuesta de los usuarios y el coste económico de dicho proceso. Sistemas de autenticación biométricaEn el caso de la autenticación biométrica las características son las siguientes:

Todos estos sistemas tienen en común que realizan procesos de:

Continuamente aparecen nuevos dispositivos biométricos con nuevas técnicas de autenticación que mejoran las ya existentes. Es el caso del dispositivo desarrollado por la Universidad Estatal de Michigan que utiliza cicatrices y tatuajes para identificar sospechosos y víctimas de manera más rápida y efectiva. Este dispositivo integra una base de datos con miles imágenes y/o marcas que por comparación la identificación y mejora las investigaciones policiales. Otro dispositivo novedoso es el que permite identificar por las venas de las manos, etc. Existen también otros dispositivos que, aunque no sirven para identificar de forma inmediata a la persona buscada, si que permiten trabajar excluyendo opciones hasta acercarse a la identificación correcta. Pero existen también lo que llamamos fraudes biométricos. Por ejemplo y dejando de lado los sensacionalismos de determinadas películas, si que es posible reproducir huellas dactilares utilizando silicona, o utilizar máscaras para suplantar a otra persona. ConclusiónLa seguridad física no suele ser el problema principal para las organizaciones. Se suelen infravalorar las consecuencias nefastas que puede acarrear por ejemplo una mala ubicación del CPD, o un sistema biométrico vulnerable. Sin embargo, y como hemos ido comentando, es de vital importancia para el buen funcionamiento y actividad de cualquier organización, al nivel que sea, grande o pequeña, pública o privada. Constituyen el primer paso en la política de seguridad global El problema que plantea son los numerosos factores de riesgo que pueden intervenir y las soluciones concretas para cada situación en cada organización, además del coste económico que supone la instalación de sistemas de identificación biométrico seguro. En cualquier caso, aplicando el sentido común y haciendo uso de la experiencia se pueden evitar estas situaciones de riesgo además de implementar aquellos procedimientos de seguridad establecidos en las políticas de seguridad. Imagen resumen: Algunos derechos reservados por Niesteszeck2 |