| MONOGRÁFICO: Zenmap - Utilización de Zenmap |

|

|

|

| SOFTWARE - General | ||||||||||

| Escrito por Elvira Mifsud | ||||||||||

| Xoves, 14 Xuño 2012 00:00 | ||||||||||

Páxina 7 de 8

Utilización de ZenmapEn la interfaz gráfica destacamos las zonas siguientes:

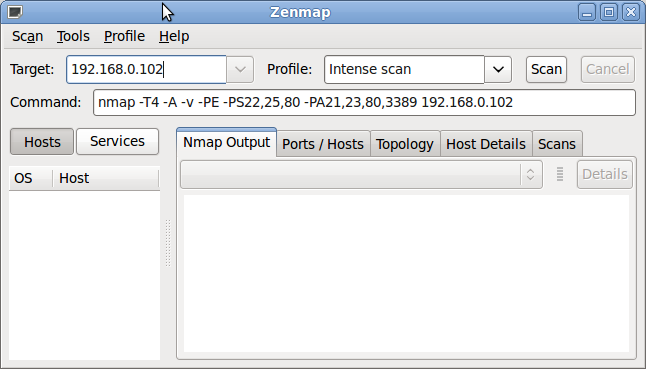

La interfaz de Zenmap tiene el siguiente aspecto:

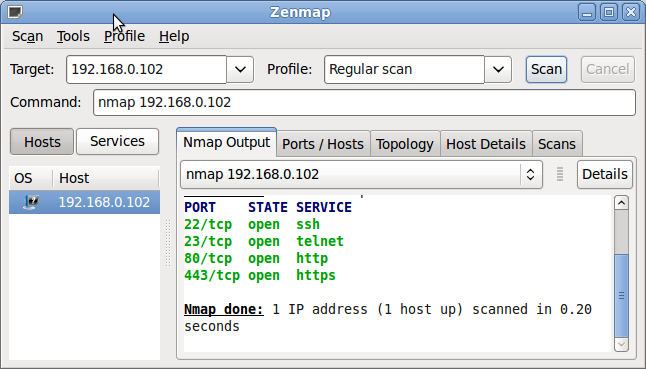

Vemos que la parte inferior está dividida en dos zonas. La zona de la izquierda tiene las pestañas Hosts y Services que muestran los hosts escaneados y los servicios detectados para cada uno de ellos, respectivamente. La zona de la derecha muestra la salida generada por la orden nmap e información relacionada con la exploración realizada agrupada en diferentes pestañas (Nmap Output, Ports/Hosts, Topology, Host Details y Scans). Como ejemplos de utilización podemos reproducir los ejemplos anteriores de la línea de orden. Ejemplo 1. Ejecución simpleSe trata de explorar una IP con el perfil 'Regular scan'. La salida mostrada es:

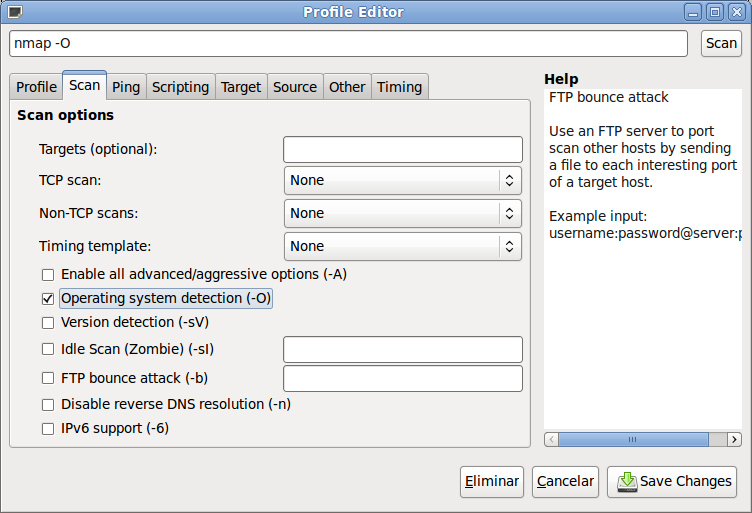

Si en una exploración sencilla queremos detectar siempre el sistema operativo podemos editar el perfil 'Regular scan' (Profile > Edit Selected Profile) y seleccionar la opción que detecta el sistema operativo.Guardamos y a partir de este momento cualquier exploración regular intentará detectar el sistema operativo.

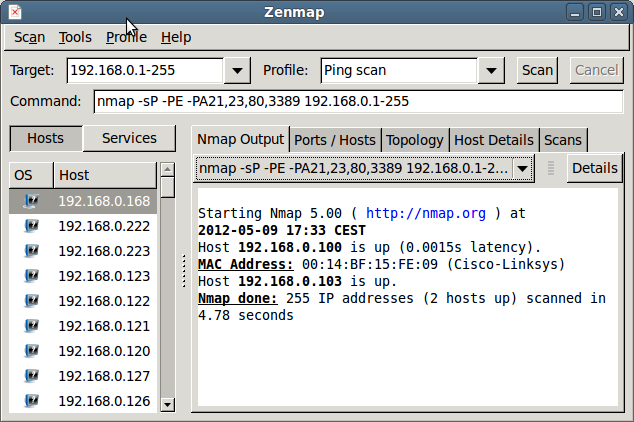

Ejemplo 2. Identificar hosts activos en la red:Ping scanUtilizamos el perfil Ping Scan y en la línea de orden comprobamos que escribe:

Si comparamos la orden con la del ejemplo en linea de orden vemos que el perfil estándar Ping Scan añade las opciones -PE y -PA. -PE indica que se hace envío de paquetes ICMP Ping. El protocolo ICMP se utiliza para manejar mensajes de error y de control de la red, e informa al host origen para que evite o corrija algún problema detectado. -PA indica que se hace envío de paquetes ACK Ping a los puertos 21, 23, 80, 3389 por defecto. El paquete ACK indica reconocimiento afirmativo por parte del destino de la conexión. La salida generada con Zenmap en este ejemplo es la siguiente:

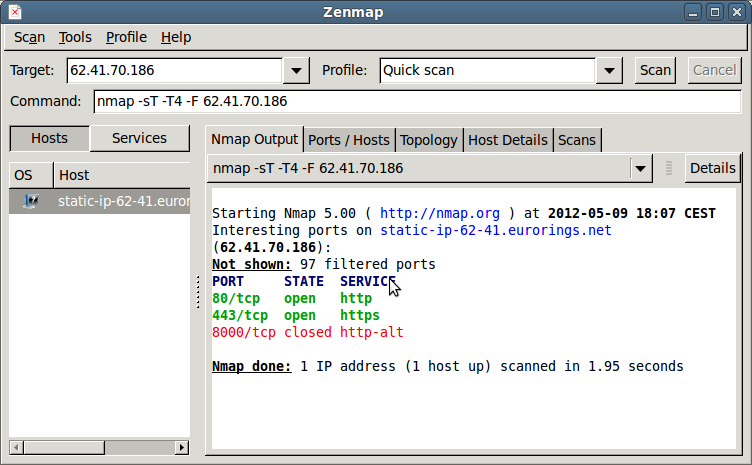

Ejemplo 3. Sondeo básico TCP/UDPEn este caso seleccionamos el perfil Quick Scan y añadimos la IP a explorar. Editamos el perfil y comprobamos que no está activada la opción -sT (TCP connect scan).La activamos y guardamos los cambios. La salida mostrada es:

Donde T4 indica que la exploración es agresiva y -F (pestaña Target) indica que es una exploración rápida. Podemos eliminar estas opciones que Zenmap añade por defecto. Ejemplo 4. Realizar Stealth Scans (escaneos sigilosos)Podemos realizar una exploración no asociada a un perfil. En este caso hay que escribir la orden completa que se quiere ejecutar. En nuestro caso será:

La orden realiza un stealth scan del tipo Xmas Tree, y además intenta conocer el sistema operativo se está ejecutando en el host destino. La salida generada desde Zenmap es:

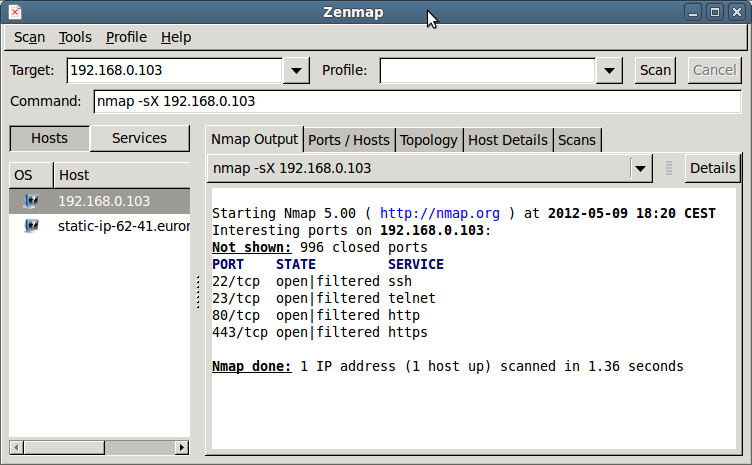

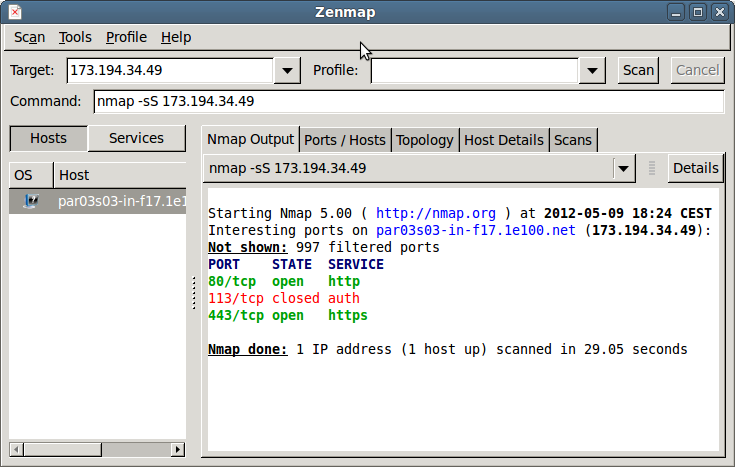

Ejemplo 5. Sondeo TCP SYNEn este caso tampoco hay un perfil adecuado a esta exploración. Escribimos directamente la orden:

La salida generada es la siguiente:

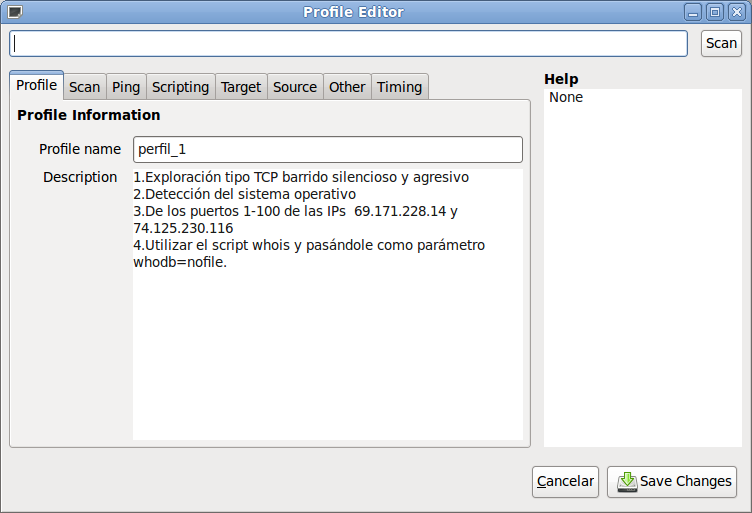

Ejemplo 6. Creación del perfil_1 personalizadoVamos a crear un perfil personalizado que llamaremos perfil_1 y que haga lo siguiente:

Para ello entramos en el editor de perfiles (Perfil > Editor de perfiles) y en la ventana que muestra introducimos los parámetros.

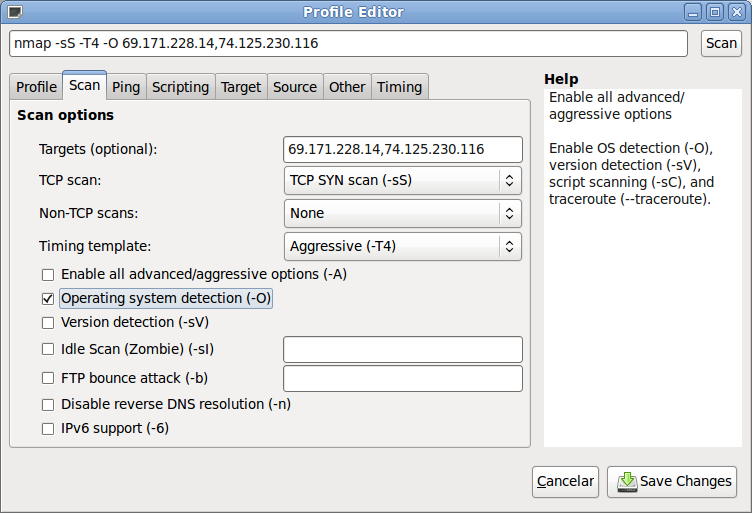

Asignamos un nombre al nuevo perfil y escribimos una pequeña descripción. Pasamos a la pestaña Scan:

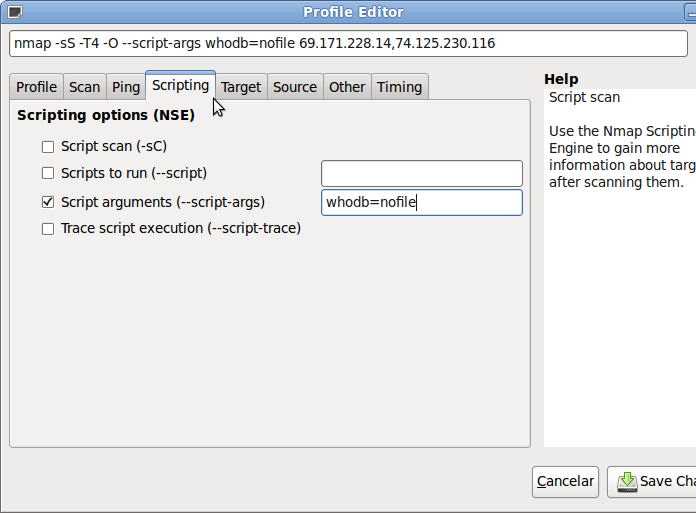

Introducimos y/o activamos las opciones de exploración pedidas y pasamos a la pestaña Scripting donde seleccionamos el argumento whodb=nofile:

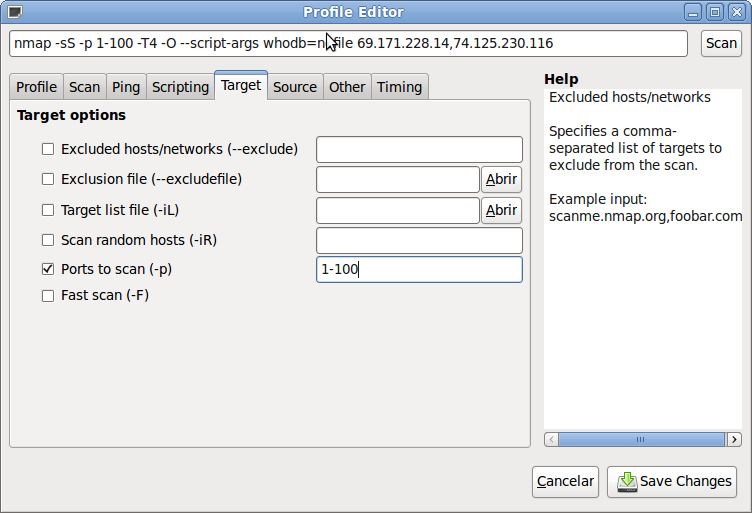

Pasamos a pestaña Target donde podríamos excluir determinadas IP en la exploración e indicamos el rango de puertos.

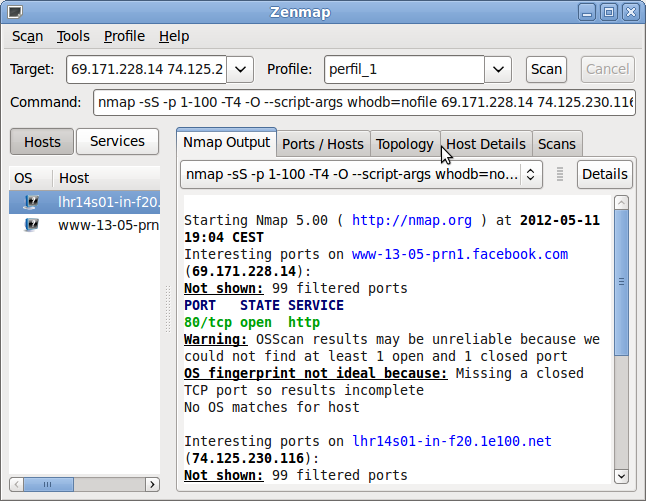

Observar que también se da opción a preparar un archivo con una lista de IPs (una por línea) a explorar. En este caso habrá que indicar el path absoluto del archivo y deberá ser un .txt. Ya introducidos todos los requerimientos guardamos el perfil 'perfil_1' que ya aparecerá en la lista desplegable de perfiles (Profile) y que seleccionaremos para hacer la exploración con él (Scan). La siguiente captura muestra el resultado de la exploración.

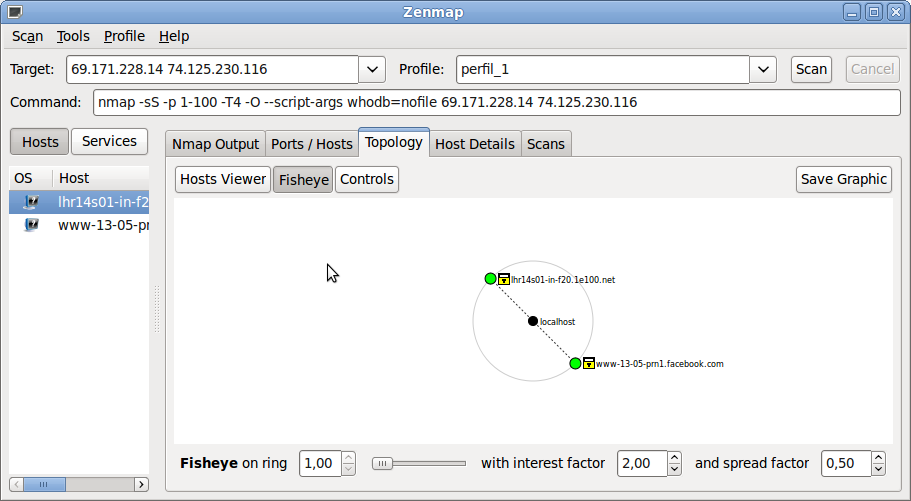

Observar que al ser dos IPs exploradas en la zona de hosts aparecen dos entradas que podremos seleccionar para disponer de información específica de cada exploración. Podemos obtener información gráfica sobre la topología de la exploración realizada bajo diferentes aspectos:

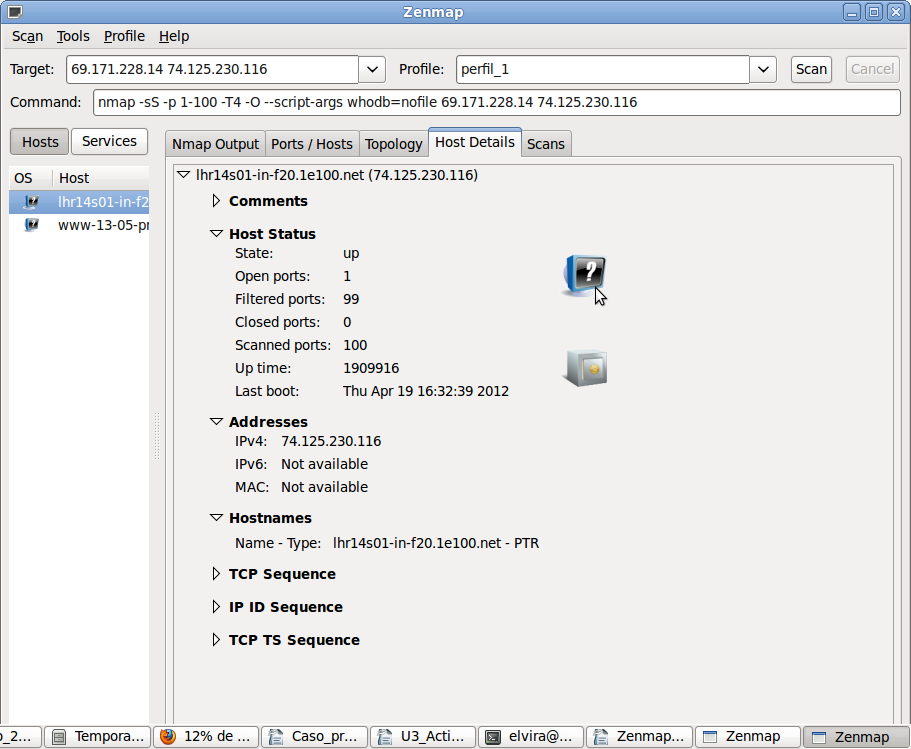

Así como detalles de cada uno de los hosts explorados:

Por último decir que la orden nmap generada por Zenmap y que hubiera dado idénticos resultados si se ejecutara en línea de orden, es la siguiente:

|