|

Página 8 de 10

8 Seguridad en redes Wi-Fi

La seguridad en las redes en general es una asignatura pendiente, de que tan solo recientemente se ha tomado conciencia. En las redes inalámbricas esta necesidad es mas patente, por sus propias características, y forma parte del diseño de las redes Wi-Fi.

El mayor problema de seguridad de las redes Wi-Fi viene dado por su dispersión espacial. No está limitada a un área, a un cable o una fibra óptica, ni tienen puntos concretos de acceso o conexión, si no que se expande y es accesible desde cualquier punto dentro de su radio de cobertura. Esto hace muy vulnerables a las redes inalámbricas pues la seguridad física de dichas redes es difícil de asegurar.

La posibilidad del acceso o monitorización de los datos es una amenaza muy real. Es por esta razón que todos los equipos permiten la encriptación de las comunicaciones mediante diversos algoritmos, que permiten tanto autenticar a los usuarios para evitar accesos no autorizados, como evitar la captura del tráfico de la red por sistemas ajenos a esta.

Otra de las consecuencias de ser una red vía radio es la influencia de otras fuentes radioeléctricas, ya sean otras redes Wi-Fi, equipos radio que trabajen en la misma banda o aparatos de distinta índole que generen interferencias. Es por tanto posible la generación de una interferencia premeditada que bloquee la red Wi-Fi y evite el funcionamiento de esta.

Añadido a esto, existe al posibilidad de la realización de ataques de denegación de servicio (DoS), tanto los clásicos, comunes a todas las redes, como específicos de las redes Wi-Fi. Tanto ataques reales a los distintos protocolos de autentificación, como terminales que no cumplan con los tiempos y reglas de acceso impuestas por las normas Wi-Fi, pueden degradar o incluso parar totalmente el funcionamiento de una red Wi-Fi. Como ejemplo, existen en el mercado terminales, que relajan el cumplimiento de las temporizaciones tanto de AIFS como CW, acortándolas, con lo que se optimiza su funcionamiento al aumentar sus posibilidades de transmitir datos, pero entorpeciendo el del resto de los terminales que sí cumplen con la norma. No son equipos pensados para atacar redes, si no que se basa en una decisión comercial que tiene por objetivo conseguir, ante la percepción del usuario, un mejor funcionamiento del terminal propio frente a la competencia, a consta de ésta.

Cando se piensa en vulnerabilidad de una red Wi-Fi se considera, como lo hemos hecho hasta ahora, la posibilidad de que un cliente no autorizado acceda a datos de la red. Sin embargo existe otro peligro: la inclusión de un punto de acceso no autorizado en la red. Un atacante puede añadir un punto de acceso que anuncie el mismo nombre de red, confundiendo así a algunos clientes que se podrán llegar a conectar a el en vez de a la red legal. Dependiendo de la elaboración de la suplantación, el cliente puede llegar a revelar datos y claves importantes.

Para minimizar el peligro que supone la implementación de una red inalámbrica, existen una serie de normas básicas a tener en cuenta a la hora de configurar la red, tales como:

-

Cambiar las configuraciones por defecto: En contra de lo que suele pensarse, son muchos los administradores de la red que no cambian la configuración fijada en fábrica. Parámetros como las calves y usuarios o el nombre de red se mantienen inalterados. Es cierto que la en la mayoría de las instalaciones se cambia el nombre de la red, pero algo tan importante como la clave de acceso del administrador, en muchos casos, se mantiene inalterada, provocando un punto de acceso simple para cualquier intruso.

-

Activar encriptación: Es una de las prácticas claves y necesarias. Es el método básico y más inmediato de impedir accesos no autorizados a la red, así como capturas de tráfico y datos privados. Existen varios sistemas de encriptación que analizaremos en un punto posterior.

-

Uso de claves “fuertes”: Puesto que es la llave a la red, las claves utilizadas han de ser suficientemente seguras y complejas de averiguar para asegurar la seguridad de la red. Es frecuente usar claves de solo letras, con palabras comunes y muy habitualmente referenciado a datos personales del administrador, como nombres de hijos, edades, etc. que hacen dicha clave fácil de averiguar.

-

Desactivar el anuncio del nombre de red (SSID): Aunque no es viable en todos los casos, la desactivación del anuncio del nombre de la red es un elemento de seguridad añadido. Por un lado, impedirá al atacante identificar la naturaleza y propietario de la red, y por otro hará necesario introducir el nombre de la red manualmente para permitir la asociación a la red Wi-Fi, por lo que previamente deberá ser conocida por el atacante.

-

Filtrados de direcciones MAC: En la mayoría de los puntos de acceso es posible especifica una lista de direcciones MAC que serán admitidas, siendo todas las demás rechazadas. La dirección MAC es una dirección de nivel 2 que lleva la tarjeta de red Wi-Fi grabada de fábrica (análoga a la dirección MAC-Ethernet). Por tanto, si se permite solo el acceso a las direcciones MAC pertenecientes a los equipos propios se impedirá que algún sistema externo pueda conectarse de forma accidental o premeditada. Sin embargo, hay que hacer notar que existen tarjetas de red que permiten el cambio de la dirección MAC, y en ese caso sería posible para un atacante de nuestra red, asignarle una dirección válida de alguno de nuestros equipos y evitar esta medida de seguridad. No obstante para ello, el atacante, debería conocer la dirección MAC de alguno de nuestros equipos, lo cual si las medidas de seguridad física e informática están correctamente implementadas no resultará fácil.

-

Uso de direcciones IP estáticas: No un problema real para un hacker con conocimientos, peor si dificulta el acceso a intrusos ocasionales. Es habitual tener en las redes Wi-Fi la asignación automática de direcciones IP, Gateway y DNS. La práctica de asignar las direcciones manualmente a los terminales inalámbricos tiene la ventaja de que el atacante ha de averiguar en primer lugar los datos de la red, y más importante, nos permite habilitar filtros de manera que solo las direcciones IP asignadas sean permitidas. En caso de que el atacante utilice alguna de las IP asignadas, eventualmente podrá ser detectado pues entrará en conflicto con los terminales legales.

-

VLAN propia para la red Wi-Fi. Es interesante la implementación, en aquellos equipos que lo permitan, de una VLAN específica para la red Wi-Fi. Al ser una red insegura por su propia naturaleza, es recomendable mantenerla separada en todo momento de la red cableada. Así pues, si el punto de acceso, o el controlador asociado, es capaz de gestionar VLANs, mantener el tráfico proveniente de la red Wi-Fi en una VLAN distinta permitirá implementar mecanismos de seguridad y acceso suplementarios que controlen el acceso de los usuarios Wi-Fi a los datos de la red corporativa.

-

Instalación de un Firewall: Relacionado con el punto anterior, el acceso de los clientes Wi-Fi a la red cableada debería ser gestionado por un Firewall, ya sea actuando de puente entre las correspondientes VLANs o como elemento físico de control, interponiéndose en flujo de tráfico Wi-Fi. En cualquier arquitectura, la inclusión de un firewall nos permitirá implementar políticas de acceso seguras y complejas que aseguren que, aunque algún intruso hubiera conseguido conectarse a la red inalámbrica, no progrese hasta tener acceso a datos sensibles.

Estas medidas, por sí mismas, correctamente implementadas proporcionan seguridad suficiente para entornos no sensibles. Sin embargo existe la posibilidad de aumentar la seguridad mediante técnicas avanzadas, parte de las cuales precisan de la participación de un controlador de puntos de acceso.

8.1 Métodos de encriptación

Las redes Wi-Fi incorporan la posibilidad de encriptar la comunicación. Es una práctica recomendable ya que al ser un medio inalámbrico, de no hacerlo seria muy simple capturar el tráfico que por ella circula y por tanto la captura, por personas no deseadas, de datos sensibles.

A lo largo del desarrollo de las redes Wi-Fi han ido surgiendo diferentes métodos de encriptación de las comunicaciones, evolución necesaria pues los distintos métodos han resultado ser vulnerables y ha sido necesario implementar algoritmos mas seguros que solventaran los problemas de los anteriores. Estos, a su vez, van demandando más recursos de los equipos que los implementan por lo que la solución adoptada será siempre un compromiso entre rendimiento y seguridad. Los métodos estándar disponibles se detallan a continuación.

-

WAP: Al inicio de las redes Wi-Fi ya se vio que las redes inalámbricas tenían problemas de seguridad intrínsecos a su naturaleza. Por esta razón, dichas redes nacieron con la posibilidad de activar encriptación y accesos mediante claves, siendo WAP el primer método que se implementó. Las siglas WAP provienen del inglés Wired Equivalent Privacy (Privacidad equivalente al cable). Ya en el mismo nombre se observa cual era el objetivo de esta encriptación, dar a las redes inalámbricas la misma seguridad que existía en las redes cableadas. Sin embargo la implementación de este protocolo adolece de problemas de diseño, que hace que si un equipo se encuentra dentro del alcance de la red, pueda capturar los paquetes de esta, y con la suficiente cantidad de paquetes capturados se pueda averiguar la clave de la red, y por tanto tener acceso a ella. El proceso de captación de la clave de la red se puede hacer con herramientas públicas gratuitas y tan solo tarda unos pocos minutos.

WAP permite claves de diversas longitudes de bits, lo cual teóricamente aumenta su seguridad, pero en la práctica, y debidos a los problemas existentes en la implementación de este protocolo, la única repercusión de utilizar una clave mas larga es que aumenta el tiempo necesario para averiguar la clave de la red, pero esta sigue siendo vulnerable.

Dentro de WEP se reconocen dos métodos de autentificación de usuarios: Open System y Shared Key.

El método denominado Open System no implementa realmente autentificación. El punto de acceso permitirá que se una cualquier cliente, aunque posteriormente se obligará a que toda comunicación de datos sea codificada según el algoritmo dictado por WEP.

Por el contrario Shared Key dicta que los clientes tendrán que utilizar su clave WEP para autentificarse con el punto de acceso y solo aquellos que tengan las credenciales correctas serán admitidos por el punto de acceso como clientes.

En la práctica es recomendable utilizar autentificación Shared Key, pues Open System no proporciona realmente una autentificación de los clientes, solo encriptación de las comunicaciones, y aunque sería suficiente para preservar los datos, expone al punto de acceso a ataques de denegación de servicio (DoS).

Este protocolo no implementa ninguna gestión de claves. La clave utilizada es compartida por el punto de acceso y todos los clientes y debe ser distribuida a estos manualmente. Una consecuencia de ello es que con tener acceso a un solo equipo, se tiene la clave que compromete a todos los de la red.

Actualmente, por los problemas descritos se aconseja utilizar algún otro método de los disponibles, recurriendo solo a este sistema si no existiera ninguna alternativa viable y procurando acompañarlo de algún otro protocolo de encriptación general como puede ser IPsec o SSL.

-

WPAv1: El protocolo de seguridad WPA (Wi-Fi Protected Access) fue desarrollado por la Wi-Fi Alliance como respuesta a los fallos de seguridad detectados en WAP. Sin embargo, la seguridad proporcionada por este nuevo protocolo, se demostró que podía ser rota si se capturaban los paquetes que intercambian el punto de acceso y el cliente durante el proceso de autentificación. Con esa información, si la clave es corta y sencilla, lo cual, aunque no debiera, suele ser lo mas normal, se puede averiguar la clave y por tanto acceder a los datos de la red. También se detectaron puntos de inseguridad en el protocolo que, aunque a día de hoy no han sido explotados por herramientas públicas, no se descarta que aparezca el software necesario para aprovechar dicha vulnerabilidad.

WPA incorpora varios sistemas de autentificación y encriptación que aportan seguridad extra, entre los que cabe destacar:

o TKIP: Siglas de Temporal Key Integrity Protocol, se basa en un sistema de verificación de integridad del paquete, es decir, que este no ha sido alterado durante la transmisión, y el uso de una clave que varía durante la comunicación, con lo que se solucionan problemas de WAP, pues la clave variará en menor tiempo y número de paquetes de los que se necesitan para averiguarla, por lo que no se dispondrá de información suficiente para hacerlo, y aunque se llegara a obtener esta, ya no sería válida para la comunicación en curso, pues la clave habría cambiado.

o AES: Algoritmo de encriptación mas seguro que TKIP, cuya implementación no es obligatoria en sistemas WPAv1. Como contrapartida a esta mayor seguridad, demanda una mayor capacidad de proceso por parte de los puntos de acceso y los clientes. No obstante debería ser elegido, si es posible, ante TKIP.

o EAP: Es un protocolo de autentificación y encriptación que va asociado al protocolo 802.1x y que, por tanto, trabaja en conjunción con servidores de autentificación tipo RADIUS. Hace años se encontraron problemas de seguridad en el protocolo EAP, lo que desencadeno en nuevas variantes que, mediante el uso de protocolos de seguridad asociados, pretendían solventar los problemas descubiertos. De este proceso surgió lo que se llamo Extended EAP, con diferentes variantes. Es de destacar que alguna de estas variantes como EAP-LEAP tienen fallos conocidos y su seguridad puede ser evitada con herramientas públicas y gratuitas.

-

WPAv2: Ante la detección de la existencia de una brecha en la seguridad del protocolo utilizado por WPAv1, la Wi-Fi Alliance desarrollo una segunda versión que corrige dicho problema. Esta segunda versión obliga a la implementación del protocolo de encriptación AES, siendo este de uso por defecto en la norma WPAv2.

Los protocolos WPA permiten la autentificación mediante una clave compartida entre cliente y punto de acceso, o haciendo uso de mecanismos mas elaborados mediante el uso de un servidor de credenciales. Originalmente ambos tipos de arquitectura no tenían un nombre normalizado, y solían recibir el nombre de WPA el que hacia uso de servidor centralizado y WPA-PSK el que hacia uso de clave compartida (que es el significado de PSK, Pre-shared Shared Key). Actualmente se ha normalizado el uso de los términos “personal” para el uso de clave compartida, y “Enterprise” a aquella que provee autentificación contra un servidor RADIUS mediante protocolo 802.1x.

8.2 Autentificación 802.1x

La norma 802.1x surgió como una respuesta a la necesidad de proporcionar seguridad a nivel de usuario. No es de uso exclusivo en redes Wi-Fi, pues de hecho fue creada para dar seguridad a redes Ethernet, pero se vio que podía ser un elemento importante para las redes Wi-Fi y se integro en estas.

El protocolo 802.1x utiliza para autentificación y encriptación el protocolo EAP, normalmente en alguna de las variantes Extended EAP y cuya preferencia dependerá del fabricante de los equipos.

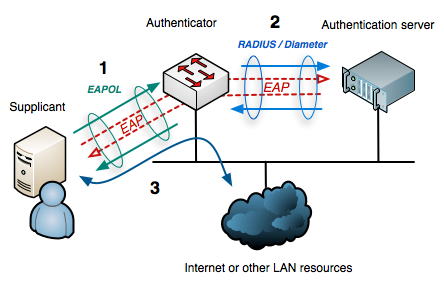

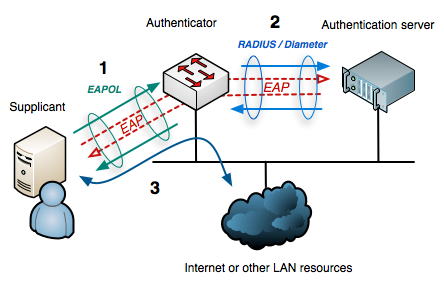

En una arquitectura 802.1x existen siempre tres elementos (Se dan los términos ingleses pues son los que se utilizan mayoritariamente):

- Suplicant (Peticionario): Se designa por este término al cliente que desea acceder a una red e intenta autentificarse. En una red Wi-Fi es el cliente que desea conectar con el punto de acceso para entrar en la red.

- Authenticator (Autentificador): Es el equipo que recibe la petición de conexión del cliente y que por tanto ha de tramitar la autentificación de este. En el caso de las redes Wi-Fi este rol lo lleva a cabo el punto de acceso.

- Athenticator Server (Servidor de Autentificación): Es el equipo que mantiene y gestiona de forma centralizada las credenciales de los usuarios. Dicho servicio se implementa mediante un servidor RADIUS.

En la siguiente ilustración se puede observar la comunicación y relación existente entre los diferentes elementos

Imagen obtenida de Wikimedia Commons. Autor Arran Cudbard-Bell. Disponible bajo licencia GNU Free Documentation License.

En una red con autentificación 802.1x el funcionamiento ante la conexión de un cliente es como sigue:

- Cuando un cliente intenta conectarse a un punto de acceso, éste le responderá al cliente solicitando una autentificación del tipo 802.1x

- El cliente deberá enviar al punto de acceso las credenciales (claves, certificados…) que sirvan para autenticarse ante la red.

- El punto de acceso no posee los datos necesarios para gestionar dichas credenciales, por lo que hará uso del servidor de autentificación RADIUS. Al que le enviará las credenciales del cliente.

- El servidor RADIUS responderá al punto de acceso, indicándole el tipo de acceso que tiene el usuario en base a las credenciales enviadas.

- El punto de acceso, a partir de la respuesta del servidor RADIUS, denegará o concederá el acceso a la red del cliente, en las condiciones que el servidor RADIUS le haya notificado.

Este tipo de autentificación proporciona grandes ventajas deseables en redes con un número elevado de usuarios o que requieran un control sobre el uso de estos de la red.

La principal característica es que existe un solo punto donde almacenar todas las credenciales y usuarios y que este sistema será el responsable último de asignar el tipo de acceso de cada uno. Así pues, el servidor RADIUS podrá llevar a cabo labores AAA (Athentication, Authorization and Accounting, o lo que es lo mismo, Autentificación, Autorización y Registro) de forma centralizada lo que facilita y abarata el mantenimiento y control de la red y los usuarios.

Al disponer de un servidor RADIUS ya no se dispone de una sola clave para garantizar el acceso a cualquier usuario de la red, si no que las credenciales dependerán de cada usuario, lo cual permitirá entre otras cosas levar un registro de los accesos a la red y la asignación de diferentes privilegios y niveles acceso dependiendo del usuario.

Así mismo se incrementa la seguridad del sistema, pues las claves ya no residen el punto de acceso, que es el extremo de la red, si no en un servidor dedicado cuyo nivel de seguridad es mayor. También se solventa el problema de robos de claves o credenciales, puesto que, al ser únicas por cada usuario, la sustracción de una solo será significativa para el usuario afectado, y no para el resto e usuarios de la red. Bastará con cambiar las credenciales de ese usuario o bloquearlo para restablecer la seguridad en la red, sin afectar en el proceso al resto de clientes como ocurre en las arquitecturas de clave única.

8.3 Seguridad mediante controlador de puntos de acceso

El uso de un controlador de puntos de acceso, no solo facilita la gestión y mantenimiento de una red Wi-Fi, si no que puede servir así mismo para aumentar su seguridad. Las posibilidades que proporciona un controlador dependerán del fabricante y modelo, pues no hay un estándar, siendo algunas de las más interesantes:

-

Firewall (cortafuegos): Es habitual que los controladores implementen funcionalidades de firewall, que permitan controlar el tráfico que pasa de la red cableada a la red Wi-Fi, en base a direcciones de origen o destino, aplicaciones, servicios, etc. El firewall es también un elemento importante en la defensa ante ataques de denegación de servicio (DoS)

-

Comunicación por túnel: Si se dispone de esta capacidad, el controlador creara un túnel con cada uno de los puntos de acceso. Dentro de ese túnel (normalmente un encapsulamiento IP o SSL) se transmitirá el tráfico de los clientes desde el punto de acceso al controlador. Esto permite que los clientes Wi-Fi, potencialmente inseguros, no tengan acceso a la red directamente, si no que todo el tráfico deberá pasar por el controlador, el cual, según las políticas asignadas a cada tráfico por la funcionalidad de firewall en éste incluida, denegará o permitirá el acceso a partes o toda la red.

-

La tunelización del tráfico también proporciona la posibilidad de que los puntos de acceso estén conectados a segmentos de red diferentes, ya que de este modo el tráfico de los clientes siempre accederá a la red por el mismo punto de ésta, aquel al que este conectado el controlador. Además, si el túnel se realiza con un protocolo seguro como SSL, la comunicación entre los puntos de acceso y el consolador podrá hacerse a través de redes de terceros o incluso Internet, lo que permite la extensión de la red inalámbrica a zonas remotas atravesando redes inseguras sin exponer el trafico propio.

-

Gestión por usuario: En conjunción con un servidor de autentificación, ya sea este interno al controlador o un servidor RADIUS externo, será posible asignar diferentes acceso a los usuarios en función de sus credenciales, de una manera más detallada y compleja que si el proceso lo llevara a cabo el punto de acceso. Así pues podrán asignarse a diversas redes, concederles accesos a diferentes servicios, etc.

-

Gestión del ancho de banda: El controlador podrá ofrecer una funcionalidad por la cual regulará el ancho de banda disponible en función de la aplicación o usuario que desee hacer uso de ella. Así pues, podrá favorecerse el tráfico de voz sobre el de datos, evitando la saturación y bloqueo de la red Wi-Fi por aplicaciones abusivas como descargas de ficheros, o priorizar el tráfico de la dirección con respecto a los empleados o alumnos.

-

Localización espacial: Un controlador puede ofrecer un servicio de localización. Puesto que tiene control de los diferentes puntos de acceso, puede monitorizar los clientes y la potencia de recepción de estos por cada uno de los puntos de acceso. Si el Controlador tiene conocimiento de la situación espacial de los puntos de acceso, triangulando la posición con respecto a los distintos puntos de acceso en base a la potencia recibida por estos, podrá obtener la posición del cliente. Aunque esta posición no sea completamente exacta, sí será importante a la hora de localizar equipos, no solo para la gestión física de estos, si no para encontrar a los atacantes o intrusos de una red.

-

Limitación física del alcance de la red: Aunque la propagación de la señal de radiofrecuencia no se puede acotar de forma efectiva en el espacio, un controlador que disponga del servicio de localización, podrá denegar el acceso a la red a aquellos equipos cuya red se encuentre fuera de los limites de aquello que se le indique como zona de cobertura. Es de indicar que con este método los clientes fuera de la zona de cobertura de la red seguirán recibiendo la señal, con lo que podrían intentar otros medios de ataque a esta si la encriptación no es adecuada, pero no podrán conectarse a la red. Esta funcionalidad es útil cuando se quiere dar cobertura Wi-Fi a un edificio pero se desea prevenir que clientes presentes fuera del edificio pedan conectarse a esta como intrusos, por otra parte difíciles de localizar al estar ubicados en zonas sobre las que no se tiene control físico.

8.4 WIPS (Wireless Intrusion Prevention System)

Un WIPS es un conjunto de equipos de red, que como su mismo nombre indica tienen como objetivo prevenir y detectar intrusiones en la red Wi-Fi (las siglas traducidas significan sistema de prevención de intrusión inalámbrica).

Un sistema WIPS siempre se compone de tres parte lógicas: los sensores que recogerán los datos de la red, el servidor que recolectará los datos de los distintos sensores, los analizara y relacionará, y la consola que utilizará el personal encargado de la seguridad de la red para acceder a los datos y visualizar las alarmas. Estos tres bloques lógicos no siempre están separados físicamente, pues es habitual que el servidor implemente un servidor WEB que sea el utilizado para acceder a sus datos y configuraciones a través de un navegador.

No siempre un WIPS es un sistema independiente, en algunos sistemas esta funcionalidad esta incluida en el controlador de puntos de acceso, que hará la función de servidor, que en conjunción con los puntos de acceso, que harán las funciones de sensores, pueden llevar a cabo parte de las funciones que realizaría un WIPS dedicado.

Un WIPS monitoriza el espectro radioeléctrico de la red Wi-Fi con el objeto de detectar ataques de diversa índole, como pueden ser:

-

Puntos de acceso infiltrados: Uno de los ataques mas efectivos suele ser la infiltración de un punto de acceso, el cual puede asociar clientes de la red, obteniendo por tanto datos de estos, que transmitirán creyendo estar conectados a la red legal. También, en caso de conectarlo a la red cableada, puede ser un punto de entada a la red de cualquier intruso, que podrá acceder a distancia y por tanto será difícil de localizar.

-

El WIPS puede detectar estos puntos de acceso infiltrados, usando técnicas simples como un conteo de los puntos de acceso que detecta, hasta algunas mas complejas que implican relacionar la dirección MAC de cada punto con la potencia que de ellos recibe. En caso de que se reciba información de la misma MAC con una potencia diferente, significaría que o bien se ha cambiado de localización el punto de acceso, lo cual no suele ser habitual, o que un nuevo punto de acceso, en una localización diferente, ha intentado suplantar al equipo legal.

-

Una vez detectado el equipo infiltrado el WIPS lo notificará al administrador de la red, y en algunos sistemas permitirá habilitar contramedidas que bloqueen al punto de acceso infiltrado, por ejemplo, suplantando su dirección (MAC spoofing) o interfiriéndole.

-

Ataques de denegación de servicio (DoS): Puesto que monitoriza la actividad es capaz de detectar un comportamiento inusual de los clientes, identificándolo, si es el caso, con ataques de denegación de servicio.

-

Puntos de acceso mal configurados: Puede detectar conversaciones entre puntos de acceso y los clientes, sobre todo en el momento de la asociación y negociación de la encriptación a usar, detectando parámetros y configuraciones erróneas. Pero incluso de forma más temprana, mediante la información emitida en los paquetes de beacon puede avisar de fallos en la configuración de puntos de acceso.

-

Clientes mal configurados: Un cliente cuyos intentos de conexión a la red sean denegados de forma repetitiva, será detectado como un fallo de configuración de dicho cliente, o dependiendo el caso, como el intento de conexión de un atacante, que, especialmente en los casos en que intente averiguar las claves de la red mediante métodos de fuerza bruta, provocara muchos intentos de conexión denegados por la red.

-

Conexiones no autorizadas: Si en WIPS tiene una lista de los clientes autorizados, podrá detectar la conexión de los clientes no autorizados, ya sean meros intentos de conexión o clientes que han entrado con éxito en la red.

-

Redes ad-hoc: Es muchos escenarios, una red ad-hoc es un punto de vulnerabilidad importante. La red gestionada del tiempo infraestructura puede disponer de diferentes mecanismos de protección, pero una red ad-hoc, puede ser creada involuntariamente, por un error de configuración, un troyano, etc. lo que crea un agujero de seguridad que puede tener consecuencias importantes. El WIPS, mediante la monitorización de los canales Wi-Fi, podrá detectar este tipo de redes y asociaciones, pudiendo indicar así mismo el equipo que crea dicha red y que esta creando la vulnerabilidad.

-

Mac spoofing: recibe este nombre el ataque que consiste en suplantar la dirección MAC de otro equipo. Esto, en el caso de una red Wi-Fi, permite ganar el acceso a la red en aquellas que tengan implementada una autorización de clientes basada en sus direcciones de red. Un WIPS podrá detectar dos señales diferentes con la misma dirección MAC, evidenciando este tipo de ataque.

-

Ataques “evil twin”/”honeypot”: Este tipo de ataques consiste en realizar un phishing de un hotspot, es decir, insertar un punto de acceso que muestra al usuario el mismo interfaz que mostraría un hotspot (puntos de acceso a Internet publico que mediante un portal permiten acceso a servicios diversos, como por ejemplo los existentes en los aeropuertos para acceso a Internet mediante pago). Como consecuencia de esto, el cliente no notará diferencia entre el punto de acceso legal y el insertado, y procederá a hacer uso de este. El negocio para el atacante proviene de que los hotspot solicitan al cliente un usuario y clave para acceder al servicio o un pago en el momento mediante tarjeta de crédito, datos que el atacante podrá capturara para su posterior uso fraudulento.

-

Ataques “man-in-the-midle”: Este es un tipo de ataque en el cual, el atacante se posiciona entre el cliente y el servicio que ha de utilizar. Así en una red Wi-Fi, este ataque consistiría en que el cliente se conecta al sistema del atacante, gracias a algún engaño por parte de este, y el sistema del atacante a su vez reenvía los datos al punto de acceso legal. De esta forma el cliente no ser percatará de que no esta conectado a la red directamente, pues todo parece funcionar perfectamente, pero el atacante tiene acceso a todos los datos del cliente, puesto que pasan por su sistema. El mayor peligro de este tipo de ataque es que el intruso puede variar la información que envía el cliente, substituyéndola por aquellos datos que para es sean más interesantes, no percatándose de ello ni el cliente ni la red o los servidores en caso de no existir sistemas de seguridad como un WIPS, IDS, IPS..

|