| MONOGRÁFICO: Redes Wifi |

|

|

|

| CAJON DE SASTRE - Cajon de sastre |

| Écrit par Tomás Simal |

| Samedi, 12 Février 2011 12:38 |

|

Page 1 sur 10 There are no translations available. Aunque la percepción general es que las redes inalámbricas son algo muy reciente, la realidad es que llevan existiendo y más de 15 años. Inicialmente no eran de uso general, si no que su utilidad se concentraba en mercados muy concretos, como la gestión de almacenes, educación y medicina (estos dos últimos con poca incidencia dentro de España en esa época). 1. Introducción1.1 Uso y utilidadNo fue hasta su estandarización, tras la creación de la “Wi-Fi Alliance” en 1996, organización que nació con la intención de verificar, certificar e impulsar sistemas con el protocolo 802.11, cuando estas redes empezaron a ser utilizadas por el público en general. El principal problema que existía hasta entonces era la falta de compatibilidad entre distintos fabricantes, pues aun cumpliendo todos ellos la norma 802.11, dicha norma dejaba abierta a la interpretación suficientes puntos como para hacer que sistemas de distintos fabricantes no trabajaran entre sí. Así pues la Wi-Fi Alliance permitió homogeneizar productos y hacer posible que se asentaran en el mercado de consumo, hasta el punto que hoy en día las redes inalámbricas se conocen popularmente por redes “Wi-Fi” en referencia a este organismo (termino que utilizaremos también en este documento para referirnos a ellas, aunque se hace notar al lector que existen redes de uso específico que no son “Wi-Fi”, las cuales no trataremos aquí). Desde su principio la idea de dichas redes fue substituir en la medida de lo posible las redes fijas, terminando así con los problemas inherentes al cableado como sus costes y la falta de movilidad. La situación a día de hoy no es tan perfecta como transmiten los diferentes fabricantes de esta tecnología y en la realidad mantienen su utilidad en aquellos entornos en los que la deslocalización o movilidad de los equipos es necesaria o el cableado es difícil o muy costoso. Sin embargo, a causa de la velocidad de transmisión, su naturaleza de medio compartido y problemas de transmisión, absorción, interferencias, etc. no posibilita que substituyan totalmente a las redes cableadas como algunos analistas llevan vaticinando, sin éxito, desde hace años. Una segunda utilidad que aún no siendo de uso masivo, si es muy interesante, es la opción de realizar enlaces inalámbricos entre distintas localizaciones. Así pues, es posible substituir con estos equipos enlaces punto a punto o punto multipunto que contratados a proveedores de telecomunicaciones serian costosos y de relativa baja velocidad, por otros de alta velocidad y coste muy bajo, con un retorno de inversión muy rápido. Sin embargo este tipo de enlace tiene limitaciones que no lo hace aplicable a todas las situaciones, pero aún así, no están siendo explotados todo lo que sería posible, normalmente por el desconocimiento de su existencia y características por parte de sus potenciales usuarios. 1.2 Arquitectura generalEn las redes Wi-Fi siempre existe, como estructura básica, un gestor de la comunicación y una serie de clientes. Los clientes, escucharán siempre para detectar la presencia de uno o más gestores que les indicará, entre otros datos, el nombre de la red que gestionan, el canal a usar, la seguridad y algoritmos de autentificación disponibles, etc.. En base a esta información y la configuración del dispositivo en cuestión, el cliente será capaz de unirse a la red adecuada. Dependiendo de quién implemente la función de gestión de la red, nos encontraremos ante una red “ad-hoc”, en la que el gestor es un ordenador integrante de la propia red, o una red de tipo “infraestructura” en la que el gestor en un punto de acceso, router o similar. En la práctica, una red ad-hoc solo la componen ordenadores, conformando una celda aislada (a no ser que uno de los ordenadores desarrolle funciones de bridge/router) y no tiene posibilidad de hacer unidad con otras celdas, mientras que una red del tipo “infraestructura” se integrará en la red cableada existente y permitirá crear varias celdas, que trabajarán conjuntamente, para dar una mayor cobertura espacial.

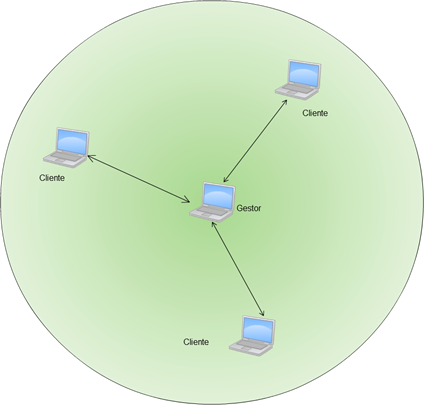

Red ad-hoc Es importante, como se ha indicado, conocer el funcionamiento de las redes Wi-Fi según el cual los clientes solo se conectan según las indicaciones del gestor de la celda, para prever y solucionar algunos problemas que pueden surgir estas redes. Por ejemplo, en las redes “ad-hoc” uno de los ordenadores realizará las funciones de gestor. Lo cual indica que dicho ordenador ha de estar siempre funcionando o la red desaparecerá con él. Así mismo su localización ha de ser tal que todos los demás miembros de esa red tengan visibilidad radio con él. Puede suceder incluso, que mas de un ordenador asuma el rol de gestor, bien por un error de configuración, o porque alguno está configurado de forma que cuando el gestor falla tome el control de la red, y en caso de que este gestor de reserva y el gestor activo no se detecten aparecerían dos gestores y por tanto dos redes, con clientes asociados a cada una de ellas dependiendo de la cercanía al gestor que controla la celda, y sin comunicación entre los dos grupos. En los siguientes esquemas se puede observar dicha situación. En la primera imagen se muestra una red en la que existe un gestor y un equipo que actúa de reserva, para asumir en el rol de gestor en caso de que el gestor principal desaparezca.

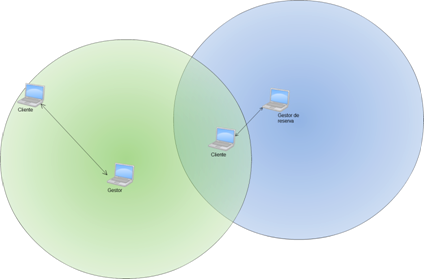

Si el gestor de reserva se desplaza de manera que no esté dentro del área de cobertura del gestor (o si el que se desplaza es el gestor, dejando sin cobertura al de reserva), el gestor de reserva asume el rol de gestor principal, al deducir que éste ha desaparecido y es necesario asumir las funciones de control de la celda. Es por esta razón que se producirá la ruptura de la celda en dos redes independientes, como se muestra en la siguiente ilustración.

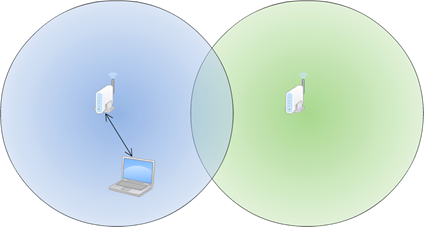

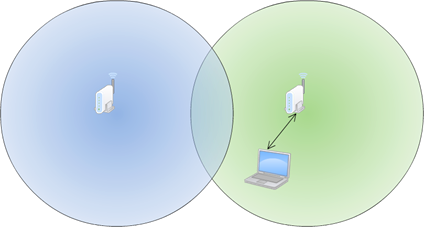

Sin embargo, las redes más habituales son las de tipo “infraestructura” y son las que analizaremos en este documento. En dichas redes, existe un dispositivo, normalmente un punto de acceso o un router (AP, abreviatura de “Access Point”, término ingles que es frecuentemente utilizado, y que lo será así mismo a lo largo del documento junto con otros términos en ingles, bien por ser el de uso habitual o por no existir traducción en nuestro idioma), que se encarga de la gestión de la red inalámbrica, enviando un paquete de información en el que indica el nombre de la red que conforma, métodos de autenticaciones soportados, canal a usar, etc. Con esta información lo clientes podrán solicitar el acceso y tras la autenticación necesaria serán miembros de la red y podrán trasmitir haciendo uso de esta. Para el envío de esta información se utiliza un tipo de trama especial que recibe el nombre de “beacon”. La trama de beacon es enviada periódicamente, permitiendo así a los equipos reconocer los distintos puntos de acceso existente, las redes disponibles, las potencias de recepción, los parámetros a utilizar en la organización de la transmisión de los diversos clientes, etc. El intervalo de emisión de esta trama es, en muchos equipos, configurable. Si se aumenta el intervalo se conseguirá una menor ocupación del ancho de banda disponible por tráfico de control de la celda y un mayor rendimiento de cara al usuario. Sin embargo la mejoría es muy escasa y en contra partida se producirá el efecto de que los clientes tardarán más en detectar la red, lo cual influirá en la velocidad de conexión a estas o en el tiempo necesario para llevar a cabo el proceso de “roaming” o cambio de celda, como se vera mas adelante. Cada AP conforma una celda, es decir, el área que da cobertura, a donde llega su emisión con la potencia necesaria para ser recibida por los clientes. Sin embargo este área puede no ser suficiente. La normativa implica que no puede emitirse una potencia superior a 100mW lo cual limita el alcance, que suele ser en el mejor de los casos de 300m de diámetro en campo abierto, y 150 en entornos de oficinas, pero con grandes variaciones dependiendo de la norma Wi-Fi del aparato y su calidad, el entorno, materiales, equipos utilizados, etc. lo que conduce a que típicamente los alcances en interior suelen estar más en el orden de 60 metros de diámetro por los distintos materiales y elementos (sobre todo metálicos y electrónicos) que suelen estar presentes en este tipo de entorno. Ante la necesidad de cubrir mayores aéreas se prevé la posibilidad de utilizar más puntos de acceso de manera que la suma de las celdas que cada uno de éstos conforman, cubra toda la superficie que se desea cubrir. Esta configuración permite que un cliente se conecte a uno u otro punto de acceso dependiendo cuál de ellos proporcione una mejor calidad de recepción, con lo que el cliente podrá moverse libremente por todo el área de cobertura y el enlace físico pasara de una celda a otra según sea necesario (función conocida con el término “roaming”). En las siguientes imágenes se muestra el proceso de roaming de un dispositivo que se desplaza de la zona de cobertura de una celda a la contigua. En la primera imagen, el equipo se encuentra en la celda azul, con una buena cobertura y sin detectar ninguna otra celda, con lo que la asociación se realiza con el punto de acceso que genera dicha celda.

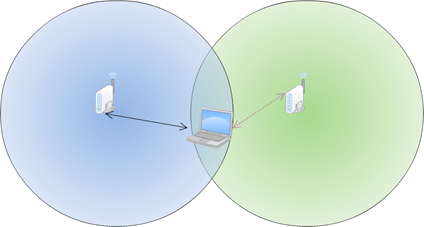

Al desplazarse, el cliente Wi-Fi entra en la zona en la cual se solapan ambas celdas. Empezará a detectar las tramas beacon enviadas por el punto de acceso de la segunda celda y tras comprobar que se trata de la misma red y que se posee la acreditación necesaria (por ejemplo la clave correcta), empezará a evaluar la calidad de recepción de esta celda, monitorizando ambas señales.

al continuar el desplazamiento, llegará un punto en que la calidad de recepción de la celda verde sea mejor que la de la celda azul, con lo que se asociará al nuevo punto de acceso que conforma la celda verde y cancelará la asociación del punto de acceso que genera la celda azul.

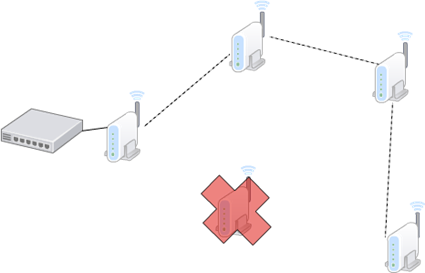

Este cambio suele ser rápido para la mayoría de los propósitos, pero depende de los terminales y los puntos de acceso. Así mismo en algunos casos es posible configurar el modo de funcionamiento del proceso de roaming, primando la permanencia en la celda actual o el cambio rápido a una celda con mejor recepción. Es obvio que la segunda opción permitirá que el cliente este siempre asociado al mejor punto de acceso, por lo que se conseguirán mejores rendimientos, pero tiene el peligro de que si se mueve por el limite de las celdas, puede estar cambiando constantemente de celda, causando una gran carga en los equipos, que estarán un porcentaje del tiempo significativo realizando la función de roaming en vez de transmitir los datos, ralentizando la comunicación y logrando por tanto el efecto contrario al deseado, Al colocar varios puntos de acceso para dar cobertura a un área mayor que el de la celda individual, hay que tener en cuenta que dichas áreas se solapen ligeramente, para que los clientes tengan un espacio en el que hacer el cambio de una celda a otra sin perder conectividad. Se debe tener en cuanta así mismo que todos los puntos de acceso han de tener una configuración coherente en cuanto a nombre de red y sistemas de autenticación. A cerca de las frecuencias se intentará no repetirlas entre celdas que solapen, distanciando las frecuencias tanto como sea posible para evitar interferencia entre ambas celdas, pues en caso de no hacerlo, la influencia entre estas influiría en un menor ancho de banda disponible para los clientes. Existe una estructura, variante del tipo “infraestructura” que se conoce habitualmente como red en malla o mas habitualmente por su termino inglés “mesh”. En esta estructura existirán puntos de acceso que no tiene conexión a la red cableada. Éstos crearán un enlace inalámbrico con alguno de aquellos que sí tengan conexión a la red fija, y a su vez creará una celda local que dará cobertura a los clientes de la zona. Esto por si solo no sería más que una extensión inalámbrica, pero en una red mesh se permite la existencia de varios niveles. Para alcanzar puntos lejanos es posible que un punto de acceso se conecte con otro punto de acceso, y así sucesivamente en tantos niveles como sean necesarios o como permitan los equipos utilizados, hasta que a su vez se cree un enlace con aquel que tiene conexión con la red cableada. Esto ofrece la posibilidad de crear áreas de cobertura Wi-Fi en zonas que no tienen posibilidad de conectarse a una red de datos cableada, aunque sea una zona lejana y sean necesarios varios saltos. Así mismo, en los sistemas avanzados, se posibilita que los enlaces entre los puntos de acceso se reconfiguren en el caso de que un fallo en alguno de los equipos o un elemento externo impida el funcionamiento de alguno de los enlaces preconfigurados. En el gráfico siguiente se muestra un ejemplo de red tipo mesh.

En ella se observa como solo un punto de acceso tiene conexión a la red cableada, mientras que el resto mantiene enlaces inalámbricos para acceder a la red fija, en algunos casos mediante varios saltos. En el caso de que uno de los puntos de acceso presentara un fallo, la red podría reconfigurarse, en el caso de algunos sistemas de manera automática, para permitir seguir dando servicio a los usuarios, tal como se muestra en el gráfico siguiente, en el que se muestra la red anterior, en la que un punto de acceso dejado de funcionar:

Existen herramientas que posibilitan la configuración automática y coherente de los puntos de acceso, así como funcionalidades avanzadas de las que hablaremos en un punto posterior. Es importante tener en cuenta que todos los puntos de acceso que conforman una red, han de estar conectados al mismo segmento lógico de red cableada. Hay dos puntos que fuerzan a que así sea; uno es que resulta habitual que los puntos de acceso tengan que comunicarse entre ellos por la red cableada para gestionar el roaming, y otro es que el cliente sale a la red cableada a través del punto de acceso que conforma la celda en la que está en ese momento. Esto hace que el cliente, debido a sus cambios de celda, entre a la red por diferentes puntos, pero manteniendo las mismas direcciones IP y MAC. Si dos puntos de acceso estuvieran en subredes diferentes, la dirección IP del cliente dejaría de ser válida al cambiar de celda/AP (que equivaldría a cambiar de subred), además podría dar problemas en firewalls, configuraciones de listas de acceso en switches, etc. que habrá que tener en cuenta a la hora de diseñar la red. Una solución a este problema seria la utilización de un controlador con funciones de tunelización como se verá en un apartado posterior. En general, la constitución básica de una red inalámbrica, consta de tres parámetros principales: el nombre de la red, los canales utilizados y la seguridad implementada. Cada red se definirá mediante un nombre, denominado SSID, que es un identificador alfanumérico que designa la red. Todos aquellos puntos de accesos que conformen una red deberán compartir el mismo SSID. El cliente cuando busca las redes existentes, las reconoce por el nombre que estas publican. Sin embargo es posible que una red no publique el nombre. Este funcionamiento es una medida que se puede adoptar como estrategia de seguridad, en cuyo caso, para conectarse a esa red, habrá que conocer su nombre y será necesario configurarlo manualmente en el cliente. En cada punto de acceso se indicará cual es el canal que se utilizará. El cliente que desee conectarse a la celda deberá utilizar el canal indicado. Así pues, no es el cliente, si no el punto de acceso (o en el caso de redes ad-hoc, el equipo que toma el rol de gestor de la celda), el que fija el canal a utilizar. Aunque dos o mas equipos coincidan en el mismo canal, será posible diferenciarlos por el nombre de red asignado a cada uno de ellos. En caso de tener el mismo SSID y por tanto pertenecer a la misma red será el cliente el que elegirá a cual conectarse dependiendo de la calidad de recepción (o forzará la conexión el punto de acceso en caso de existir listas de acceso que fuercen al cliente la elección de uno de ellos mediante la denegación del permiso de conexión a los demás). Tras tener el cliente conocimiento de la red a la cual desea pertenecer, los puntos de acceso que pertenecen a ella y que están a su alcance para conectarse, en base a la calidad de recepción elegirá uno de dichos puntos de acceso y fijará su canal en el que este le indique. Para proceder a la conexión deberá cumplir con los requisitos de seguridad que le imponga la red y que le serán indicados por el punto de acceso. Será imprescindible que todos los puntos de acceso que pertenezcan a la misma red (es decir, que tengan el mismo SSID), implementen los mismos requisitos de identificación y autentificación de los usuarios. Lo más habitual es realizar dicha autentificación mediante una clave compartida, que deberá ser conocida por el cliente y compartida por todos los puntos de acceso que integran la red, aunque no es el único método como veremos en puntos posteriores. Así mismo el método de autentificación deberá ser común y soportado por todas las partes. Como se ha comentado brevemente con anterioridad, existen varias frecuencias/canales en las que funcionan estos sistemas. Actualmente hay distintas variedades de redes Wi-Fi, descritas cada una por su propia norma. Cada una de estas normas se sitúa en uno banda de frecuencias disponibles para este uso (excepto la 802.11n que puede funcionar en ambas frecuencias): la banda de 2,4 GHz y la de 5 GHz. La banda más ampliamente utilizada es la de 2,4GHz, por distintos motivos, como el menor coste de los dispositivos, la más temprana utilización de esta banda,… pero principalmente, en Europa, y en particular en España, por regulaciones del espectro radioeléctrico. La banda de 2,4 GHz fue de uso libre no regulado ya cuando las redes inalámbricas surgieron, pero la banda de 5 GHz no se liberó hasta más adelante, cuando las redes Wi-Fi ya estaban en uso, por tener un uso gubernamental en España. Actualmente ambas frecuencias son de libre uso, lo cual permite la utilización de dispositivos Wi-Fi que hagan uso de ellas. Dentro de cada una de esas banda de frecuencia, existe una división en canales que permite posicionar las distintas redes o celdas que coinciden en un mismo área, en diferentes frecuencias para facilitar un funcionamiento más ordenado y evitar, en la medida de lo posible, las colisiones, interferencias, etc. |