| MONOGRÁFICO: Seguridad en Internet - Sistemas de protección |

|

|

|

| EQUIPAMIENTO TECNOLÓGICO - Seguridad y Mantenimiento |

| Escrito por Jorge López Werner |

| Sábado, 01 Maio 2010 00:00 |

|

Páxina 4 de 6

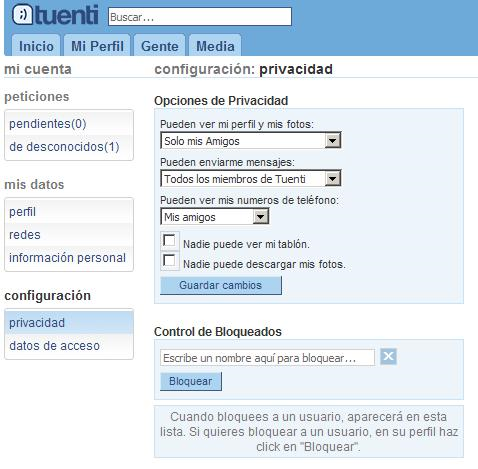

Sistemas de protecciónYa hemos descrito el contexto y los posibles riesgos a la hora de enfrentarnos al problema de la seguridad informática y a la navegación por Internet. Identificados los problemas potenciales vamos a ahora a centrarnos en intentar ver las posibles soluciones a los problemas planteados, que aun siendo seguramente por casi todos conocidas, no terminan de aplicarse plenamente ni siquiera en los entornos empresariales más rigurosos, cuanto menos en el ámbito de la escuela y del hogar. Sistemas de protección localDesde el punto de vista de la protección de nuestro ordenador, en su perspectiva local hay tres aspectos básicos a tener en cuenta, fáciles de implementar y que mejorarán sustancialmente nuestra experiencia de seguridad: 1.- Mantener actualizado el sistema operativo y el software instalado. Es fundamental, para evitar posibles agujeros de seguridad en los sistemas derivados de las vulnerabilidades explicadas anteriormente, que mantengamos permanentemente actualizado nuestro sistema y el software instalado. Para ello, en la actualidad, los sistemas de actualización automática de los sistemas operativos nos facilitan enormemente la labor, al detectar de manera autónoma la configuración de nuestros sistemas y la necesidad de actualización, al igual que ocurre con la mayoría de los programas instalados. 2.- Cambiar periódicamente la contraseña de acceso al sistema. Sea por el método que sea, si un usuario consigue las claves de acceso a un sistema, tendrá vía libre para operar con él sin nuestro consentimiento. Para minimizar los riesgos derivados se debe cambiar con frecuencia la clave de acceso al sistema, utilizando para su configuración al menos una longitud de 6 caracteres alfanuméricos en los que combinar mayúsculas y minúsculas, letras, números y símbolos del tipo %, & o $. Evidentemente hay que evitar palabras con significado común y relacionado con nuestro entorno próximo y no dejarlas al alcance de cualquiera en las proximidades del ordenador. Como hoy en día es habitual tener múltiples usuarios y contraseñas para acceso no sólo al equipo local sino a múltiples sitios Web, existen programas que nos ayudan a recordárnoslas y las almacenan encriptadas. Uno de los mejores es Norton Password Manager, aunque existen multitud de sistemas que hacen lo mismo. En la actualidad, las tarjetas criptográficas, y sobre todo la extensión del uso del DNI electrónico, permiten el almacenamiento de los certificados digitales necesarios para la identificación en la mayoría de los sitios de Internet (banca electrónica, servicios de la administración, etc.), aumentando con ello los niveles de seguridad y de privacidad que se pueden aplicar a los equipos informáticos y a la navegación por Internet. 3.- Instalar y mantener actualizado un programa antivirus. Los programas antivirus monitorizan de manera permanente el sistema en busca de software malicioso en ejecución o en estado latente, con el fin de identificarlo, dar la alarma y si fuera posible desinfectar el equipo o al menos aislar el virus. Existen múltiples sistemas antivirus de diferentes empresas y algunas soluciones gratuitas aunque es difícil establecer cuál de todas ellas es la mejor puesto que las comparativas realizadas por revistas especializadas usan unos parámetros muy diversos de evaluación y no exentos de influencias de las compañías explotadoras de las soluciones. El Ministerio de Industria, Turismo y Comercio de España cuenta con un organismo autónomo dedicado a la seguridad informática denominado INTECO (Instituto Nacional de Tecnologías de la Comunicación) accesible a través de la dirección www.inteco.es que ofrece ayuda y consejos sobre soluciones de seguridad y antivirus de manera gratuita. Sistemas de protección perimetral y navegación seguraComo su nombre indica, los sistemas de protección perimetral se colocan en el perímetro de las redes de comunicaciones, o más exactamente en los nodos de comunicación. Suelen estar formados por sistemas de filtrado de contenidos y sistemas de cortafuegos, también llamados Firewall. Podríamos incluir en este grupo también a las soluciones de cortafuegos de los equipos locales, que monitorizan todo el tráfico que sale y entra por la tarjeta de red. Los sistemas cortafuegos se basan en listas de control de acceso en las que se definen direcciones y/o programas a los que se permite el acceso a Internet (listas blancas) o se les deniega el acceso (listas negras). Los sistemas de filtrado analizan el contenido que circula por la red comparándolo con patrones previamente definidos en la búsqueda de virus, spam, o simplemente contenido no recomendable. Existen muchas tecnologías aplicadas a los filtros, siendo actualmente los más usados en el filtrado de contenidos los de tipo semántico (búsqueda de cadenas de texto) y los de categorías, basadas en listas clasificadas de sitios Web en función de sus propios contenidos. Estas clasificaciones suelen realizarlas empresas o instituciones supranacionales sin ánimo de lucro que se apoyan también en la experiencia de usuario para determinar cuáles son las Web recomendables y a cuáles se debe prohibir el acceso. Naturalmente, siempre hay un administrador del sistema que tiene la última palabra en cuanto a la configuración y nivel de profundidad de los análisis efectuados. Sistemas de control parentalBasados en los sistemas de filtrado descritos en el apartado anterior son sistemas, bien locales, bien servicios en red ofrecidos por las operadoras para garantizar una experiencia segura de navegación por parte de los niños y los jóvenes. Los mismos navegadores de Internet (Internet Explorer, Firefox, Safari, etc.) disponen de su propio sistema de control parental. Tal y como vimos al principio, los ordenadores se conectan entre sí conformando redes y éstas a su vez se unen entre sí aportando conectividad entre ellas. En cada red hay al menos un punto de comunicación con el exterior, por el que se accede a Internet. Los filtros de control parental se intercalan en estos puntos, de manera que todos los paquetes de información que atraviesan esos puntos son capturados, analizados conforme a patrones y bloqueados en el caso de que se encuentre que contienen información no deseada, según las definiciones que hayan marcado los administradores o responsables de los sistemas. El problema surge con el nivel de profundidad de los controles. Si se basa en listas blancas y negras, y autorizamos el acceso a una determinada dirección de Internet, podremos encontrarnos con accesos cortados en niveles secundarios que podrían ser interesantes de visitar y que muy probablemente serán accedidos desde saltos a otros lugares diferentes al que se autorizó inicialmente. Un nivel muy restrictivo de control parental, por tanto, puede hacer muy indeseable o incómoda la experiencia de navegación. Por el contrario, y de manera análoga, una configuración muy permisiva hará ineficaz el filtro. Dónde colocar el punto de equilibrio dependerá en gran medida de la experimentación con el sistema que tengamos implantado. Sociología de la seguridadHasta ahora hemos hablado fundamentalmente de problemas de seguridad y de mecanismos de protección que afectan fundamentalmente a los sistemas. Pero como vimos al principio, salvo los equipos de los centros educativos que se destinen a tareas administrativas y con el fin de proteger los datos del alumnado en ellos contenidos, y a los que habrá que aplicar sistemas de encriptación y seguridad en los accesos, en el resto del equipamiento, el destinado a tareas docentes, lo vital es tenerlos operativos. Teniendo en cuenta que normalmente, en un centro educativo, todos los equipos comparten la misma conexión a Internet, podremos plantear una primera barrera mediante la configuración de las llamadas Vlanes (redes virtuales) independientes para la parte administrativa y la docente. En cuanto a conseguir que los equipos del alumnado se mantenga operativo el mayor tiempo posible, podremos configurarlos para la recuperación rápida aplicando métodos de particionamiento de los discos duros y utilizando aplicaciones de restauración rápida e incluso métodos de arranque mediante sistemas on’live. Entonces, ¿dónde está el problema? Si bien es relativamente fácil el control de la experiencia de Internet en el aula, gracias al uso de los filtros de contenido descritos anteriormente, hoy, y sobre todo en los hogares, el uso de Internet se ha desplazado desde la simple navegación en forma de búsqueda de información, acceso a contenidos y juegos en línea hacia el uso de las redes sociales: facebook, tuenti, myspace, xing, etc. De todas ellas, la más usada por los adolescentes es tuenti, con cerca de 150.000 perfiles registrados y con un experiencia media diaria de una hora y diez minutos de conexión. Las redes sociales tienen la ventaja de unir virtualmente personas con intereses comunes. En ellas se contacta con los amigos, se comparten fotografías, canciones, videos, etc. De una manera absolutamente sencilla. Los usuarios se registran gratuitamente en las diferentes plataformas confiados en que se están sumando a entornos seguros y que respetan su privacidad, invitando posteriormente a sus propios amigos que a su vez son incluidos, en una relación transitiva sin fin (los amigos de mis amigos son mis amigos). Esto provoca que en un breve lapso de tiempo, como si de una estafa de modelo piramidal se tratase, las redes de “amigos” crecen de manera imparable y todos ellos tienen acceso a nuestros datos, y a nuestra imagen. Aun cuando a muchos de esos amigos ni siguiera les hayamos visto la cara. Evidentemente, se puede cambiar la configuración de nuestro perfil para restringir los accesos a determinados contenidos nuestros y restringirlos a nuestros círculos más cercanos, pero no es la opción por defecto, siendo necesaria una navegación con al menos dos saltos para llegar a la página de configuración de nuestro perfil. Adicionalmente hay que tener en cuenta que alojamos la información en ordenadores de los que somos usuarios pero que no controlamos nosotros, por lo cabe plantearse la cuestión de ¿qué ocurre cuando nos damos de baja en el servicio? ¿desaparecen nuestras imágenes y nuestros datos del mismo con nuestra baja? La respuesta es No, o al menos no de manera inmediata. Según diversos estudios, aun habiéndose dado de baja un perfil en la red social a la que se pertenece se pueden encontrar fácilmente las imágenes allí colgadas hasta más de un mes después de producirse la baja. Y en este retraso, la estrella de las redes sociales es Facebook, que es una de las más populares y cuenta con más de 40 billones de imágenes almacenadas y con un crecimiento aproximado de 20 millones diarios (www.imatica.org).

Hay que tener en cuenta además que los usuarios tienden a colgar en la red imágenes, expresiones y datos que no publicarían en su vida diaria, pues la sensación que perciben es la de semi-anonimato. Nada más lejos de la realidad. La red puede presumir de todo menos de garantizar el anonimato, pues deja rastro de absolutamente todo en todos y cada uno de los lugares por los que pasa. Existen trucos y aplicaciones para ver las imágenes privadas de redes sociales, basta con hacer una búsqueda en google del tipo “trucos para ver imágenes privadas en facebook” y recibiremos como respuesta 14600 páginas de respuesta ofreciendo soluciones para poder hacerlo. Aun considerando que muchas no funcionen realmente y otorgándole un margen de fiabilidad del 1% a la información, habremos recibido al menos 146 páginas con una solución correcta, que curiosamente aparecerán entre los primeros puestos del ranking de respuesta. En el caso de redes sociales más usadas por los menores, el número de respuestas ante una búsqueda de ese tipo es sensiblemente menor, pero significativo (1800 respuestas, al menos 18 válidas siguiendo el criterio restrictivo). Adicionalmente al problema de la privacidad y de la ampliación progresiva de la red de “amigos”, existe el de la suplantación de la personalidad. Nadie nos garantiza que el que está al otro lado del Chat y/o de los mensajes es quien dice ser, por mucho que se haya presentado como un niño o niña de nuestra edad. Aunque el Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el Reglamento de desarrollo de la Ley Orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal establece que sólo se pueden recabar datos de menores con el consentimiento expreso de sus padres y sin relacionarlos con el resto de los datos correspondientes a la unidad familiar, y que es el responsable del fichero informático el que debe garantizar no sólo la custodia y fidelidad de los datos, sino la veracidad de las autorizaciones otorgadas, la realidad de Internet hace que sea compleja su efectiva aplicación, pues los sistemas que albergan a las redes sociales tienen un carácter supranacional, con legislaciones diferentes para cada país y con una valoración diferente en los mismos del grado de protección que se debe dar a la infancia. La consecuencia de esto es que es difícil evitar que algún adulto se haga pasar por niño con el fin de establecer contactos y relaciones e iniciar un proceso de Grooming (acoso sexual desde un adulto a un menor en la red). Y no sólo el acoso desde el punto de vista del adulto al menor, sino el acoso entre iguales (ciberbullying), por ejemplo, haciendo públicas es redes sociales imágenes no autorizadas sobre compañeros o compañeras de clase en situaciones comprometidas, con componente violento o de vejación del individuo. Por último, no deberíamos olvidar el problema derivado de la posible adicción a Internet, con especial hincapié en el caso de los menores, pudiendo llevar aparejado trastornos en el comportamiento de los mismos e incluso percepciones incorrectas de la realidad, y que en estadios graves deben ser abordadas desde el punto de vista del tratamiento médico psiquiátrico o psicológico.

|